El Sistema abierto de evaluación de vulnerabilidades (OpenVAS) es una de las soluciones de código abierto más importantes y útiles para el análisis y la gestión de vulnerabilidades. El escaneo de vulnerabilidades es una de las fases cruciales en las pruebas de penetración que ayuda a descubrir elementos vulnerables que podrían ser la causa de fallas graves. Por lo tanto, OpenVAS nos brinda sus herramientas efectivas para las pruebas de penetración para garantizar que no seamos vulnerables a las amenazas conocidas.

OpenVAS es ampliamente utilizado por varias personas en el mundo, incluidos expertos en seguridad y usuarios comunes que usaron todo esto en un conjunto de herramientas que funcionan juntas para ejecutar la prueba en las computadoras cliente utilizando su propia base de datos de debilidades y vulnerabilidades conocidas.

Entonces, en el artículo de hoy, le mostraremos su instalación y configuración en Linux CentOS 7 para asegurarse de que sus servidores estén bien protegidos contra los ataques.

Lectura relacionada:Cómo instalar GVM Vulnerability Scanner en Ubuntu 20.04

Sistema básico

Usaremos CentOS Linux 7 (Core) para configurar OpenVAS con la instalación básica de los paquetes del sistema. Mientras que los recursos de hardware en esta VM son 2 GB de RAM y 2 CPU.

Una vez que su máquina virtual Linux con CentOS 7 esté lista, inicie sesión con las credenciales de root para actualizar su sistema usando el siguiente comando.

# yum updateConfigurar el repositorio de Atomycorp

Ahora, configuraremos el repositorio de Atomicorp disponible gratuitamente desde el Atomic Secured para Linux más conocido que protege de miles de riesgos y vulnerabilidades automáticamente.

Ejecutemos el siguiente comando para instalarlo en su servidor centos.

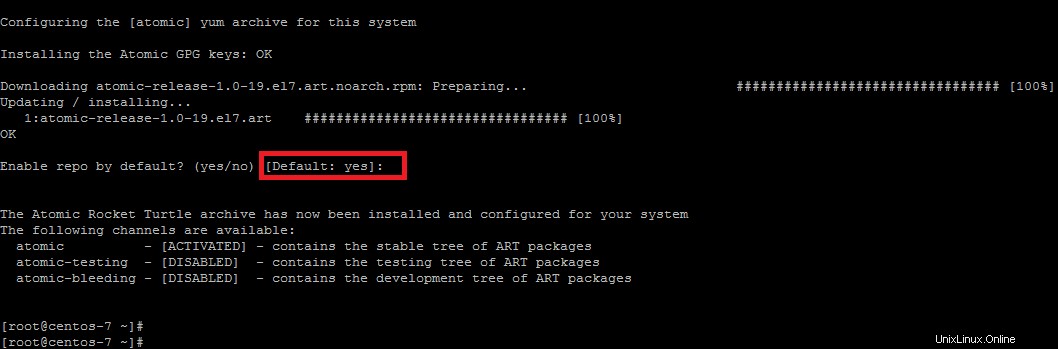

~]# wget -q -O - http://www.atomicorp.com/installers/atomic |shEsto instalará el instalador Atomic Free Unsupported Archive, versión 2.0.14.

Para continuar, elija la opción Predeterminada como "Sí" para aceptar los términos de Atomycorp. Luego, el sistema configurará el archivo yum "atómico" para el sistema operativo, para aceptar esto, una vez más, escriba "Sí" para habilitar su repositorio. Después de eso, el archivo Atomic Rocket Turtle se instalará y configurará para su sistema, como puede ver en la instantánea.

Instalación de OpenVAS

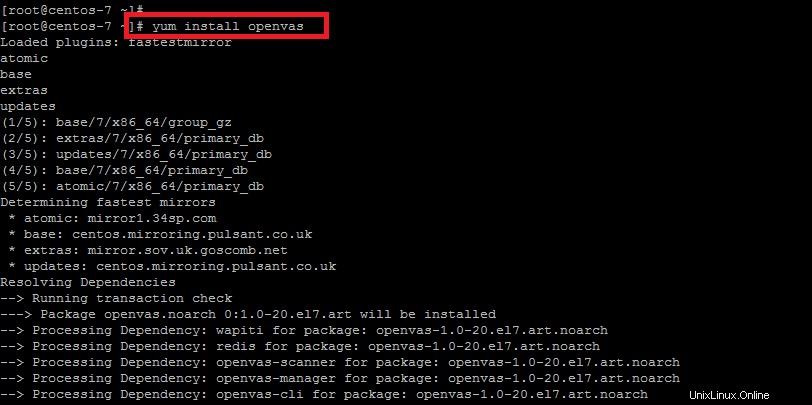

Ahora ejecutaremos el comando yum simple para instalar OpenVAS utilizando su repositorio atómico preconfigurado.

~]# yum install openvas

El sistema procesará para verificar y resolver sus dependencias y mostrará el resumen de la transacción con una lista de todos los paquetes dependientes que se instalarán. Para continuar con la instalación, escriba "Y" para continuar.

Transaction Summary

===============================================

Install 1 Package (+157 Dependent packages)

Upgrade ( 1 Dependent package)

Total download size: 57 M

Is this ok [y/d/N]: yEl proceso finalizará después de instalar OpenVAS y sus paquetes dependientes.

Configurar OpenVAS

Después de la instalación exitosa de OpenVAS, ahora ejecutaremos su configuración para configurar sus diferentes parámetros que comenzarán a descargar la última base de datos de Internet.

Entonces, antes que nada, ejecute su comando de configuración en la terminal como se muestra.

~]# openvas-setupPaso 1:Actualización de NVT, CERT y Scap DB

El primer paso de la configuración de OpenVAS será actualizar los datos de NVT, CERT y SCAP como se muestra en la imagen a continuación.

Aquí elegiremos la opción predeterminada, que tomará un par de minutos mientras se descargan los datos y se construye su base de datos. Por lo tanto, es mejor esperar y dejar que el proceso se complete sin interrupciones.

Paso 2:Configurar GSAD

En este paso, configuraremos la configuración de la dirección IP para GSAD, que es Greenbone Security Assistant, un front-end basado en la web para administrar escaneos. Entonces, elegiremos la configuración predeterminada aquí para permitir conexiones desde cualquier IP.

Paso 3:Elija la contraseña de los usuarios administradores de GSAD

Este es el último paso de la configuración de OpenVAS donde configuraremos el nombre de usuario y la contraseña para GSAD que se usará para configurar la cuenta.

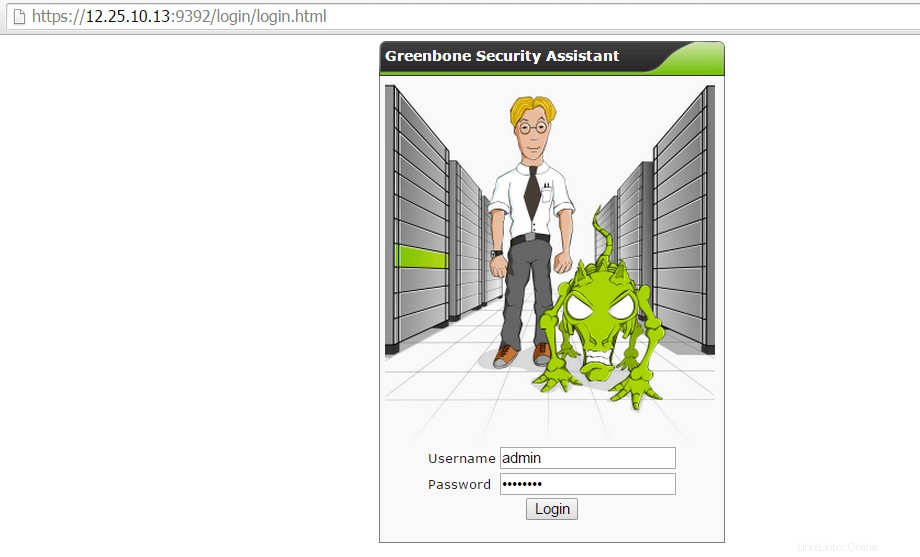

Iniciar sesión en Asistente de seguridad de Greenbone

Una vez completada la configuración de GSAD, accederemos a su GUI desde cualquier navegador web proporcionando la IP o FQDN del servidor además de su puerto predeterminado.

https://your_servers_ip:9392/Será dirigido a su página de inicio de sesión, proporcionemos las credenciales que configuró en el paso anterior.

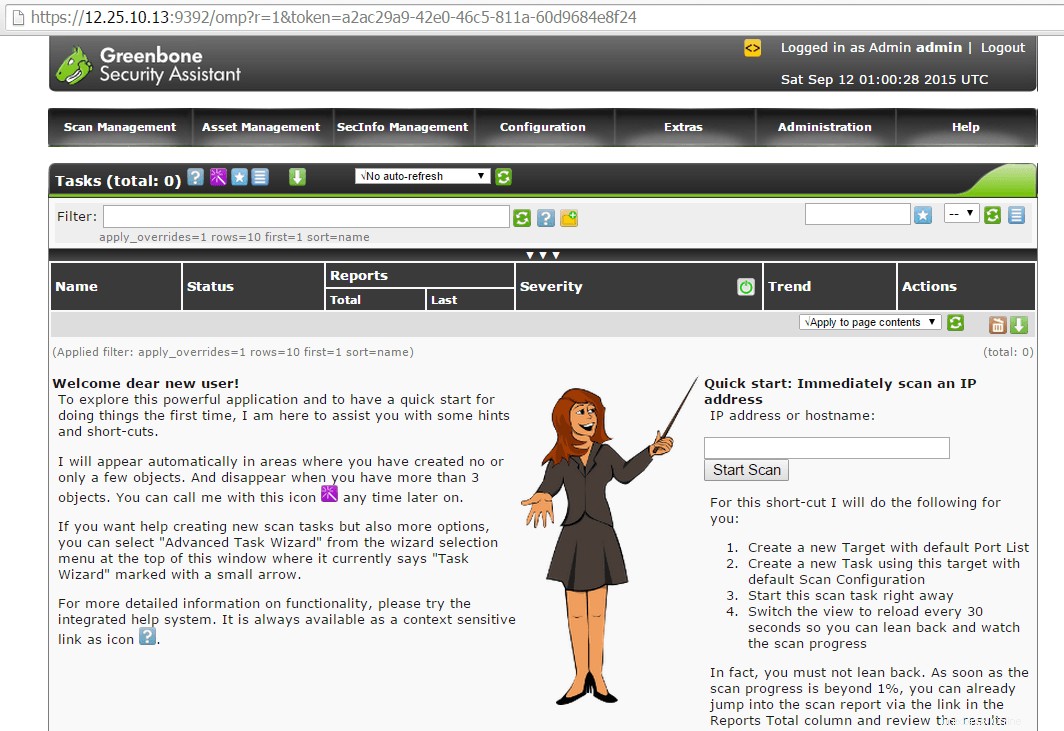

Bienvenido al asistente de seguridad de Greenbone

¡Felicidades! Hemos configurado con éxito OpenVAS con Greenbone Security Assistance, al usar este tablero, las líneas de guía básicas ya se proporcionan desde el escaneo de la dirección IP, mientras que podemos configurarlo para usar sus diferentes funciones disponibles eligiendo desde la barra superior.

Comenzando su primer escaneo

Ahora, para escanear su host o IP, colocamos la IP o el nombre del host en la parte superior derecha y hacemos clic en el botón "Iniciar escaneo". Sin embargo, no podrá ejecutar ningún análisis, ya que obtendrá este error en su informe, como se muestra a continuación.

Para resolver este problema, necesitamos hacer algunos cambios en el archivo de configuración de redis, eso se puede hacer emitiendo el siguiente comando.

# echo "unixsocket /tmp/redis.sock" >> /etc/redis.conf

# sed -i 's/enforcing/disabled/g' /etc/selinux/config /etc/selinux/config

# systemctl enable redis.service

ln -s '/usr/lib/systemd/system/redis.service' '/etc/systemd/system/multi-user.target.wants/redis.service'

# shutdown -r 0Una vez que el servidor esté de vuelta después de reiniciar, vuelva a escanear su host o IP desde el panel del asistente de seguridad de Greenbone proporcionando primero los detalles de inicio de sesión.

Ahora puede ver la barra de progreso, puede tomar unos minutos completar el escaneo. Una vez que se complete el escaneo de Host/IP, haga clic en la fecha de finalización del escaneo para ver el informe como se muestra a continuación.

Conclusión

Ahora tenga un servidor OpenVAS completamente funcional configurado para escanear sus hosts para detectar vulnerabilidades y resaltar áreas en las que concentrarse cuando esté fortaleciendo su servidor.

Si aún enfrenta algún problema mientras realiza su configuración o ejecuta sus escaneos, no dude en comunicarse con nosotros, ya que nos complacerá ayudarlo.