A partir de Oracle Linux 6/RedHat Linux 6, el servicio LDAP comenzó a usar SSSD, que también se recomienda usar.

SSSD

El System Security Services Daemon (SSSD) es un servicio que proporciona acceso a diferentes proveedores de identidad y autenticación. Puede configurar SSSD para usar un dominio LDAP nativo (es decir, un proveedor de identidad LDAP con autenticación LDAP) o un proveedor de identidad LDAP con autenticación Kerberos. Proporciona una interfaz NSS y PAM al sistema, y un sistema de back-end conectable para conectarse a múltiples fuentes de cuentas diferentes.

Nota :SSSD no admite la autenticación a través de un canal no cifrado. Si la autenticación LDAP está habilitada, se requiere TLS/SSL o LDAPS. Si el servidor LDAP se usa solo como proveedor de identidad, no se necesita un canal encriptado.Instalación y configuración

1. Primero instale el paquete SSSD:

# yum install sssd sssd-client

2. Ejecute la herramienta authconfig para habilitar openldap y sssd:

# authconfig --enablesssd --enablesssdauth --ldapserver="" --ldapbasedn="[ldap-base-dn]" --enableldaptls --update

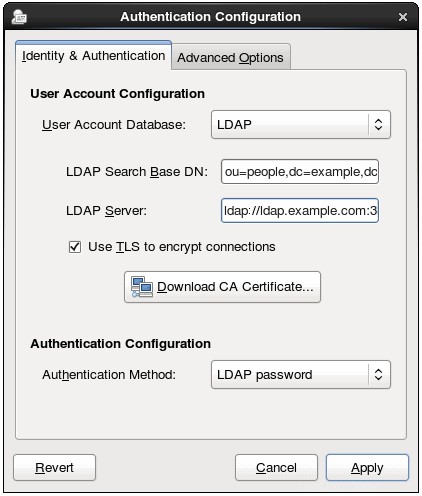

3. Si el servidor también tiene una interfaz de usuario gráfica (Gnome), podemos ejecutar el comando:

# authconfig-gtk

Y ejecute la configuración a través del modo GUI:

Configure el archivo /etc/nsswitch.conf para usar sss como la segunda opción para las secciones passwd, shadow y group.

# vi /etc/nsswitch.conf passwd: files sss shadow: files sss group: files sss

Problemas comunes

Si por algún motivo los usuarios no pueden "ver" sus grupos secundarios mientras ejecutan el comando id, este problema podría estar relacionado con el esquema LDAP que podría estar mal configurado en el lado del cliente o en el lado AD.

Verificar sssd.conf archivo en /etc/sssd/ dir:aunque el archivo sssd.conf debe crearse y configurarse manualmente, ya que SSSD no se configura después de la instalación.

Salida de ejemplo:

# cat /etc/sssd/sssd.conf [domain/AD] description = LDAP domain with AD server enumerate = false min_id = 1000 ; id_provider = ldap auth_provider = ldap ldap_uri = ldap://your.ad.server.com ldap_schema = rfc2307bis ldap_search_base = dc=example,dc=com ldap_default_bind_dn = cn=Administrator,cn=Users,dc=example,dc=com ldap_default_authtok_type = password ldap_default_authtok = YOUR_PASSWORD ldap_user_object_class = person ldap_user_name = msSFU30Name ldap_user_uid_number = msSFU30UidNumber ldap_user_gid_number = msSFU30GidNumber ldap_user_home_directory = msSFU30HomeDirectory ldap_user_shell = msSFU30LoginShell ldap_user_principal = userPrincipalName ldap_group_object_class = group ldap_group_name = msSFU30Name ldap_group_gid_number = msSFU30GidNumber

Verifique qué esquema se usa en AD, en su mayoría debería ser rfc2307bis pero esto puede variar. Tenga en cuenta que el sssd.conf anterior es un ejemplo, todo dependerá de la configuración de AD; en caso de dudas, consulte las páginas de manual de sssd.conf para obtener más detalles.

# man sssd.conf

Después de Schema, cambie la descarga de caché sssd con el siguiente comando:

# sss_cache -d DOMAIN_NAME_USED

Y reiniciar el servicio sssd

# service sssd restart