Introducción

Al acceder a una computadora a través de una red, los administradores del sistema necesitan una conexión segura para ocultarse de ataques cibernéticos maliciosos, como la detección de contraseñas. Dado que las redes grandes tienen fallas de seguridad, los protocolos de encriptación como TLS/SSL, IPsec, S/MIME, PGP y SSH son necesarios para garantizar la protección necesaria.

Este artículo proporciona una descripción general del protocolo SSH:su función, terminología y casos de uso.

¿Qué significa SSH?

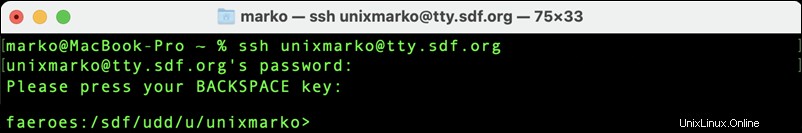

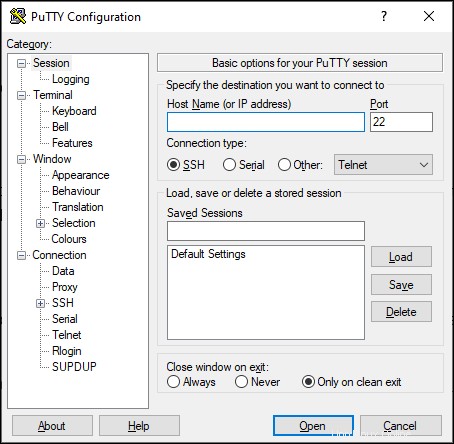

El acrónimo SSH significa "Secure Shell". El protocolo SSH se diseñó como una alternativa segura a los protocolos de shell remotos no seguros. Utiliza un paradigma cliente-servidor, en el que los clientes y los servidores se comunican a través de un canal seguro.

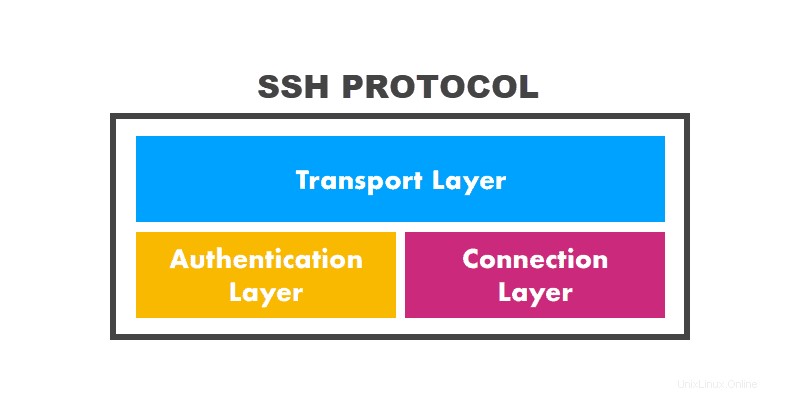

El protocolo SSH tiene tres capas:

- La capa de transporte . Garantiza una comunicación segura entre el servidor y el cliente, supervisa el cifrado/descifrado de datos y protege la integridad de la conexión. También realiza almacenamiento en caché y compresión de datos.

- La capa de autenticación . Realiza el procedimiento de autenticación del cliente.

- La capa de conexión . Gestiona los canales de comunicación después de la autenticación.

El canal creado por SSH utiliza criptografía de clave pública para autenticar al cliente. Una vez que se establece la conexión, SSH proporciona una forma cifrada de intercambiar información de forma segura, independientemente de la infraestructura de red subyacente.

SSH fue diseñado para sistemas operativos similares a Unix, como Linux, macOS y BSD. Sin embargo, también funciona en Windows.

Una breve historia de SSH

SSH fue creado por Tatu Ylönen en 1995. El protocolo fue diseñado para prevenir la detección de contraseñas. Atentados en la Universidad Tecnológica de Helsinki. La primera versión del protocolo, ahora llamada SSH-1, fue diseñada para reemplazar protocolos no seguros como rsh, rlogin y Telnet. Comenzó como software gratuito, pero pronto se convirtió en software propietario.

Después de que el SSH-1 de Ylönen se convirtiera en una herramienta popular en todo el mundo, el Grupo de Trabajo de Ingeniería de Internet (IETF) reunió a un grupo cuyo propósito era desarrollar un sucesor del protocolo. En 2006, SSH-2 se convirtió en un nuevo estándar, con mejoras de seguridad como el intercambio de claves Diffie-Helman.

La comunidad de código abierto desarrolló OSSH, una versión del protocolo SSH basada en la versión 1.2.12 de SSH-1. Posteriormente, los desarrolladores de OpenBSD bifurcaron OSSH para crear OpenSSH, la implementación de SSH más popular del mundo en la actualidad. A partir de la versión 7.6, OpenSSH solo admite SSH-2. Se suspendió la compatibilidad con SSH-1 .

Terminología SSH

La siguiente tabla contiene algunos términos que puede encontrar al trabajar con SSH:

| Término | Explicación |

|---|---|

| ~ or $HOME | El directorio de inicio de un usuario en un sistema Unix o similar. |

| Capa de autenticación | La capa responsable de realizar la autenticación SSH. |

| Cliente | Un programa cliente para establecer una conexión con el servidor. |

| Máquina cliente | Una computadora que ejecuta un cliente SSH. |

| Capa de conexión | La capa del protocolo SSH que gestiona los canales de comunicación. |

| Equipo local | Una computadora que ejecuta un cliente SSH en la ubicación. |

| Usuario local | Un usuario que accede a SSH en la computadora local. |

| Clave privada | Parte del par de claves pública-privada para la autenticación del usuario que se mantiene en secreto en la máquina local. |

| Clave pública | Parte del par de claves pública-privada para la autenticación del usuario copiado al servidor SSH durante el proceso de autenticación. |

| Computadora remota | Una computadora que ejecuta un servidor SSH al que se conectan los clientes SSH. |

| Usuario remoto | Un usuario que accede a SSH a través de una computadora remota. |

| Servidor | Un programa de servidor SSH para comunicarse con clientes SSH. |

| Máquina servidor | Una computadora que ejecuta un servidor SSH. |

| SCP | Secure Copy:una utilidad CLI que utiliza SSH para la transferencia segura de archivos. |

| SFTP | Protocolo de transporte de archivos seguro:un protocolo que utiliza SSH para proteger las transferencias de archivos de red, que no debe confundirse con FTPS, que aprovecha TLS/SSL |

| Capa de transporte | La capa del protocolo SSH que domina toda la sesión SSH. |