Concha segura o SSH es un protocolo para iniciar sesión de forma segura y transferir archivos entre computadoras a través de una red. Todo el tráfico SSH está encriptado para que cualquier persona que escuche en la red no pueda capturar contraseñas, lo que es una gran mejora con respecto a los protocolos telnet y FTP inseguros. En cierto modo, se puede pensar en SSH como un reemplazo seguro para esos protocolos, aunque de hecho se puede usar para mucho más.

Un servidor SSH es un proceso daemon que se ejecuta en un sistema Unix en espera de conexiones. Un cliente SSH es un programa ejecutado por un usuario (o desde un script) que se conecta a un servidor para iniciar una sesión de inicio de sesión remota o transferir algunos archivos. Tanto el cliente como el servidor se autentican entre sí, para que cada uno pueda estar seguro de la identidad de los demás. La autenticación del cliente se realiza con un nombre de usuario y una contraseña o un nombre de usuario y una clave privada, mientras que la autenticación del servidor siempre usa una clave.

Hay muchos clientes y servidores SSH diferentes disponibles, pero los dos paquetes de cliente/servidor más comunes en los sistemas Unix son el OpenSSH de código abierto disponible gratuitamente y el SSH comercial original. Además, existen dos versiones diferentes del protocolo que no son compatibles, las versiones 1 y 2. Afortunadamente, las últimas versiones de ambos paquetes son compatibles con ambas versiones.

El directorio /etc/ssh contiene todos los archivos de configuración utilizados por ambos servidores SSH y, aunque los nombres de los archivos son los mismos, sus formatos son ligeramente diferentes. El archivo principal se llama sshd_config y consta de una serie de directivas, una por línea. Como es habitual con los archivos de configuración del servidor Unix, cada uno establece alguna opción, como la lista de usuarios denegados o la dirección IP para escuchar. El mismo directorio también contiene el archivo ssh_config, que establece las opciones que se aplican a los programas cliente SSH (como ssh y scp) que se ejecutan en su sistema. Ambos archivos son editados directamente por el módulo Webmin cubierto en este capítulo.

Contenido

El módulo del servidor SSH

Este capítulo trata sobre la configuración de los servidores comerciales SSH y OpenSSH, y se supone que tiene un conocimiento básico de los programas cliente como usuario. El módulo de Webmin que se puede utilizar para realizar esta configuración se denomina Servidor SSH y se encuentra en la categoría Servidores. Al hacer clic en su ícono, lo llevará a la página principal que se muestra en la imagen a continuación, suponiendo que el paquete SSH esté instalado.

El módulo del servidor SSH

El módulo del servidor SSH Si aparece un mensaje de error como El archivo de configuración del servidor SSH /etc/ssh/sshd_config no se encontró en su sistema aparece en su lugar, probablemente no haya ningún servidor SSH instalado en su sistema. La mayoría de las distribuciones modernas de Linux vienen con un paquete OpenSSH, así que revise su CD de distribución o sitio web para ver si hay paquetes cuyos nombres comiencen con openssh o ssh. A menudo habrá varios, como openssh, openssh-client y openssh-server, todos los cuales deben estar instalados. Es posible que también deba instalar la biblioteca OpenSSL, que también debería estar disponible en forma de paquete. Utilice el módulo Paquetes de software para buscar e instalar todo lo necesario.

Si no existe un paquete SSH para su sistema operativo, deberá descargar, compilar e instalar el código fuente OpenSSH o SSH comercial. Como era de esperar, OpenSSH se puede encontrar en http://www.openssh.org/, mientras que el SSH original se puede descargar de http://www.ssh.com/. La instalación debería ser fácil en cualquier sistema operativo Unix, suponiendo que tenga un compilador instalado. La única dependencia es una biblioteca SSL como OpenSSL, que se puede descargar desde http://www.openssl.org/.

Después de la instalación, debe asegurarse de que el servidor SSH se inicie en el momento del arranque. Esto se puede hacer usando el módulo de arranque y apagado para crear una acción que ejecute el comando sshd cuando se inicie. Si ya existe una acción llamada sshd o ssh-server, todo lo que debe hacer es asegurarse de que esté habilitada.

Independientemente de cómo instale el servidor SSH, debería permitir a los clientes iniciar sesión y transferir archivos inmediatamente utilizando la configuración predeterminada, una vez que se inicia el proceso del servidor. De hecho, en un sistema típico se necesita muy poca configuración ya que los valores predeterminados son adecuados para el servidor promedio.

Las dos implementaciones diferentes de SSH y sus muchas versiones tienen formatos de archivo de configuración ligeramente diferentes, a los que el módulo debe adaptarse. Esto quiere decir que los formularios y campos que componen su interfaz de usuario no siempre son los mismos, dependiendo de la versión y tipo de servidor que tengas instalado. Las instrucciones y las capturas de pantalla de este capítulo se escribieron teniendo en cuenta la versión 2.5 de OpenSSH, pero también se mencionarán las diferencias o funciones adicionales que tengan otras versiones de SSH.

Sin embargo, la página principal siempre mostrará seis íconos, debajo de cada uno de los cuales hay un formulario que contiene campos para configurar opciones relacionadas con alguna categoría, como autenticación o redes. En la parte superior se muestra la implementación y la versión de SSH instalada, para que pueda ver cuáles de las instrucciones de este capítulo se aplican a su sistema. En la parte inferior hay un botón llamado Aplicar cambios que cuando se hace clic le indica al servidor SSH que vuelva a leer su archivo de configuración. Ningún cambio realizado en el módulo tendrá efecto hasta que presione este botón.

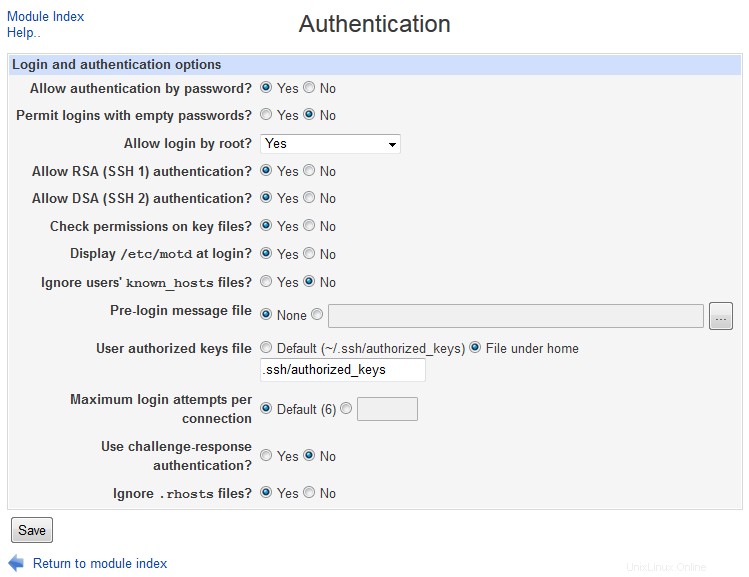

Autenticación

Autenticación

Servidor SSH - Autenticación

Servidor SSH - Autenticación Todas las implementaciones de SSH tienen opciones relacionadas con la forma en que los clientes se autentican y los mensajes que se les muestran después de iniciar sesión. Específicamente, puede permitir o denegar la autenticación por nombre de usuario y contraseña o nombre de usuario y certificado, detener el inicio de sesión del usuario raíz y controlar si los archivos .rhosts de estilo rlogin son de confianza. Sin embargo, las opciones exactas difieren bastante entre las versiones de SSH, por lo que lo que es posible con OpenSSH puede no serlo si está ejecutando el servidor SSH comercial.

Para editar la configuración de autenticación, los pasos a seguir son:

- Haga clic en Autenticación en la página principal del módulo para abrir un formulario como el que se muestra a continuación.

- Para informar a los usuarios si hay correo nuevo en sus archivos de correo cuando inician sesión, seleccione Sí para ¿Notificar al usuario sobre correo nuevo? campo. Sin embargo, esto solo funciona si está utilizando la ubicación de archivo de correo estándar en su sistema, y no si la entrega se realiza a Mailbox o Maildir en los directorios de inicio de los usuarios.

- Para evitar que los usuarios inicien sesión con una contraseña, cambie ¿Permitir autenticación por contraseña? campo a No . Esto significa que solo se aceptará la autenticación de certificado, lo que no es demasiado útil para los usuarios que nunca antes han iniciado sesión y, por lo tanto, no pueden crear una clave privada. Solo es útil si su sistema usa directorios de inicio montados en NFS, o si existe algún otro mecanismo para que los usuarios establezcan sus claves públicas. Este campo no está disponible si está ejecutando la versión comercial de SSH # o superior.

- Para permitir o denegar inicios de sesión con una contraseña vacía (suponiendo que esto sea realmente correcto para un usuario), cambie el campo *¿Permitir inicios de sesión con contraseñas vacías?*. Es posible que desee bloquear esto hasta que los usuarios hayan establecido sus contraseñas mediante algún otro método.

- Aunque un inicio de sesión raíz a través de SSH es mucho más seguro que uno a través de telnet (que no está cifrado), es posible que desee evitarlo. Para hacer esto, seleccione No desde ¿Permitir el inicio de sesión como root? menú. También puede elegir Solo con autenticación RSA para forzar los inicios de sesión raíz para usar un certificado para autenticación, o Solo para comandos para permitir solo la ejecución de un solo comando en lugar de permitir un inicio de sesión interactivo completo. Sin embargo, esa última opción solo está disponible si su sistema ejecuta OpenSSH versión # o superior.

- Para evitar que los usuarios usen certificados para autenticarse (y, por lo tanto, obligar al usuario a usar contraseñas), seleccione No de ¿Permitir autenticación RSA? campo. Es posible que desee hacer esto para obligar a las personas a ingresar una contraseña cada vez, en lugar de confiar en una clave privada posiblemente sin cifrar para realizar la autenticación por ellos.

- Para que el servidor deje de comprobar estrictamente los permisos de los archivos de los usuarios en su directorio ~/ssh, seleccione No en ¿Verificar permisos en archivos clave? campo. Aunque desactivar estas comprobaciones es una mala idea desde el punto de vista de la seguridad, pueden ser molestos para los usuarios que han configurado los permisos incorrectos y no pueden entender por qué no pueden autenticarse con un certificado.

- Para que el servidor muestre el contenido del archivo del mensaje del día a los usuarios después de iniciar sesión, seleccione Sí para él Mostrar /etc/motd al iniciar sesión? campo. Este archivo suele contener información sobre su sistema o avisos a los usuarios.

- Si desea que se envíe un mensaje a los clientes antes de que inicien sesión, seleccione la segunda opción en el campo Archivo de mensaje previo al inicio de sesión e ingrese la ruta completa a un archivo que contenga el texto que desea enviar en el cuadro de texto adyacente. Esto a menudo contiene una advertencia sobre el uso no autorizado del sistema. Este campo solo está disponible si está ejecutando OpenSSH 2.3 o SSH comercial versión 2 o superior.

- El resto de las opciones en la página se relacionan con la autenticación estilo rlogin usando archivos .rhosts y /etc/hosts.equiv. Debido a que confían en que el host del cliente ya ha autenticado al usuario que se conecta, son bastante inseguros debido a la facilidad con la que se puede falsificar una dirección IP de origen. Por esta razón, recomiendo no habilitar este tipo de autenticación.

- Para guardar y activar su nueva configuración de autenticación, presione Guardar botón en la parte inferior del formulario seguido de Aplicar cambios en la página principal.

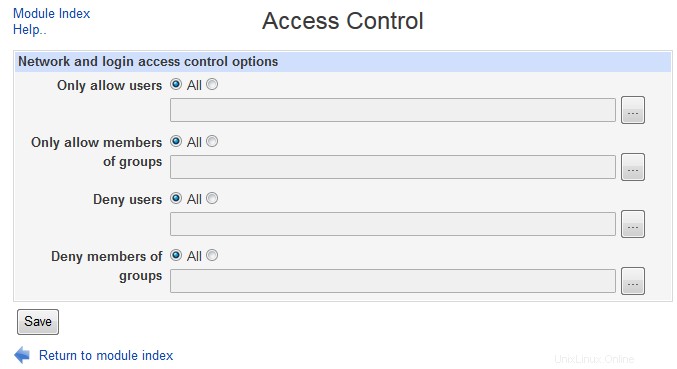

Control de acceso

Control de acceso

Servidor SSH - Control de acceso

Servidor SSH - Control de acceso De forma predeterminada, cualquier usuario de Unix podrá iniciar sesión de forma remota en el servidor SSH de su sistema o utilizarlo para cargar y descargar archivos. Sin embargo, en un sistema de servidor de correo o uno que aloja sitios web, esto puede no ser apropiado; en su lugar, es posible que desee permitir que la mayoría de los usuarios solo inicien sesión en sus servidores POP3, FTP o Usermin. Aunque es posible lograr esto dándoles un shell como /bin/false, esto podría causar otros problemas con los trabajos Cron o At del usuario.

Afortunadamente, el servidor SSH se puede configurar para restringir quién puede iniciar sesión. Solo sigue estos pasos:

- En la página principal del módulo, haga clic en Control de acceso para que aparezca un formulario con una lista de usuarios permitidos y denegados.

- Para bloquear a todos excepto a unos pocos usuarios, ingrese una lista de nombres de usuario separados por espacios en Permitir solo usuarios campo. El * y? se pueden usar caracteres comodín, por lo que podría ingresar foo* para permitir que cualquier usuario cuyo nombre comience con foo . Del mismo modo, para denegar el acceso SSH a todos, excepto a los miembros de algunos grupos, complete Permitir solo a miembros de grupos campo. También se permitirán los usuarios que sean miembros secundarios de cualquier grupo coincidente. Si se completan ambos campos, se permitirán los usuarios especificados en cualquiera de ellos.

- Alternativamente, puede bloquear solo a unos pocos usuarios o grupos específicos usando la opción Denegar usuarios y Denegar miembros de grupos los campos. Nuevamente, se pueden usar comodines, y si se completan ambos campos, los usuarios de cualquiera de ellos serán denegados.

- Si ejecuta SSH comercial, los campos Permitir solo hosts de clientes y Denegar hosts de clientes aparecerá en el formulario también. El primero, si se completa, le dice al servidor SSH que rechace cualquier conexión, excepto las de las direcciones IP o los nombres de host ingresados, mientras que el segundo le dice que rechace solo los hosts y las direcciones enumeradas en el campo adyacente. Ambos campos aceptan * y ? caracteres comodín. Si su sistema tiene OpenSSH instalado, puede usar los archivos de configuración de TCP-wrappers /etc/hosts.allow y /etc/hosts.deny para bloquear clientes que no sean de confianza. Desafortunadamente, todavía no existe un módulo Webmin estándar para editar estos archivos.

- Haga clic en Guardar en la parte inferior de la página para actualizar el archivo de configuración del servidor SSH y volver a la página principal.

- Presiona Aplicar cambios botón para activar las nuevas restricciones.

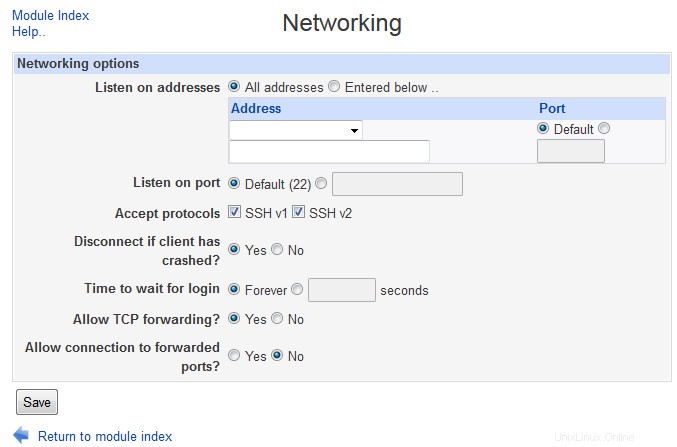

Redes

Redes

Servidor SSH - Redes

Servidor SSH - Redes El servidor SSH tiene varias opciones que le permiten configurar la dirección IP en la que escucha, el puerto que usa y varias configuraciones relacionadas con el protocolo. Para editarlos, sigue estos pasos :

- Haga clic en Redes en la página principal del módulo para que aparezca el formulario que se muestra en la captura de pantalla a continuación.

- De forma predeterminada, el servidor aceptará las conexiones realizadas a cualquiera de las direcciones IP de su sistema. Para cambiar esto (quizás porque desea que solo sea accesible desde una LAN interna), seleccione el segundo botón de opción en Escuchar en dirección e ingrese una dirección IP en el cuadro de texto. Si está ejecutando OpenSSH versión 3 o superior, este campo contendrá una tabla en la que puede ingresar varias direcciones y puertos. Encima hay dos botones de radio - Todas las direcciones que, si se selecciona, le dice al servidor que acepte conexiones al puerto predeterminado en cualquier dirección IP, y Ingresado a continuación lo que indica que se deben utilizar las direcciones y puertos de la tabla. Como es habitual en las tablas de Webmin, esta siempre tendrá una sola fila en blanco en la parte inferior para agregar una nueva dirección y puerto. Si aún no se ha definido ninguno, esto será todo lo que contenga. Los significados de los campos en las dos columnas de la tabla son :*Dirección *En este campo debe ingresar una sola dirección IP o nombre de host para que el servidor aparezca en la lista. Puerto *Si *Predeterminado se selecciona en esta columna, se utilizará el puerto estándar establecido en el paso 3. Alternativamente, si se selecciona la segunda opción, el servidor SSH escuchará en el puerto ingresado en el cuadro de texto de la columna.

- Para cambiar el puerto en el que el servidor SSH escucha las conexiones, edite el Puerto de escucha campo. Si lo cambia, los clientes deberán especificar el nuevo puerto al conectarse. Si su sistema usa OpenSSH 3 o superior, este campo solo establece el puerto predeterminado que se puede anular en la Dirección de escucha mesa.

- En Aceptar protocolos marque las casillas de las versiones del protocolo SSH que su servidor debe aceptar. Por lo general, es aconsejable permitir ambos, de modo que los clientes más antiguos o más nuevos puedan conectarse sin dificultad. Sin embargo, este campo solo aparece si está ejecutando OpenSSH:SSH comercial solo acepta la versión 1 o

- dependiendo de la versión de SSH que haya instalado.

- Si está ejecutando SSH comercial, el tiempo de espera de inactividad El campo se puede utilizar para desconectar clientes que no han enviado ni recibido ningún dato durante un cierto período de tiempo. Seleccione el segundo botón de radio, ingrese un período de tiempo en el cuadro de texto y seleccione las unidades para ese período en el menú. Si Predeterminado está seleccionado, los clientes nunca serán cortados sin importar cuánto tiempo estén inactivos. En un sistema ocupado, esta función puede ser útil para evitar que las personas dejen abiertas sesiones de SSH inactivas durante días seguidos, cada una de las cuales tiene un proceso de shell y sshd que consume memoria asociado.

- Para que el servidor SSH desconecte los clientes que se cerraron o fallaron sin cerrar sesión correctamente, seleccione Sí en ¿Desconectar si el cliente falla? campo. El servidor enviará periódicamente mensajes al cliente para asegurarse de que todavía se está ejecutando y cerrará la conexión si no hay respuesta. La única vez que querría elegir No es si este tráfico adicional causa problemas en su red, como la activación automática de una conexión RDSI o de acceso telefónico cuando no es realmente necesario.

- Para configurar la cantidad de tiempo que el servidor esperará a que un cliente se autentique después de que se haya conectado, cambie el Tiempo de espera para el inicio de sesión campo. Si Para siempre se elige, el servidor nunca desconectará a un cliente sin importar cuánto tiempo tarde, lo que podría permitir que un atacante sobrecargue su sistema al hacer muchas conexiones SSH que no hacen nada.

- Una de las características más interesantes del protocolo SSH es su compatibilidad con el reenvío de puertos, lo que permite a los clientes acceder a puertos en la red del servidor que normalmente no podrían. Aunque esto es muy útil para los usuarios, puede considerarlo un riesgo de seguridad, ya que permite que cualquier persona que pueda hacer un SSH eluda de manera efectiva las restricciones de direcciones IP en los servidores internos. Para desactivar esta función, cambie ¿Permitir el reenvío de TCP? campo a No . Este campo solo aparece si está ejecutando SSH comercial versión 2 o superior, u OpenSSH.

- Un campo relacionado es ¿Permitir conexión a puertos reenviados? que determina si los hosts que no sean el propio servidor pueden conectarse a los puertos reenviados al cliente. Es posible que desee establecer esto en No para proteger a los usuarios del cliente de los atacantes que están haciendo un mal uso de las conexiones reenviadas posiblemente inseguras hacia la red del cliente. Sin embargo, solo aparece si su sistema ejecuta OpenSSH versión 2 o superior.

- Para que el servidor busque los nombres de host para las direcciones de los clientes, luego la dirección de esos nombres de host y bloquee los que no coincidan, seleccione Sí en el campo *¿Validar inversamente las direcciones IP de los clientes?*. Esto es útil si tiene controles de acceso basados en nombres de host y desea detectar atacantes que utilizan registros de DNS falsificados. Sin embargo, este campo solo es visible si está ejecutando OpenSSH versión 2.3 o superior.

- Para guardar y activar sus cambios, presione Guardar en la parte inferior de la página y luego Aplicar cambios en la página principal del módulo. Entrarán en vigor para cualquier nueva conexión de cliente.

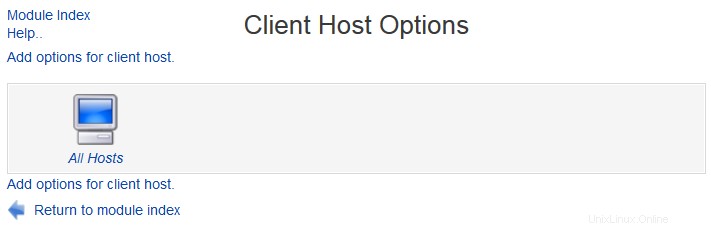

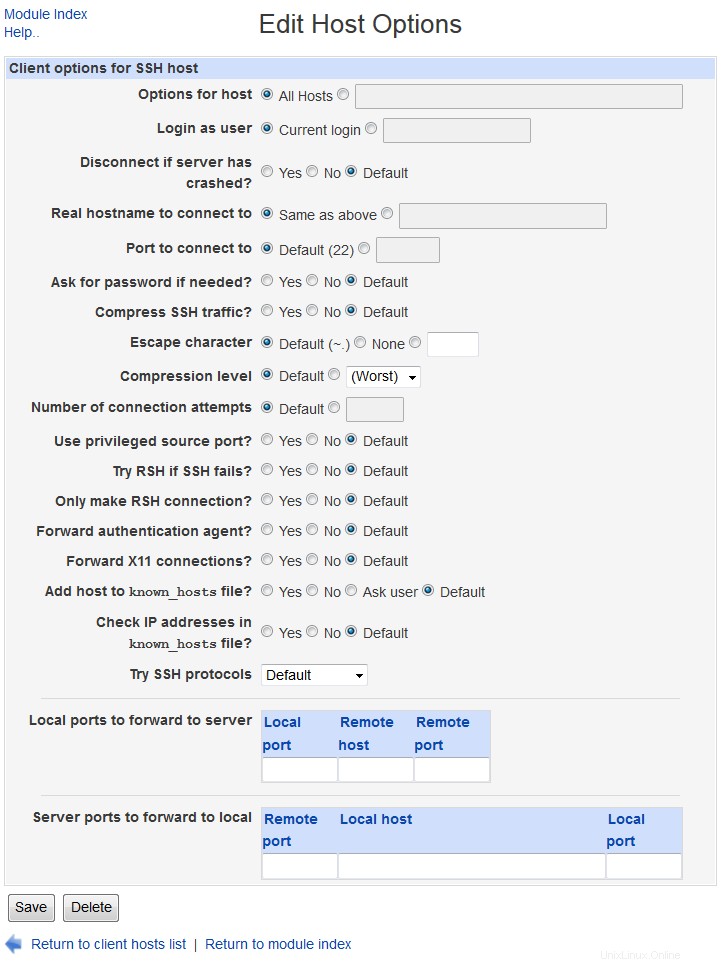

Opciones de host del cliente

Opciones de host del cliente

Aunque este módulo es principalmente para configurar un servidor SSH, también le permite establecer opciones que se aplican a todas las conexiones de clientes realizadas desde su sistema utilizando los comandos ssh y scp. Las opciones se pueden configurar para conexiones a todos los hosts, o solo a uno específico. Puede configurar el puerto para conectarse, el protocolo para usar y los puertos locales y remotos para reenviar.

La configuración realizada en este módulo se aplica a todos los usuarios de su sistema, pero puede ser anulada por usuarios individuales que editen sus archivos ~/.ssh/config. Esto se puede hacer manualmente o usando Usermin, que tiene un módulo de cliente SSH con una interfaz idéntica a la documentada aquí para editar la configuración global del cliente. Muchas de las configuraciones no tienen mucho sentido para todos los usuarios, aunque es posible hacerlo usando Webmin. Por esta razón, las instrucciones de esta sección solo cubren campos que son útiles a nivel global.

Opciones de host cliente

Opciones de host cliente Para definir la configuración de las conexiones a un host específico, siga estos pasos:

- En la página principal del módulo, haga clic en Opciones de host del cliente icono. Se mostrará una página que contiene un icono para cada uno de los hosts para los que se han establecido opciones. A menos que haya usado esta página antes solo el especial Todos los hosts Aparecerá el icono, en el que se puede hacer clic para editar las opciones de conexión a cualquier host.

- Haga clic en Agregar opciones para host cliente enlace en la parte inferior de la página para abrir un formulario para especificar un host y las opciones que se aplican a él. Todos los campos de este formulario tienen un Predeterminado que, si se selecciona, indica que se debe usar la configuración para todos los hosts en su lugar. Esto le permite definir opciones globalmente y luego anularlas por host.

- En las Opciones de host campo, ingrese el nombre de la línea de host (como se usa en el comando ssh) a la que se aplicarán las opciones. Se pueden usar comodines, por lo que podría ingresar *.webmin.com para coincidir con cualquier host en webmin.com dominio por ejemplo. Recuerde que el nombre debe coincidir con el utilizado por los usuarios en el comando ssh o scp, por lo que si ingresa foo y un usuario ejecuta ssh foo.example.com, las opciones no se aplicarán, aunque ambos nombres se resolverían en la misma dirección IP. Por esta razón, es posible que desee ingresar el nombre de host como foo* para captar ambas posibilidades.

- Para que los clientes SSH se conecten a un nombre de host diferente, complete el Nombre de host real para conectarse campo. Esto podría ser útil si se combina con el Puerto para conectarse campo para redirigir en secreto las conexiones de usuario a algún host a un puerto en otra dirección que en realidad es un túnel de algún tipo al destino real.

- Para obligar a los clientes a usar un puerto diferente de forma predeterminada, complete el Puerto al que conectarse campo. Esto es útil si el servidor SSH en algún host se ejecuta en un puerto diferente de los 22 habituales y desea evitar la necesidad de especificar explícitamente el puerto en cada comando ssh y scp.

- Normalmente, el cliente SSH trata el carácter ~ (tilde) como un escape que indica que el siguiente carácter ingresado por el usuario es en realidad un comando para el propio programa ssh. Por ejemplo, ~. cierra la conexión y ~^Z suspende el programa. El carácter de escape El campo se puede usar para usar algo diferente seleccionando el tercer botón de opción e ingresando un solo carácter en el cuadro de texto adyacente. O puede desactivar el soporte de escape por completo seleccionando Ninguno . Esta última opción es útil si está utilizando el comando ssh para transferir datos binarios que pueden contener una tilde.

- De forma predeterminada, el cliente y el servidor SSH comprimirán y descomprimirán los datos enviados entre ellos, lo que puede acelerar las grandes transferencias de texto u otros datos comprimibles. Sin embargo, a veces esto puede ralentizar las cosas o ser una pérdida inútil de tiempo de CPU, por ejemplo, si está utilizando scp para copiar muchos archivos GIF o si siempre se conecta al host a través de una red rápida. Para desactivar la compresión, cambie ¿Comprimir tráfico SSH? campo a No . Si la compresión está habilitada, el Nivel de compresión El menú controla el equilibrio entre la utilización de la CPU y la cantidad de ancho de banda utilizado. Si se selecciona *1*, se realiza muy poca compresión, mientras que si se elige *9*, se gastará mucho más tiempo de CPU en reducir la cantidad real de datos transferidos. Estos campos y los de los siguientes dos pasos no están disponibles si su sistema ejecuta SSH comercial versión 3 o superior.

- De forma predeterminada, los clientes SSH utilizarán el puerto de origen privilegiado 22 al conectarse, lo que indica al servidor que se trata de un programa de confianza y, por lo tanto, se puede confiar en que proporcionará información correcta sobre el usuario que lo ejecuta. Esto es necesario para que funcione la autenticación de estilo rlogin, pero desafortunadamente muchas redes tienen sus firewalls configurados para bloquear conexiones con puertos de origen privilegiados, lo que bloquea completamente SSH. Para que los clientes usen un puerto normal en su lugar, seleccione No para ¿Usar puertos de origen privilegiados? campo. A menos que esté utilizando la autenticación basada en host, esto no causará ningún daño.

- Para establecer las versiones del protocolo SSH que los clientes probarán cuando se conecten a este servidor, elija Seleccionado en el campo *Probar protocolos SSH* y marque los que desea probar. El valor predeterminado es probar ambos.

- Presiona Crear en la parte inferior de la página para guardar la nueva configuración por host. Serán utilizados por todas las nuevas conexiones de clientes realizadas desde su sistema a partir de ahora.

Editar opciones de host

Editar opciones de host Después de crear un conjunto de opciones de host, aparecerá un icono para el host en la página Opciones de host del cliente. Puede hacer clic en este icono para abrir su formulario de edición, realizar cambios en los mismos campos y pulsar Guardar botón. O para eliminar el host y hacer que las conexiones vuelvan a las opciones predeterminadas, presione Eliminar en el mismo formulario. También es posible cambiar los valores predeterminados que se aplican a todas las conexiones haciendo clic en el botón especial Todos los hosts y haciendo cambios en el formulario que aparece. Por supuesto, algunos campos realmente no tienen sentido en este contexto, como *Nombre de host real al que conectarse* y Puerto al que conectarse , por lo que no debe utilizarse.

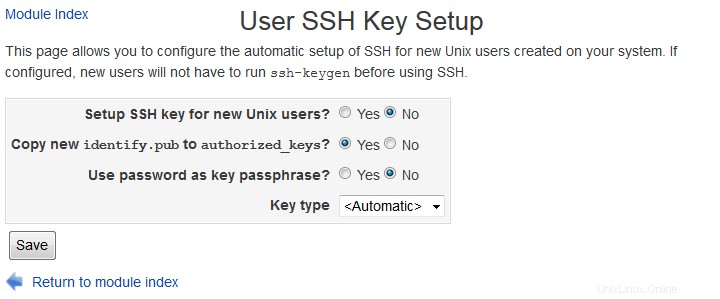

Configuración de clave SSH de usuario

Configuración de clave SSH de usuario

Configuración de clave SSH de usuario

Configuración de clave SSH de usuario Antes de que un usuario de Unix pueda usar la autenticación de certificado para iniciar sesión en un servidor SSH, debe generar una clave privada con el comando ssh-keygen. Este módulo se puede configurar para trabajar con el módulo Usuarios y grupos para ejecutar este comando para todos los usuarios recién creados. Si su red utiliza directorios de inicio montados en NFS, esto permitirá que los nuevos usuarios inicien sesión en otros hosts sin necesidad de proporcionar una contraseña sin necesidad de configuración adicional. Para configurar la instalación de SSH para nuevos usuarios, siga estos pasos:

- En la página principal del módulo, haga clic en Configuración de clave SSH de usuario icono.

- Compruebe la Configuración de la clave SSH para nuevos usuarios de Unix casilla de verificación, de modo que ssh-keygen se ejecute para cuentas nuevas.

- Para agregar la clave pública del nuevo usuario a la lista de claves que están autorizadas para usar su cuenta, marque la casilla *Copiar nueva identificación.pub a claves_autorizadas*. Si no se selecciona, deberán hacerlo manualmente antes de que se acepte la autenticación con su nuevo certificado.

- Para establecer una frase de contraseña para las claves privadas de los nuevos usuarios, marque Usar contraseña como frase de contraseña de clave caja. Si no se marca, no se establecerá ninguna frase de contraseña (que es más fácil de usar, pero menos segura).

- Haga clic en Guardar para que Webmin comience a usar su nueva configuración.

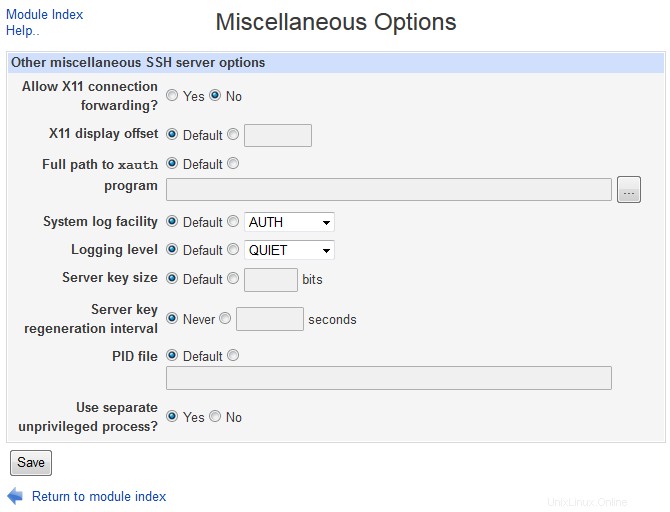

Opciones diversas

Opciones diversas

Servidor SSH:opciones diversas

Servidor SSH:opciones diversas Esta página contiene opciones que no encajan en ninguna de las otras categorías. Algunas de las opciones menos obvias pero útiles son :

- ¿Permitir el reenvío de conexión X11?

- Si se establece en Sí, los usuarios que inician sesión SSH desde una máquina Unix podrán ejecutar aplicaciones X en el servidor y hacer que la conexión X se canalice a través de la conexión SSH a su pantalla local.

- Facilidad de registro del sistema

- La función syslog que se utiliza para registrar mensajes de error e información del servidor SSH. Esto se puede usar junto con el módulo Registros del sistema para controlar en qué archivo se escriben los mensajes SSH.

- Intervalo de regeneración de la clave del servidor

- Con qué frecuencia el servidor SSH volvió a generar la clave utilizada para cifrar las conexiones. Si está paranoico acerca de la seguridad, configure esto en un número más bajo.

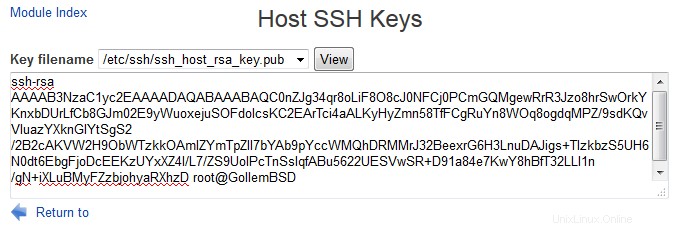

Claves SSH del host

Claves SSH del host

Servidor SSH - Alojar claves SSH

Servidor SSH - Alojar claves SSH ver también

- Configuración de una autoridad de certificación

- Configuración de SSH