Érase una vez, la seguridad de la red significaba servidores en las instalaciones. Un firewall protegería los datos comerciales a medida que el tráfico de Internet entraba y salía de la red. ¿Pero hoy? Las empresas modernas no operan estrictamente en las instalaciones.

Con el brote de COVID-19, la cantidad de personas que trabajan fuera del sitio de trabajo parte o todo el tiempo creció exponencialmente, y de repente. Ese cambio obligó a los profesionales de la ciberseguridad a revisar sus planes de seguridad. Sus soluciones de privacidad en línea tenían que asegurarse de que su activo más valioso, sus datos, estuvieran protegidos sin importar desde dónde accedieran los empleados.

Cada vez más datos esenciales de la empresa se alojan en la nube.

Incluso cuando se levantan las restricciones, las organizaciones todavía tienen equipos remotos. Esto significa que cada vez más datos y servicios esenciales de una empresa están alojados en la nube. Estos dos factores significan que la necesidad de revisar continuamente la seguridad de la red llegó para quedarse.

La buena noticia es que una de las soluciones de seguridad de red más sencillas y fácilmente disponibles para el acceso a Internet de la fuerza laboral remota es una VPN o red privada virtual.

¿Qué es una VPN?

Una red privada virtual (VPN) es exactamente lo que su nombre sugiere:un host de red para su equipo y recursos privados y protegidos con 2FA y encriptación de datos, virtualmente accesible para que su equipo pueda conectarse desde cualquier lugar.

Tipos de VPN

Diferentes VPN ofrecen diferentes funciones. Un laico puede querer una conexión privada para ver Netflix en su iPhone. Las VPN comerciales deben:

- Ofrezca conexiones seguras.

- Tener servidores en diferentes países.

- Ocultar la actividad de Internet.

- Ocultar el historial de navegación de los ISP.

- Tener capacidad para grandes volúmenes de tráfico de red.

- Incluye un interruptor de apagado.

Las empresas de todos los tamaños utilizan estas herramientas para configurar el acceso y la granularidad exactos que necesitan.

Nuestra VPN de próxima generación, conocida como OpenVPN Cloud, admite amplias opciones de configuración. Las empresas de todos los tamaños las utilizan para configurar el acceso exacto y la granularidad que necesitan para su empresa. Si bien hay demasiadas opciones para mostrar todas las configuraciones disponibles, podemos brindarle una descripción general de dos configuraciones comunes:acceso remoto y sitio a sitio.

Acceso Remoto

Conectar a los empleados a la red privada desde varias ubicaciones remotas.

Servidor VPN

Otorgue y controle el acceso con su servidor VPN alojado en la red privada.

Aplicaciones de cliente VPN

Conéctese de forma segura con el servidor VPN seguro utilizando clientes (también conocido como aplicación VPN) en las computadoras y dispositivos móviles del usuario (iPhone y otros dispositivos Mac, así como teléfonos y tabletas con Android)

¿Qué es el acceso remoto y por qué beneficiaría a mi empresa? Lea los detalles al respecto aquí: VPN de acceso remoto .

VPN de sitio a sitio

Conexión de varios sitios fijos (sucursales, oficinas, etc.) a través de una red pública.

VPN de intranet

Conexión de oficinas remotas y principales.

VPN extranet

Conectando socios o clientes con la oficina principal.

¿Qué es sitio a sitio y por qué beneficiaría a mi empresa? Lea los detalles al respecto aquí: Enrutamiento VPN de sitio a sitio .

Tipos de protocolos VPN

Las VPN de acceso remoto y de sitio a sitio se basan en diferentes protocolos de seguridad de VPN. Cada protocolo VPN ofrece diferentes características y seguridad:

- Seguridad del Protocolo de Internet o IPSec.

- Protocolo de Túnel de Capa 2 (L2TP).

- Protocolo de tunelización punto a punto (PPTP).

- Secure Sockets Layer (SSL) y Transport Layer Security (TLS).

- Abrir VPN.

- Secure Shell (SSH).

¿Cómo admite VPN la seguridad de la red?

¿Cómo funciona una VPN? La seguridad de la red detiene la entrada no autorizada a las redes corporativas centrándose en los dispositivos, no en los terminales.

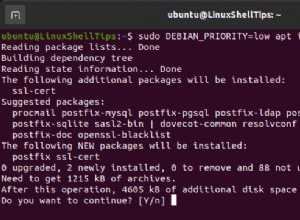

Una VPN crea un túnel virtual a través de su red para que los datos puedan viajar de forma segura desde el punto A hasta el punto B. TI brinda a los empleados acceso al túnel, generalmente una identificación y una contraseña, para que puedan acceder de manera segura tanto a su red privada como a la Internet pública con una conexión VPN. .

¿Y los usuarios no autorizados? Una solución VPN garantiza que no puedan acceder a su red o dispositivos conectados.

El cifrado VPN aumenta la seguridad de la red

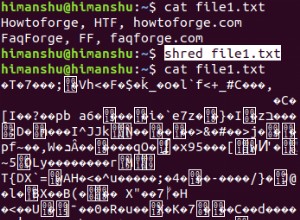

El cifrado codifica los datos para que solo los usuarios autorizados puedan verlos. Los piratas informáticos, los estafadores u otros malos actores que logran interceptarlo no tienen suerte.

Incluso si los estafadores cibernéticos interceptan sus datos, están seguros dentro del túnel VPN.

Supongamos que un empleado está trabajando desde una cafetería, un espacio de trabajo compartido, un hotel o un aeropuerto, y ese empleado está autorizado para acceder a la VPN de nivel empresarial de su empresa. (Nota:las VPN de nivel comercial o empresarial no son lo mismo que los servicios VPN gratuitos). Usando un cliente VPN instalado en el dispositivo de su elección y una red wifi pública, el empleado puede establecer una conexión encriptada entre el dispositivo del usuario y su vpn Ese dispositivo, y cualquier otro que se conecte a su VPN, configurará claves de cifrado en ambos extremos de la conexión de red. Esas claves luego codificarán y decodificarán la información que se comparte de un lado a otro.

Una vez que el empleado que trabaja en la cafetería establece una conexión VPN encriptada, utilizando el wifi de la cafetería como un punto de acceso con un cliente VPN, sus datos están protegidos por la VPN. Incluso si los estafadores cibernéticos logran ingresar a la red del café, su empleado y sus datos están seguros dentro del túnel VPN.

Mejore la seguridad de la red con el control de acceso VPN

Al igual que el cifrado, el control de acceso es un componente crítico de la seguridad de la red. El control y la gestión de acceso determinan quién tiene acceso a qué (es decir, datos, recursos, aplicaciones) mediante el uso de autenticación y autorización. Y, a medida que más organizaciones trasladan el almacenamiento de datos y las aplicaciones a la nube, aumenta la necesidad de control de acceso porque proporciona una seguridad de acceso más confiable que el inicio de sesión único (SSO).

Los administradores de red pueden reducir el riesgo de filtraciones de datos, tanto internas como externas, al limitar el acceso de los empleados solo a los datos y las aplicaciones que necesitan para hacer su trabajo. Esto se hace configurando múltiples VPN que se conectan a diferentes recursos. Luego, los administradores pueden asignar usuarios a una VPN específica según las políticas del sistema de control de acceso y las necesidades de los empleados.

Cuantas menos personas tenga accediendo a diferentes recursos, menor será su margen de error.

¿Cómo restringe una VPN el acceso no autorizado? Evaluando y autenticando las credenciales requeridas de los usuarios autorizados. El control de acceso luego otorga el acceso y las acciones asociadas con las credenciales y la dirección IP del usuario.

La regla general para el acceso y la seguridad debería ser:dar acceso a las personas solo a lo que necesitan. Cuantas menos personas tenga accediendo a diferentes recursos, menor será su margen de error. Una VPN brinda a los administradores de red la capacidad de hacer precisamente eso.

La seguridad VPN se extiende a los dispositivos móviles

Muchas empresas tienen una política BYOD (traiga su propio dispositivo). Esto les permite a los empleados usar los sistemas operativos que prefieran, ya sea Apple iOS, Microsoft Windows, Android o Linux. Se prevé que el tamaño del mercado de BYOD alcance los 366 950 millones de dólares para 2022 en comparación con los 94 150 millones de dólares que valía en 2014. Y por una buena razón:permitir que los empleados usen sus propios dispositivos personales, en lugar de los dispositivos proporcionados por la empresa, es conveniente y económico. eficaz. Sin embargo, un inconveniente potencial es asegurar adecuadamente la actividad en línea en los dispositivos BYOD.

Todos esos miles de millones de dispositivos utilizados por los empleados para el trabajo necesitan acceder a las redes corporativas, y ahí es donde entran en juego las tecnologías VPN. Con las VPN, los administradores de red pueden limitar a qué dispositivos pueden acceder. Los empleados pueden conectarse a wifi público con un cliente VPN de acceso remoto y los datos confidenciales y/o personales son invisibles para el ISP (proveedor de servicios de Internet).

Mitigar el riesgo de secuestro de DNS con una VPN

Los filtros de contenido bloquean el contenido dañino para proteger las redes y los usuarios. Los filtros modernos basados en la nube son eficientes y efectivos.

El uso más obvio para el filtrado de contenido es inapropiado o NSFW (contenido 'no seguro para el trabajo'). También protege contra intentos de secuestro del Sistema de nombres de dominio (DNS) como:

- Ataques de intermediarios.

- Ataques de malware.

- Envenenamiento de caché.

- Servidor DNS falso.

- Explotación de enrutadores.

Un servicio VPN de nivel empresarial puede ayudar a prevenir cada uno de estos escenarios de secuestro de DNS al proteger enrutadores, servidores DNS y bloquear el acceso a sitios de phishing conocidos.

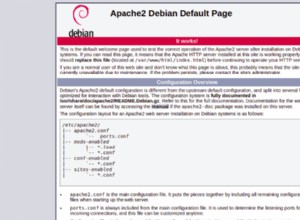

Lo mejor de todo:las VPN se pueden implementar en la nube

Hasta hace poco, los tipos más comunes de casos de uso de VPN eran el acceso remoto y el sitio a sitio. Las VPN de acceso remoto son la versión más popular porque otorgan y controlan el acceso con su servidor VPN alojado en la red privada, y los usuarios se conectan de forma segura a la red mediante aplicaciones de VPN cliente instaladas en los dispositivos.

Tal como sugiere el nombre, lo último en tecnología VPN de próxima generación, Cloud VPN, está diseñado específicamente para la nube; No se requiere hardware local. Este es un avance significativo porque la cantidad de empresas que optan por la nube en lugar de los centros de datos internos está creciendo rápidamente. ¿Qué tan rápido? IDC informó que, "Para fines de 2021... la mayoría de las empresas... cambiarán a la infraestructura digital centrada en la nube y los servicios de aplicaciones dos veces más rápido que antes de la pandemia".

Con el mayor uso de los centros de datos en la nube, también tiene sentido trasladar la seguridad de la red a la nube.

VPN-as-a-service (VPNaaS), incluida OpenVPN Cloud, permite a los usuarios acceder de forma segura a las aplicaciones, datos y archivos basados en la nube de su empresa con una conexión a Internet y un cliente VPN instalado en sus dispositivos.

Esta VPN de última generación:

- Conecta de forma segura a los trabajadores remotos en cualquier lugar

- Se puede configurar e implementar en mucho menos tiempo que las VPN tradicionales

- Es inherentemente flexible, ágil y escalable

VPN:una solución de seguridad de red eficiente y confiable

El servicio de VPN de un proveedor de VPN de confianza es un aspecto esencial de la seguridad de su red. Nuestra VPN de última generación, OpenVPN Cloud, permite a las organizaciones salvaguardar verdaderamente sus activos de una manera dinámica, rentable y escalable. OpenVPN Cloud elimina la complejidad y el alto costo de construir y administrar una red privada segura. Esta elegante solución basada en la nube le permite conectarse rápida y fácilmente a redes, dispositivos y servidores privados para crear una Internet segura, virtualizada y moderna.