Muchas personas consideran que los discos duros son seguros porque los poseen físicamente. Es difícil leer los datos en un disco duro que no tienes, y muchas personas piensan que proteger su computadora con una frase de contraseña hace que los datos en el disco sean ilegibles.

Este no es siempre el caso, en parte porque, en algunos casos, una frase de contraseña solo sirve para desbloquear una sesión de usuario. En otras palabras, puede encender una computadora, pero debido a que no tiene su frase de contraseña, no puede acceder al escritorio y, por lo tanto, no tiene forma de abrir archivos para verlos.

Más recursos de Linux

- Hoja de trucos de los comandos de Linux

- Hoja de trucos de comandos avanzados de Linux

- Curso en línea gratuito:Descripción general técnica de RHEL

- Hoja de trucos de red de Linux

- Hoja de trucos de SELinux

- Hoja de trucos de los comandos comunes de Linux

- ¿Qué son los contenedores de Linux?

- Nuestros últimos artículos sobre Linux

El problema, como entienden muchos técnicos informáticos, es que los discos duros se pueden extraer de las computadoras, y algunas unidades ya son externas por diseño (memorias USB, por ejemplo), por lo que se pueden conectar a cualquier computadora para tener acceso completo a la datos sobre ellos. Tampoco es necesario que separe físicamente una unidad de su host informático para que este truco funcione. Las computadoras se pueden iniciar desde una unidad de inicio portátil, que separa una unidad de su sistema operativo host y la convierte, virtualmente, en una unidad externa disponible para lectura.

La respuesta es colocar los datos en un disco en una bóveda digital que no se puede abrir sin información a la que solo usted tiene acceso.

Linux Unified Key Setup (LUKS) es un sistema de cifrado de disco. Proporciona un almacén de claves genéricas (y metadatos asociados y ayudas de recuperación) en un área dedicada en un disco con la capacidad de usar varias frases de contraseña (o archivos de claves) para desbloquear una clave almacenada. Está diseñado para ser flexible e incluso puede almacenar metadatos de forma externa para que pueda integrarse con otras herramientas. El resultado es un cifrado de disco completo, por lo que puede almacenar todos sus datos con la seguridad de que están seguros, incluso si su disco está separado, ya sea físicamente o mediante software, de su computadora.

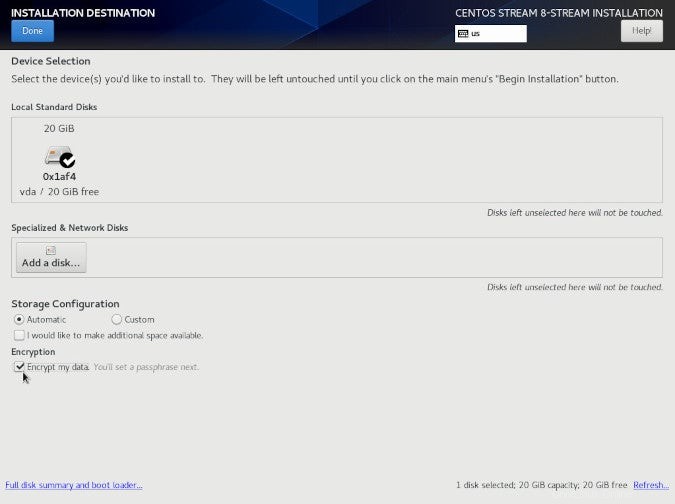

Cifrado durante la instalación

La forma más fácil de implementar el cifrado de disco completo es seleccionar la opción durante la instalación. La mayoría de las distribuciones modernas de Linux ofrecen esta opción, por lo que suele ser un proceso trivial.

Esto establece todo lo que necesita:una unidad encriptada que requiere una frase de contraseña antes de que su sistema pueda arrancar. Si la unidad se extrae de su computadora o se accede desde otro sistema operativo que se ejecuta en su computadora, LUKS debe descifrar la unidad antes de poder montarla.

Cifrado de unidades externas

No es común separar un disco duro interno de su computadora, pero los discos externos están diseñados para viajar. A medida que la tecnología se vuelve cada vez más pequeña, es más fácil colocar una unidad portátil en su llavero y llevarla consigo todos los días. El peligro obvio, sin embargo, es que estos también son bastante fáciles de perder. Encontré unidades abandonadas en los puertos USB de las computadoras del vestíbulo del hotel, las impresoras del centro de negocios, las aulas e incluso una lavandería. La mayoría de estos no incluían información personal, pero es un error fácil de cometer.

Puede mitigar el extravío de datos importantes cifrando sus unidades externas.

LUKS y su interfaz cryptsetup proporcionar una manera de hacer esto en Linux. Como lo hace Linux durante la instalación, puede cifrar todo el disco para que requiera una frase de contraseña para montarlo.

Cómo cifrar un disco externo con LUKS

Primero, necesita una unidad externa vacía (o una unidad con contenido que desee borrar). Este proceso sobrescribe todos los datos en una unidad, por lo que si tiene datos que desea conservar en la unidad, haga una copia de seguridad primero .

1. Encuentra tu unidad

Usé una pequeña memoria USB. Para protegerlo contra el borrado accidental de datos, la unidad a la que se hace referencia en este artículo se encuentra en la ubicación imaginaria /dev/sdX . Adjunte su unidad y encuentre su ubicación:

$ lsblk

sda 8:0 0 111.8G 0 disk

sda1 8:1 0 111.8G 0 part /

sdb 8:112 1 57.6G 0 disk

sdb1 8:113 1 57.6G 0 part /mydrive

sdX 8:128 1 1.8G 0 disk

sdX1 8:129 1 1.8G 0 part

Sé que mi unidad de demostración se encuentra en /dev/sdX porque reconozco su tamaño (1,8 GB) y también es la última unidad que adjunté (con sda siendo el primero, sdb el segundo, sdc el tercero, y así sucesivamente). El /dev/sdX1 designador significa que la unidad tiene 1 partición.

Si no está seguro, retire su unidad, mire la salida de lsblk y luego conecte su unidad y mire lsblk de nuevo.

Asegúrese de identificar la unidad correcta porque al cifrarla se sobrescribe todo lo que contiene. . Mi disco no está vacío, pero contiene copias de documentos de los que tengo copias en otros lugares, por lo que perder estos datos no es significativo para mí.

2. Limpiar la unidad

Para continuar, destruya la tabla de particiones de la unidad sobrescribiendo el encabezado de la unidad con ceros:

$ sudo dd if=/dev/zero of=/dev/sdX count=4096Este paso no es estrictamente necesario, pero me gusta empezar de cero.

3. Formatea tu disco para LUKS

La cryptsetup El comando es una interfaz para administrar volúmenes LUKS. El luksFormat El subcomando crea una especie de bóveda LUKS que está protegida con contraseña y puede albergar un sistema de archivos seguro.

Cuando crea una partición LUKS, se le advierte sobre la sobrescritura de datos y luego se le solicita que cree una frase de contraseña para su unidad:

$ sudo cryptsetup luksFormat /dev/sdX

WARNING!

========

This will overwrite data on /dev/sdX irrevocably.

Are you sure? (Type uppercase yes): YES

Enter passphrase:

Verify passphrase:

4. Abre el volumen de LUKS

Ahora tiene una bóveda completamente encriptada en su disco. Las miradas indiscretas, incluida la suya en este momento, se mantienen fuera de esta partición LUKS. Entonces, para usarlo, debe abrirlo con su frase de contraseña. Abra la bóveda de LUKS con cryptsetup open junto con la ubicación del dispositivo (/dev/sdX , en mi ejemplo) y un nombre arbitrario para su bóveda abierta:

$ cryptsetup open /dev/sdX vaultdrive

Yo uso vaultdrive en este ejemplo, pero puede nombrar su bóveda como desee, y puede darle un nombre diferente cada vez que lo abra.

Los volúmenes de LUKS se abren en una ubicación de dispositivo especial llamada /dev/mapper . Puede enumerar los archivos allí para verificar que se agregó su bóveda:

$ ls /dev/mapper

control vaultdrive

Puede cerrar un volumen de LUKS en cualquier momento usando close subcomando:

$ cryptsetup close vaultdrive

Esto elimina el volumen de /dev/mapper .

5. Crear un sistema de archivos

Ahora que tiene su volumen LUKS descifrado y abierto, debe crear un sistema de archivos allí para almacenar datos en él. En mi ejemplo, uso XFS, pero puede usar ext4 o JFS o cualquier sistema de archivos que desee:

$ sudo mkfs.xfs -f -L myvault /dev/mapper/vaultdriveMontar y desmontar un volumen LUKS

Puede montar un volumen LUKS desde una terminal con el mount dominio. Suponga que tiene un directorio llamado /mnt/hd y desea montar su volumen LUKS allí:

$ sudo cryptsetup open /dev/sdX vaultdrive

$ sudo mount /dev/mapper/vaultdrive /mnt/hd

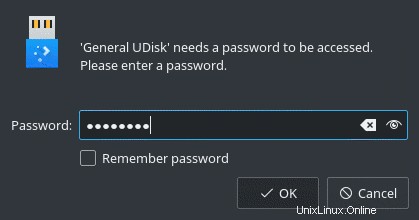

LUKS también se integra en los escritorios Linux más populares. Por ejemplo, cuando adjunto una unidad cifrada a mi estación de trabajo que ejecuta KDE o mi computadora portátil que ejecuta GNOME, mi administrador de archivos me solicita una frase de contraseña antes de montar la unidad.

El cifrado es protección

Linux hace que el cifrado sea más fácil que nunca. Es tan fácil, de hecho, que es casi imperceptible. La próxima vez que formatee una unidad externa para Linux, considere usar LUKS primero. Se integra a la perfección con su escritorio Linux y protege sus datos importantes de la exposición accidental.