Las vulnerabilidades en WordPress pueden ser descubiertas por la utilidad WPScan, que viene instalada por defecto en Kali Linux. También es una gran herramienta para recopilar información de reconocimiento general sobre un sitio web que ejecuta WordPress.

Los propietarios de sitios de WordPress deberían intentar ejecutar WPScan en su sitio, ya que puede revelar problemas de seguridad que necesitan parches. También puede revelar problemas más generales del servidor web, como listas de directorios que no se han desactivado dentro de Apache o NGINX.

WPScan en sí mismo no es una herramienta que se pueda usar maliciosamente al realizar escaneos simples en un sitio, a menos que considere que el tráfico adicional en sí mismo es malicioso. Pero los atacantes pueden aprovechar la información que revela sobre un sitio para lanzar un ataque. WPScan también puede probar combinaciones de nombre de usuario y contraseña para intentar obtener acceso a un sitio de WordPress. Por esta razón, se recomienda que solo ejecute WPScan en un sitio que sea de su propiedad o que tenga permiso para escanear.

En esta guía, veremos cómo usar WPScan y sus diversas opciones de línea de comandos en Kali Linux. Pruebe algunos de los ejemplos a continuación para probar su propia instalación de WordPress en busca de vulnerabilidades de seguridad.

En este tutorial aprenderás:

- Cómo usar WPScan

- Cómo buscar vulnerabilidades con token API

Usando WPScan en Kali Linux

Requisitos de software y convenciones de la línea de comandos de Linux | Categoría | Requisitos, convenciones o versión de software utilizada |

|---|

| Sistema | Kali Linux |

| Software | WPScan |

| Otro | Acceso privilegiado a su sistema Linux como root o a través de sudo comando. |

| Convenciones | # – requiere que los comandos de Linux dados se ejecuten con privilegios de root, ya sea directamente como usuario root o mediante el uso de sudo comando

$ – requiere que los comandos de Linux dados se ejecuten como un usuario normal sin privilegios |

Cómo usar WPScan

Aunque WPScan ya debería estar instalado en su sistema, puede asegurarse de que esté instalado y actualizado escribiendo los siguientes comandos en la terminal.

$ sudo apt update

$ sudo apt install wpscan

Hemos configurado un servidor de prueba con Apache y WordPress instalados. Siga nuestros comandos de ejemplo a continuación mientras verificamos la seguridad de nuestro sitio web de prueba.

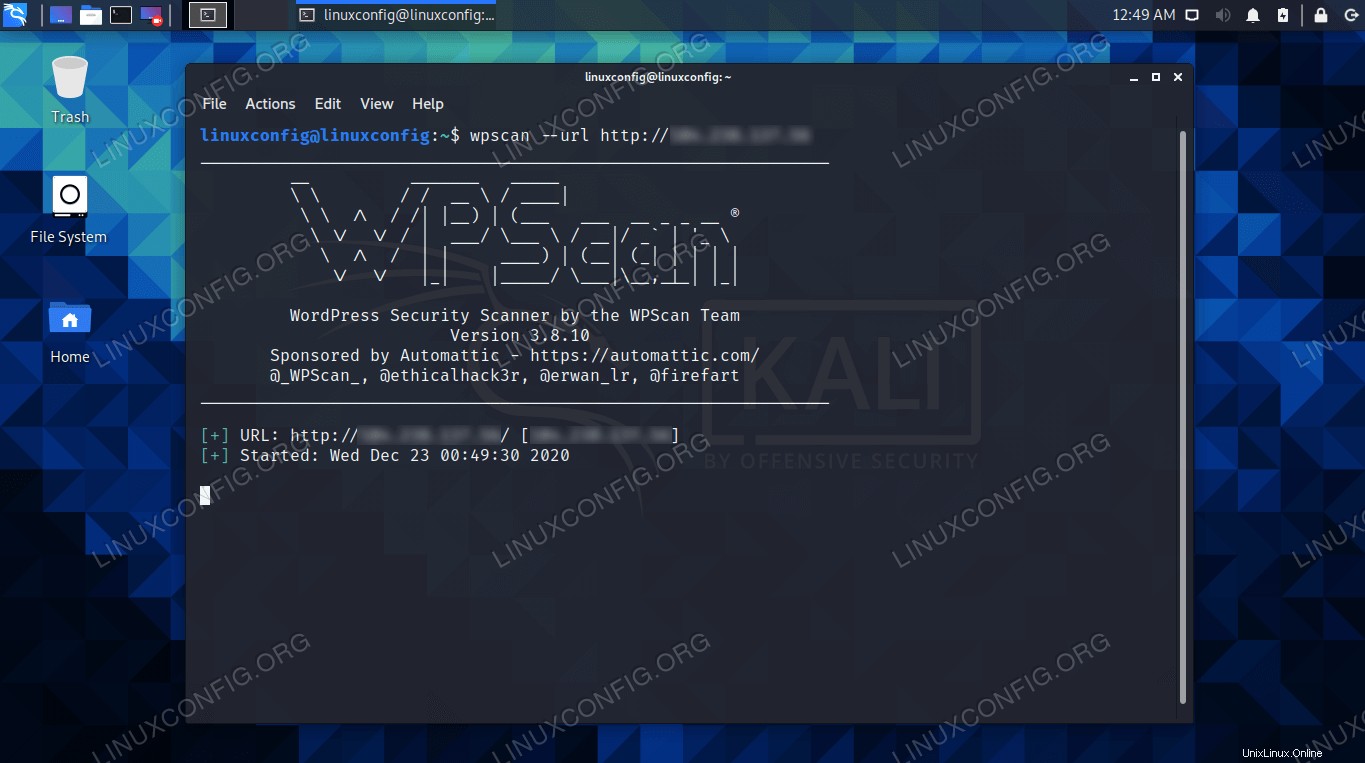

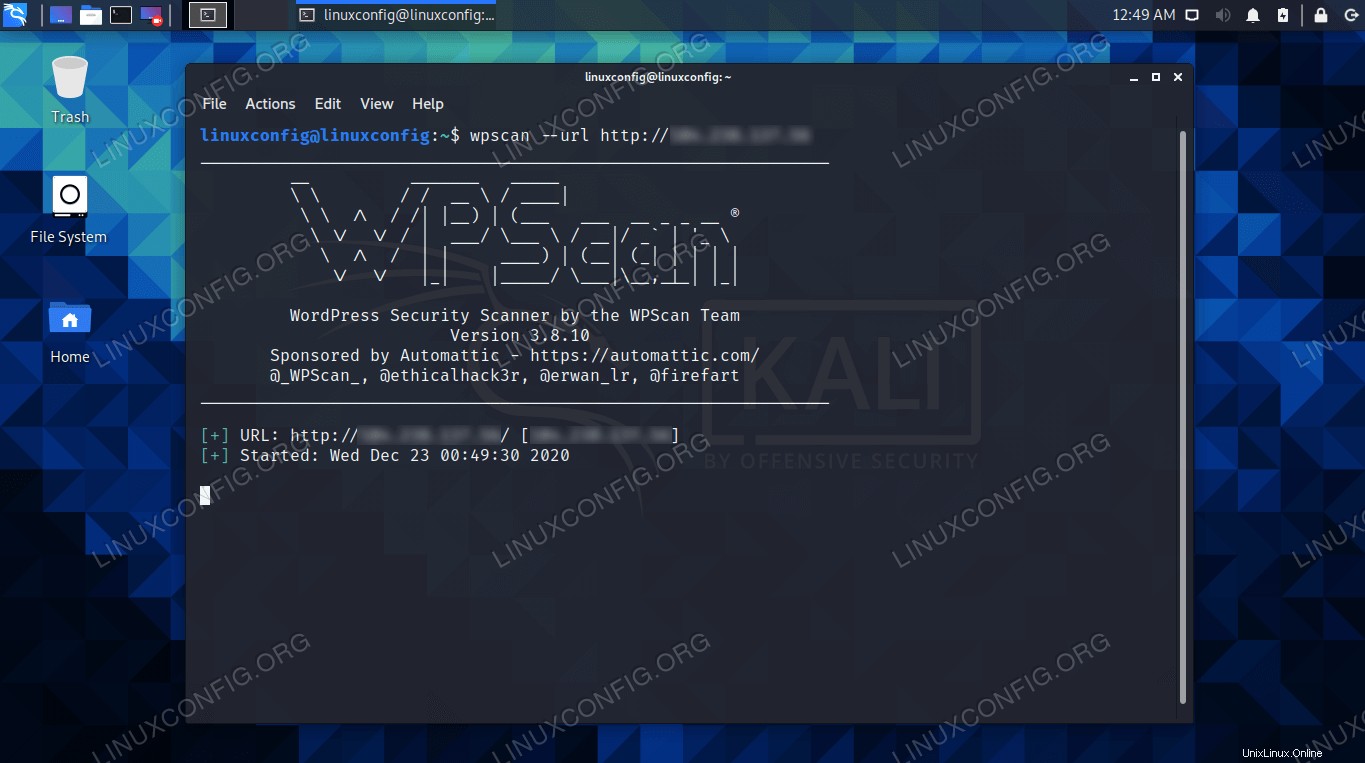

Usa el --url y especifique la URL del sitio de WordPress para escanearlo con WPScan.

$ wpscan --url http://example.com

WPScan luego realizará un escaneo contra el sitio web, que generalmente concluye en unos segundos. Dado que no hemos especificado ninguna opción adicional, WPScan realiza un escaneo pasivo y recopila información diversa rastreando el sitio y examinando el código HTML.

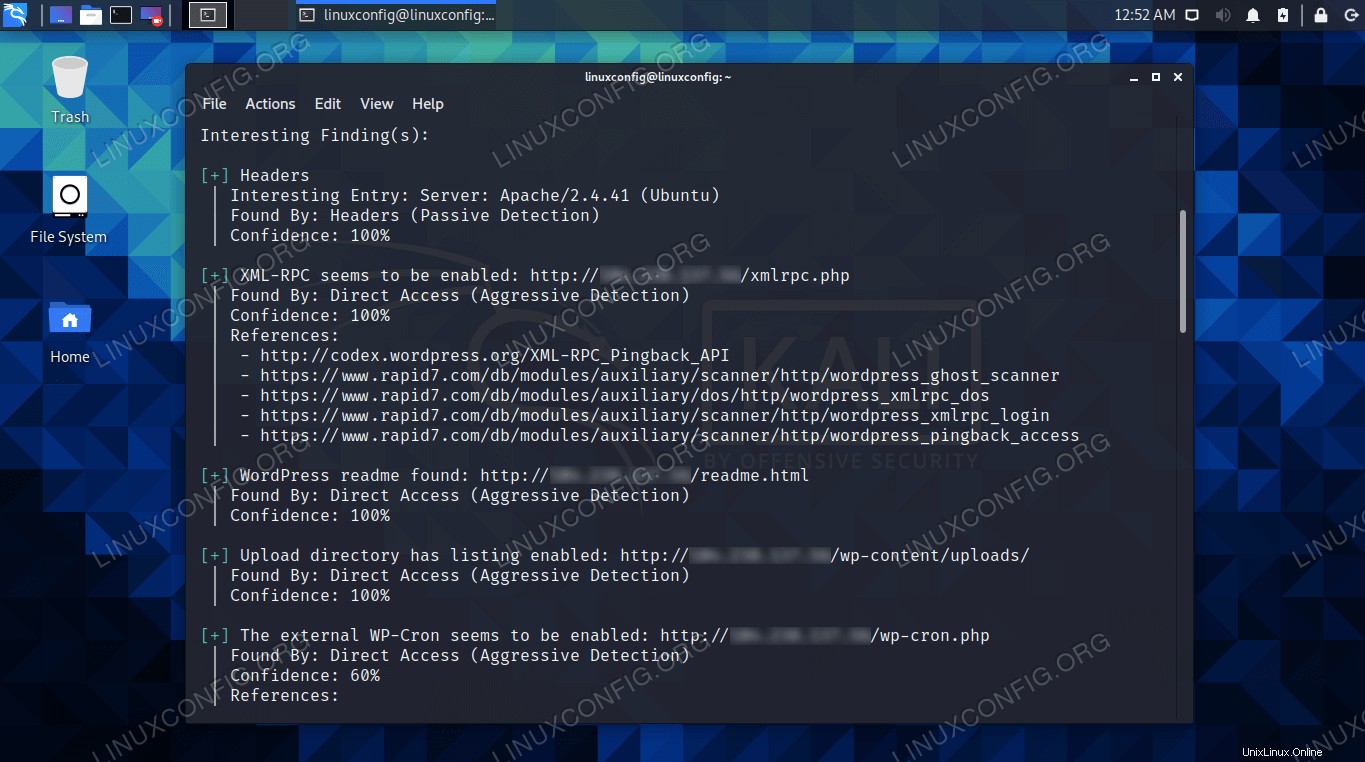

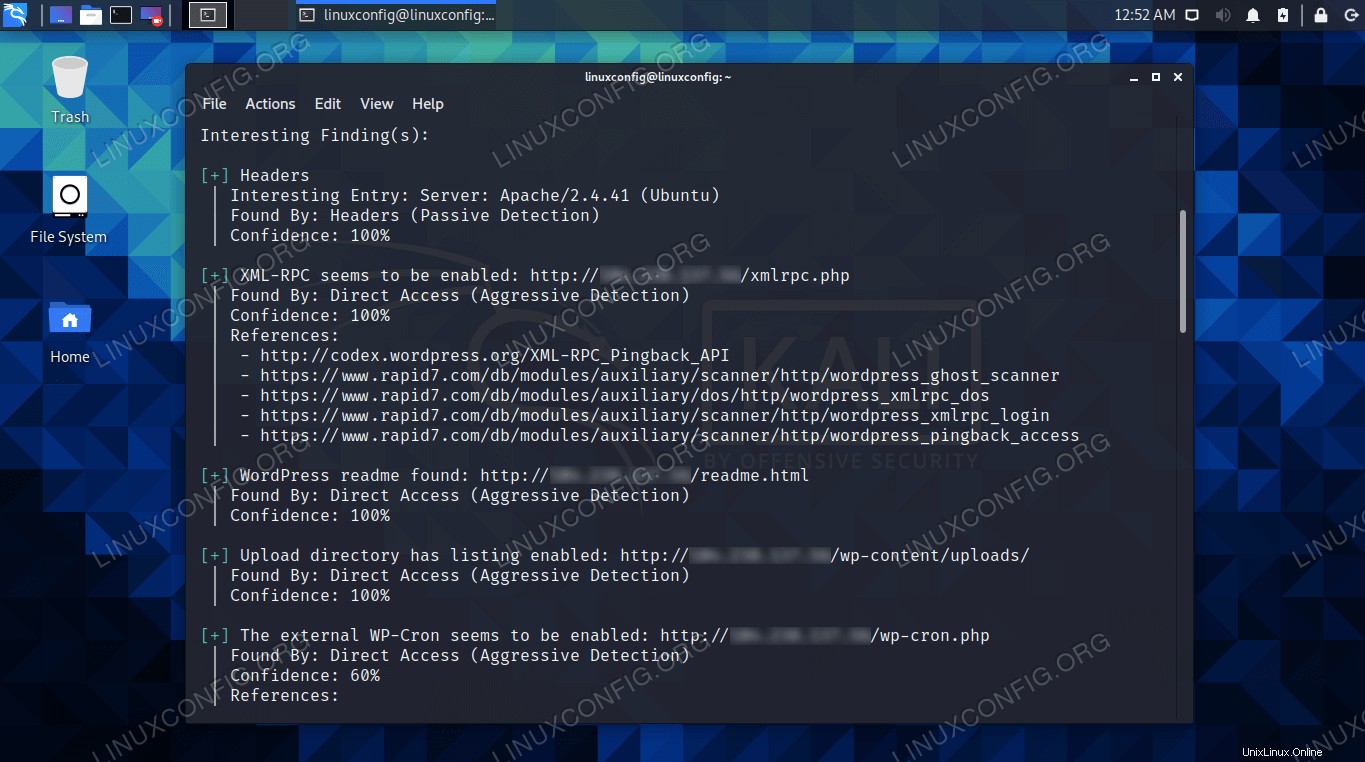

Algunas cosas reveladas por el escaneo son las siguientes:

- El servidor ejecuta Apache 2.4.41 en Ubuntu Linux

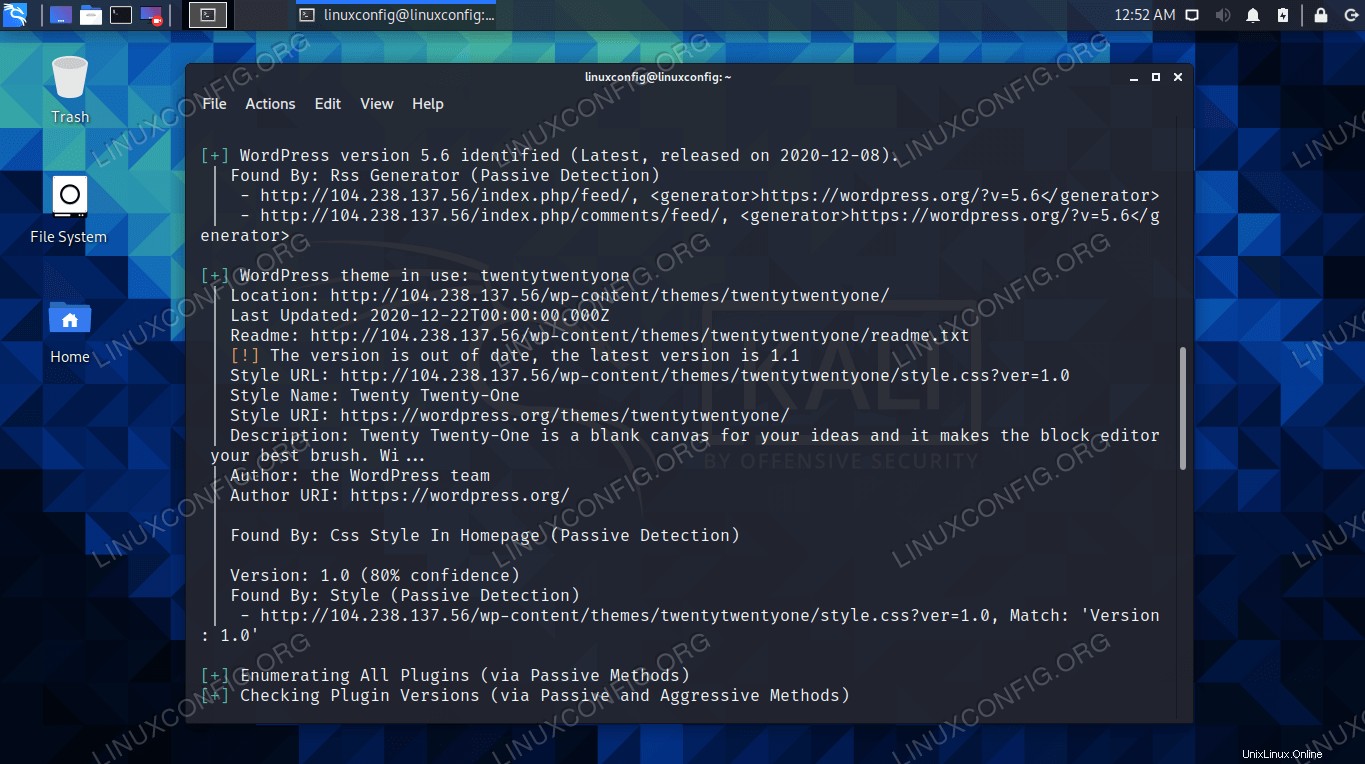

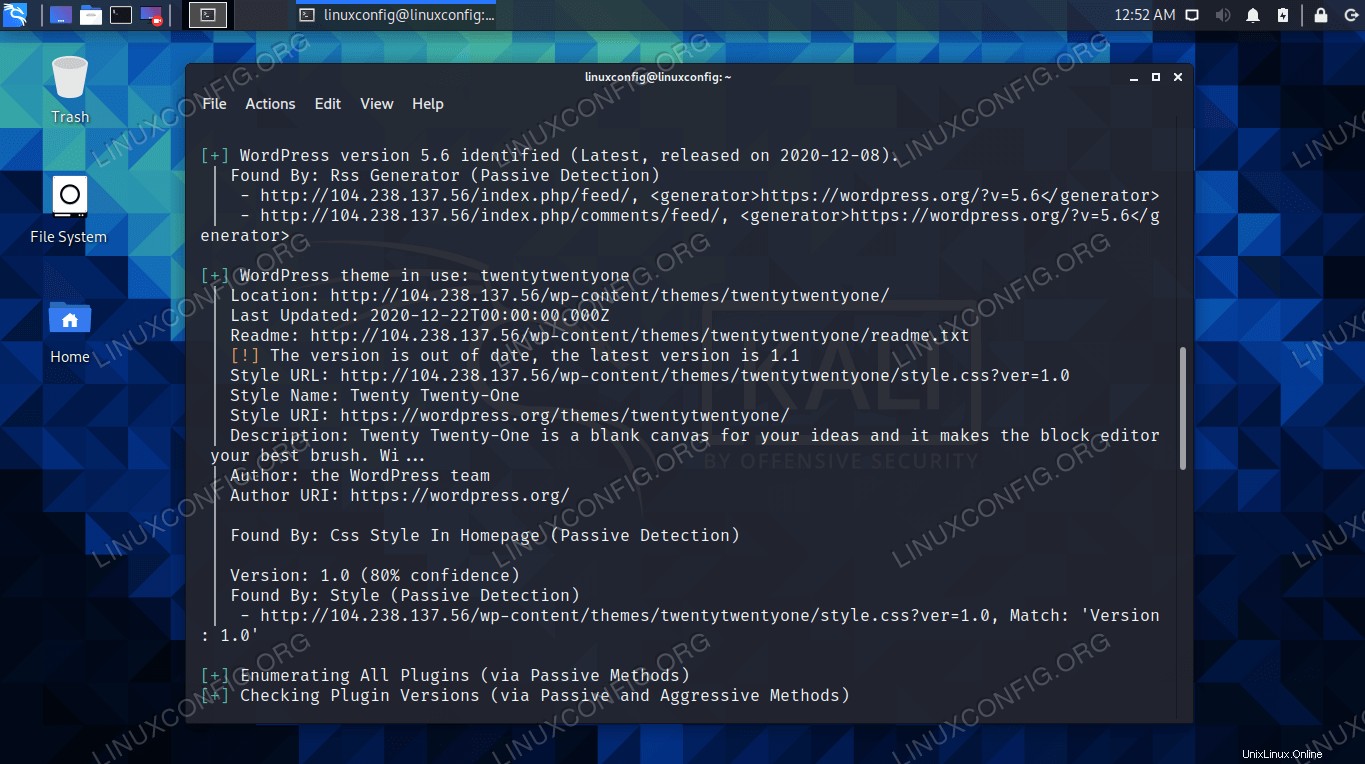

- La versión de WordPress es 5.6 (algunas versiones anteriores tienen vulnerabilidades conocidas, cualquier WPScan te lo notificará)

- El tema de WordPress que se está utilizando se llama Twenty Twenty-One y está desactualizado

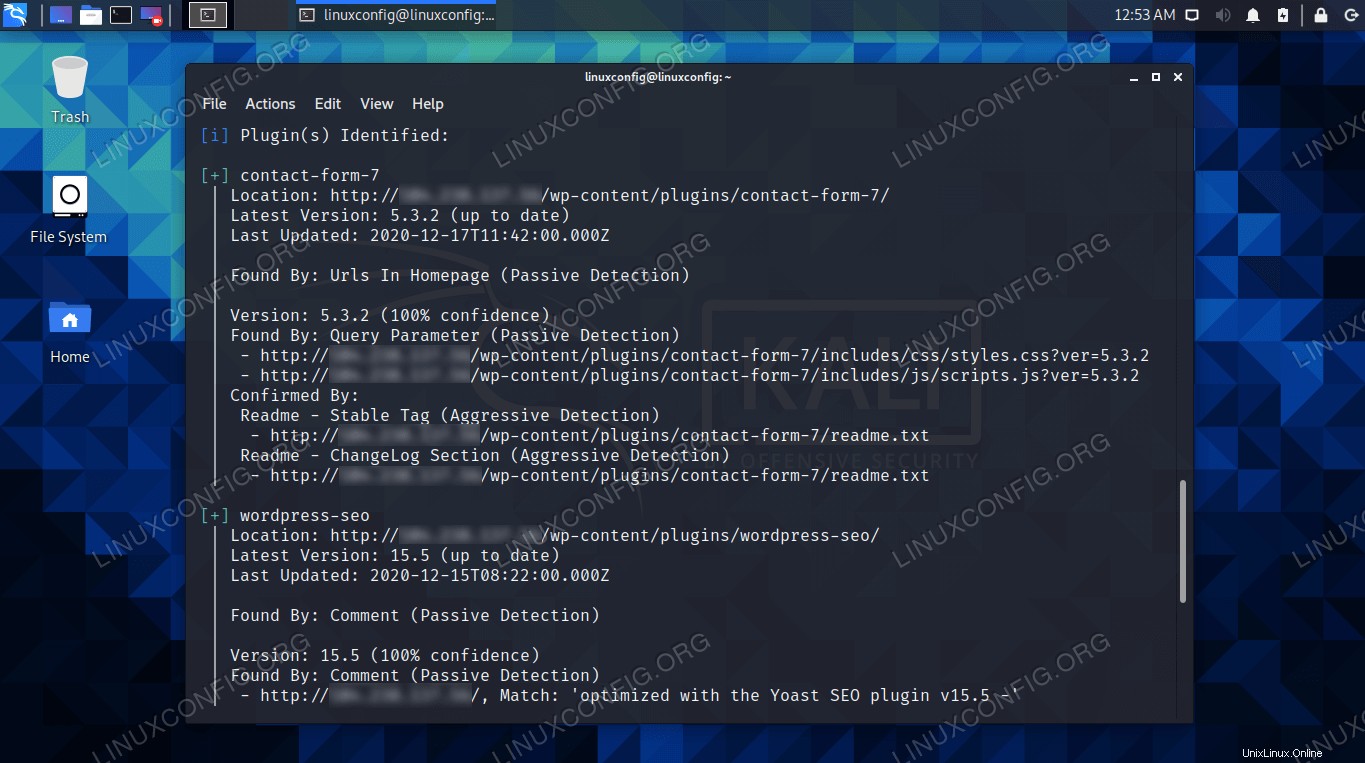

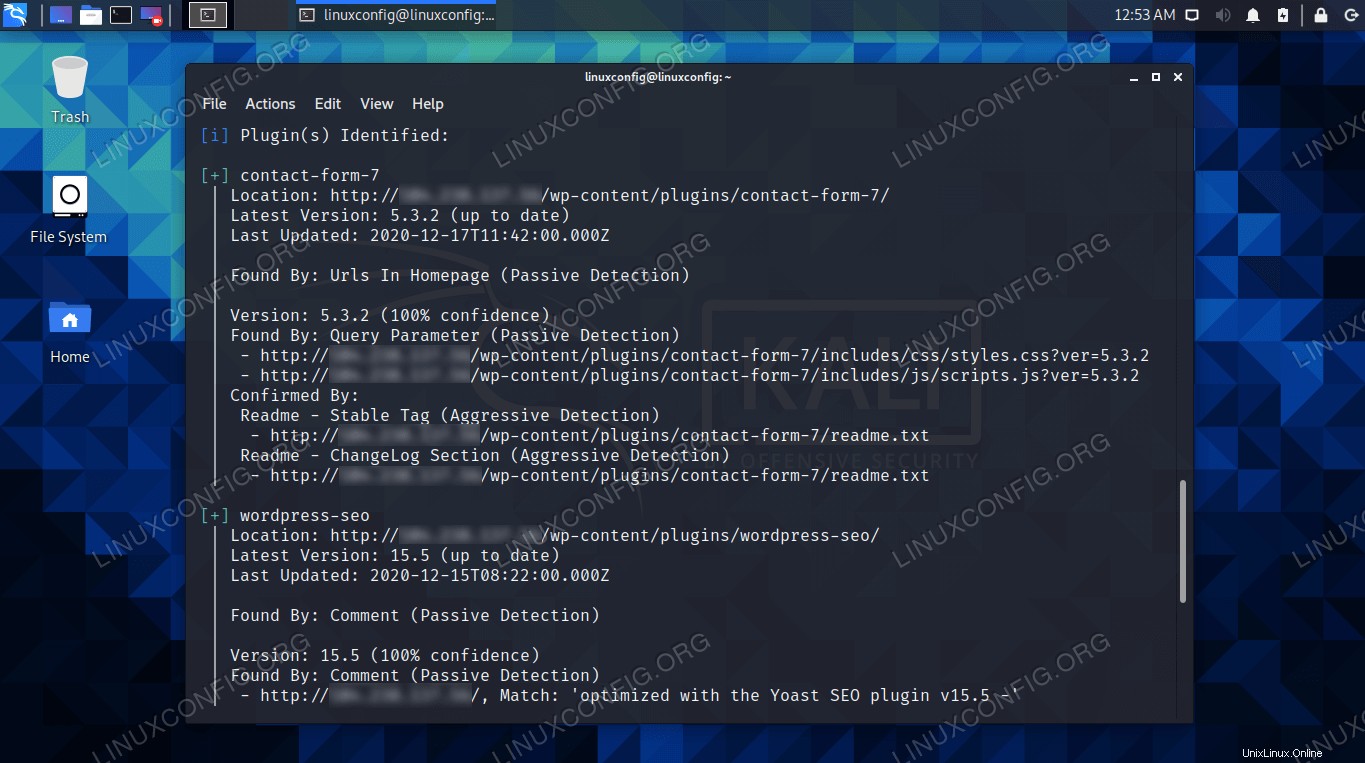

- El sitio utiliza complementos llamados "Formulario de contacto 7" y "Yoast SEO"

- El directorio de carga tiene habilitado el listado

- XML-RPC y WP-Cron están habilitados

- El archivo Léame de WordPress se ha encontrado en el servidor

Hallazgos de WPScan

Hallazgos de WPScan

Parte de esta información puede ser útil para los atacantes, pero no se ha revelado nada que sea motivo de gran preocupación. Sin embargo, la lista de directorios definitivamente debe deshabilitarse en Apache, y XML-RPC también debe deshabilitarse si no se está utilizando. Cuantas menos superficies de ataque haya disponibles, mejor.

Versión y tema de WordPress revelados

Versión y tema de WordPress revelados

Los administradores del sitio también pueden tomar medidas para disfrazar el tema, los complementos y las versiones del software que están ejecutando. Eso estaría fuera del alcance de esta guía, pero hay complementos de WordPress disponibles que pueden realizar estos cambios en su sitio.

Complementos de WordPress que se encontraron en el sitio

Complementos de WordPress que se encontraron en el sitio

Si un sitio web ha hecho un buen trabajo ofuscando su información de WordPress, WPScan puede regresar diciendo que el sitio no está ejecutando WordPress en absoluto. Si sabe que esto no es cierto, puede usar --force opción para obligar a WPScan a escanear el sitio de todos modos.

$ wpscan --url http://example.com --force

Algunos sitios también pueden cambiar sus complementos predeterminados o directorios de contenido wp. Para ayudar a WPScan a encontrar estos directorios, puede especificarlos manualmente con --wp-content-dir y --wp-plugins-dir opciones Hemos completado un par de directorios de ejemplo a continuación, así que asegúrese de reemplazarlos.

$ wpscan --url http://example.com --force --wp-content-dir newcontentdir --wp-plugins-dir newcontentdir/apps

Análisis de vulnerabilidades

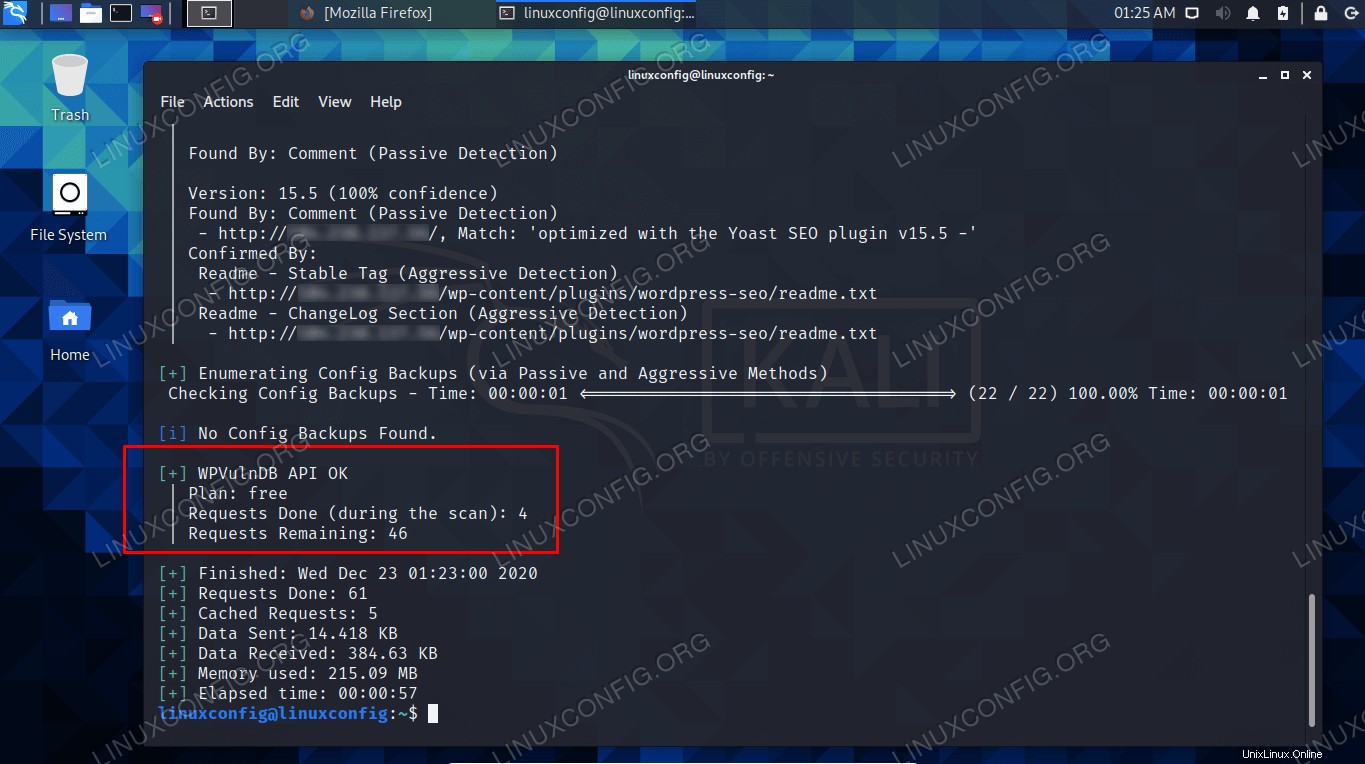

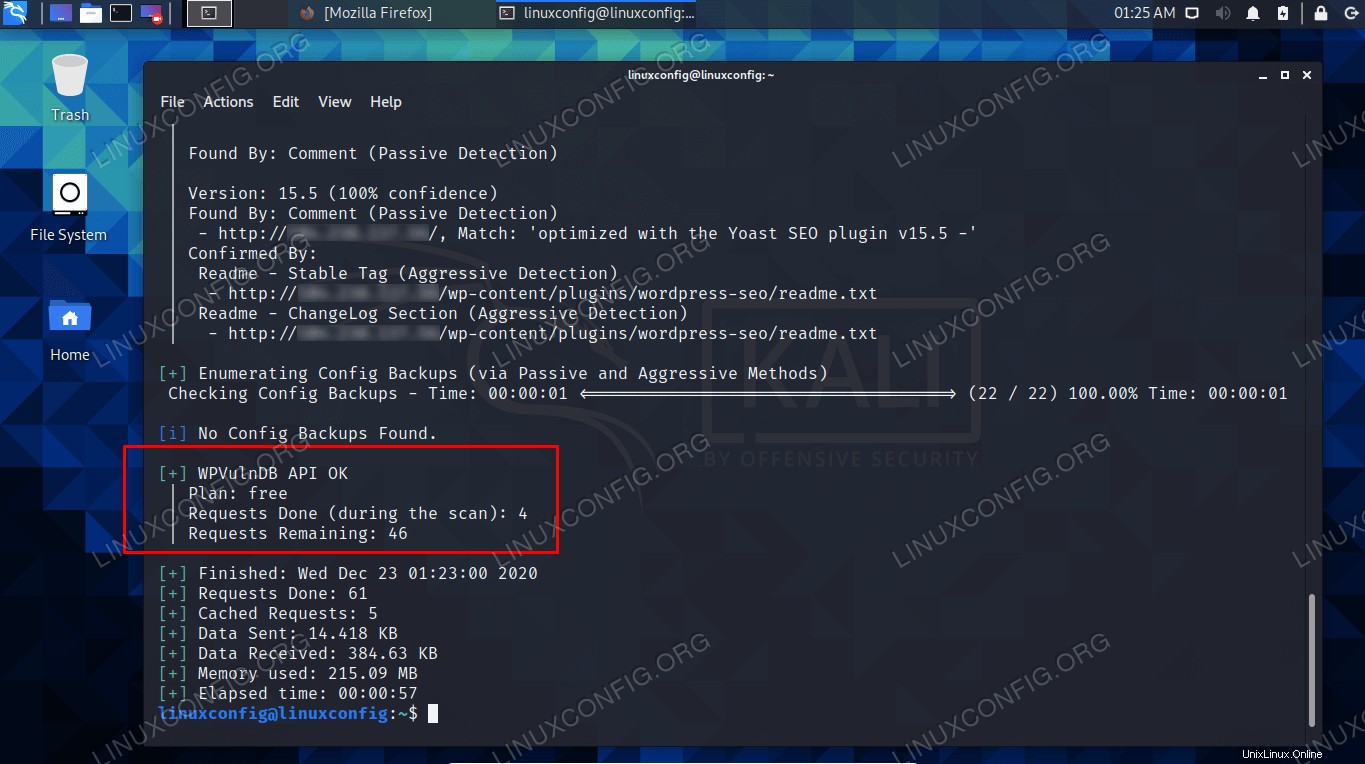

Para buscar vulnerabilidades, deberá obtener un token API del sitio web de WPScan. Un poco molesto, pero el proceso es bastante indoloro y es gratis. Con el token, puede realizar 50 escaneos de vulnerabilidad por día. Para obtener más escaneos, tendrá que pagar un precio.

Una vez que tenga su token, puede usar el --api-token opción para incluirlo en su comando. Los datos de vulnerabilidad se muestran automáticamente después del análisis.

$ wpscan --url http://example.com --api-token TOKEN

El uso del token API permite que se muestren los datos de vulnerabilidad

El uso del token API permite que se muestren los datos de vulnerabilidad

Para realizar un análisis más invasivo, que potencialmente revelará más vulnerabilidades o información, puede especificar un tipo de detección diferente con --detection-mode opción. Las opciones incluyen pasivo, mixto o agresivo.

$ wpscan --url http://example.com --api-token TOKEN --detection-mode aggressive

El uso de los comandos anteriores debería ayudarlo a descubrir todos los puntos débiles de su sitio de WordPress, y ahora puede tomar medidas para aumentar su seguridad. Hay aún más que WPScan puede hacer; consulte su página de ayuda para obtener una lista completa de opciones.

$ wpscan -h

WPScan también incluye referencias debajo de cada sección de su salida. Estos son enlaces a artículos que ayudan a explicar la información que ha proporcionado WPScan. Por ejemplo, hay dos referencias que ayudan a explicar cómo se puede usar WP-Cron para ataques DDoS. Consulte esos enlaces para obtener más información.

Pensamientos finales

En esta guía, aprendimos cómo escanear un sitio de WordPress con WPScan en Kali Linux. Vimos varias opciones para especificar con el comando, que pueden ayudarnos a escanear sitios web que han ofuscado su configuración. También vimos cómo descubrir información de vulnerabilidades mediante la obtención de un token de API y el uso de un modo de detección agresivo.

WordPress es un CMS con mucho código, temas y complementos, todos de varios autores. Con tantas partes móviles, es probable que haya vulnerabilidades de seguridad en algún momento. Por eso es importante utilizar WPScan para comprobar si su sitio tiene problemas de seguridad y mantener siempre actualizado el software de su sitio mediante la aplicación de los parches de seguridad más recientes.

Usando WPScan en Kali Linux

Usando WPScan en Kali Linux  Hallazgos de WPScan

Hallazgos de WPScan  Versión y tema de WordPress revelados

Versión y tema de WordPress revelados  Complementos de WordPress que se encontraron en el sitio

Complementos de WordPress que se encontraron en el sitio  El uso del token API permite que se muestren los datos de vulnerabilidad

El uso del token API permite que se muestren los datos de vulnerabilidad