Introducción

WPScan es un escáner de seguridad de WordPress de caja negra gratuito, para uso no comercial, escrito para profesionales de seguridad y mantenedores de blogs para probar la seguridad de sus sitios.

¿Qué puede comprobar WPScan?

- La versión de WordPress instalada y cualquier vulnerabilidad asociada

- Qué complementos están instalados y cualquier vulnerabilidad asociada

- Qué temas están instalados y las vulnerabilidades asociadas

- Enumeración de nombre de usuario

- Usuarios con contraseñas débiles mediante fuerza bruta de contraseñas

- Archivos wp-config.php respaldados y de acceso público

- Volcados de bases de datos que pueden ser de acceso público

- Si los complementos exponen los registros de errores

- Enumeración de archivos multimedia

- Archivos de Timthumb vulnerables

- Si el archivo Léame de WordPress está presente

- Si WP-Cron está habilitado

- Si el registro de usuario está habilitado

- Divulgación de ruta completa

- Cargar lista de directorios

Instale WPScan usando Ruby gem

Simplemente siga los pasos a continuación:

- Instalar CURL

sudo apt update && sudo apt -y install curl #On Debian/Ubuntu

sudo yum -y install curl #On RHEL/CentOS- Luego importe la firma GPG.

curl -sSL https://rvm.io/mpapis.asc | gpg --import -

curl -sSL https://rvm.io/pkuczynski.asc | gpg --import -- Instalar RVM en Linux

Nota :RVM (Ruby Version Manager) es una herramienta de línea de comandos que nos permite instalar, administrar y trabajar fácilmente con múltiples Ruby entornos desde intérpretes hasta juegos de gemas.

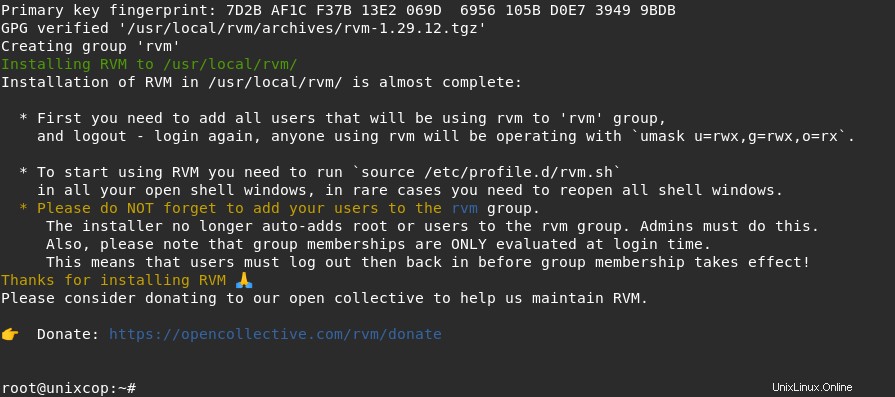

curl -L get.rvm.io | bash -s stable

- Obtener la RUTA RVM.

source /home/$USER/.rvm/scripts/rvm- Instala Ruby 2.5.8 usando RVM.

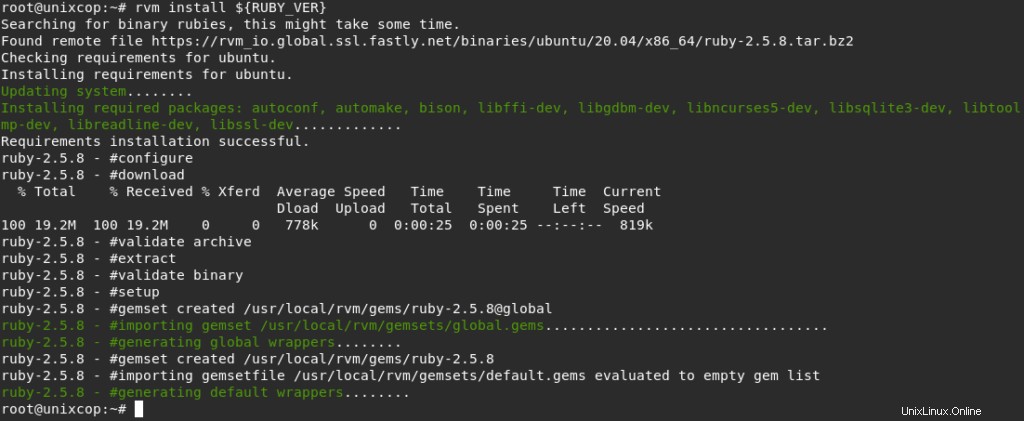

export RUBY_VER='2.5'

rvm install ${RUBY_VER}

- Utilice la versión de Ruby instalada como predeterminada.

rvm use ${RUBY_VER} --default- Compruebe la versión de Ruby instalada.

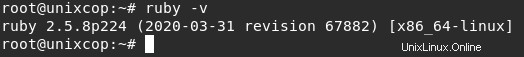

ruby -v

- Instalar Nokogiri.

Nota :Nokogiri es una biblioteca de software de código abierto para analizar HTML y XML en rubí. Depende de libxml2 y libxslt para proporcionar su funcionalidad.

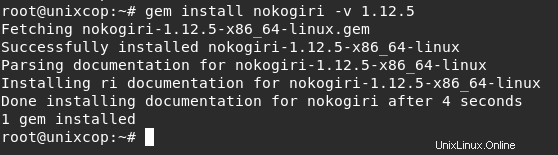

Nota :La última versión de nokogiri (>=0) compatible con Ruby y RubyGems fue la 1.12.5. Intenta instalarlo con gem install nokogiri -v 1.12.5

nokogiri requiere la versión Ruby>=2.6, <3.2.dev. La versión actual de Ruby es 2.5.8.224.

Entonces instalaremos nokogiri v 1.12.5

gem install nokogiri -v 1.12.5

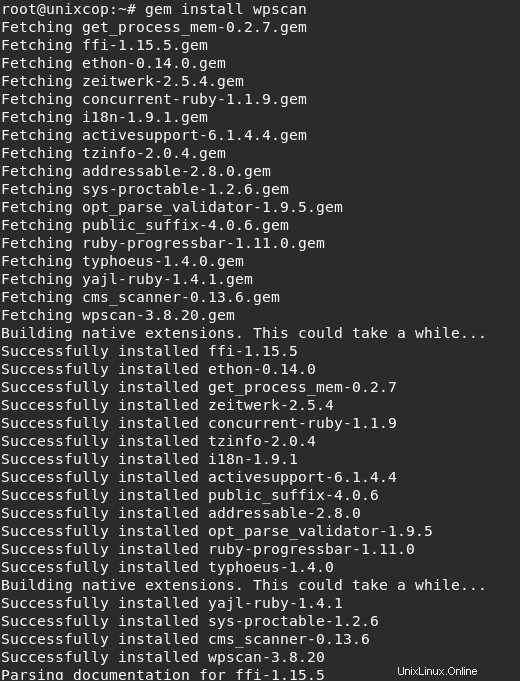

- Instalar WPScan:escáner de seguridad de WordPress usando RubyGems.

gem install wpscan

- Actualizar wpscan usando el siguiente comando

gem update wpscan- Verifique la versión de wpscan

wpscan --version

Instalar WPScan usando Docker

- Debe tener Docker instalado en su sistema. Esto se puede lograr utilizando la guía dedicada a continuación.

Cómo instalar docker en centos 8

Cómo instalar Docker CE en Rocky Linux 8

Cómo instalar Docker en Debian 11

- Con Docker instalado y ejecutándose, agregue su usuario al grupo de Docker.

sudo usermod -aG docker $USER

newgrp docker- Extraiga la imagen del contenedor WPScan.

docker pull wpscanteam/wpscan- Ahora puede ejecutar WPScan como se muestra a continuación.

docker run -it --rm wpscanteam/wpscan [option]Cómo usar WPScan

WPScan se puede utilizar para escanear vulnerabilidades. Nota eso, los escaneos a continuación deben realizarse en su propio blog.

1. Escanea todo el sitio del blog

Para escanear el blog, ejecute

wpscan --url wordpress.example.comPara Docker :

docker run -it --rm wpscanteam/wpscan --url wordpress.example.com

WPScan escaneará HTTP , si desea que se escanee HTTPS, modifique su URL

wpscan --url https://wordpress.example.com -o scan-testEl -o El indicador se puede utilizar para generar los resultados del análisis en un archivo.

Hay 3 modos de detección que se pueden ejecutar en un sitio de WordPress, es decir

- modo agresivo – análisis más intrusivo mediante el envío de mil solicitudes al servidor.

- modo pasivo – enviar algunas solicitudes al servidor. Esto se usa normalmente para escanear la página de inicio.

- mixto (predeterminado) – utiliza los modos agresivo y pasivo.

Un modo de detección dado se puede especificar de la siguiente manera.

wpscan --url wordpress.example.com -o test --detection-mode aggressive2. Analizar complementos vulnerables.

Compruebe si hay vulnerabilidades en un complemento, se utiliza el siguiente argumento:

-e/--enumerate [OPTS] opción para el wpscan. Las [OPCIONES ] aquí puede ser ap para todos los complementos, vp para complementos vulnerables y p para complementos.

Para ejemplo , para escanear complementos vulnerables, use el comando:

wpscan --url wordpress.example.com -e vp3. Analizar temas vulnerables

Al igual que los complementos, los temas se pueden escanear usando -e/--enumerate [OPTS] dominio. Pero ahora, [OPTS ] se reemplaza con vt (Temas vulnerables), at (Todos los temas), o t (Temas).

Por ejemplo, los temas con vulnerabilidades conocidas se pueden escanear como se indica a continuación.

wpscan --url wordpress.example.com -e vt4. Prueba de seguridad de la contraseña.

Para poder conocer las fortalezas de las contraseñas, puede intentar forzarlas por fuerza bruta. Este proceso puede ser un poco lento dependiendo de la cantidad de contraseñas en el archivo de contraseñas a escanear -P, --passwords FILE-PATH , -t, --max-threads VALUE especifica el número de subprocesos.

Por ejemplo, para aplicar fuerza bruta al usuario administrador, ejecute el comando:

wpscan --url wordpress.example.com -P password-file.txt -U admin -t 50Se pueden probar varias fortalezas de contraseñas de usuarios sin especificar el nombre de usuario.

wpscan --url wordpress.example.com -P password-file.txt -t 505. Enumerar usuarios de WordPress.

Para conocer a los usuarios que pueden iniciar sesión en un sitio, use -e/--enumerate u opción. Aquí, tú representa los ID de usuario.

wpscan --url wordpress.example.com -e u6. Escanea WordPress en modo indetectable.

Los escaneos anteriores también se pueden realizar en modo sigiloso agregando el argumento --stealthy

Por ejemplo:

wpscan --url wordpress.example.com --stealthyEn caso de que necesite ayuda al usar WPScan, busque ayuda a continuación.

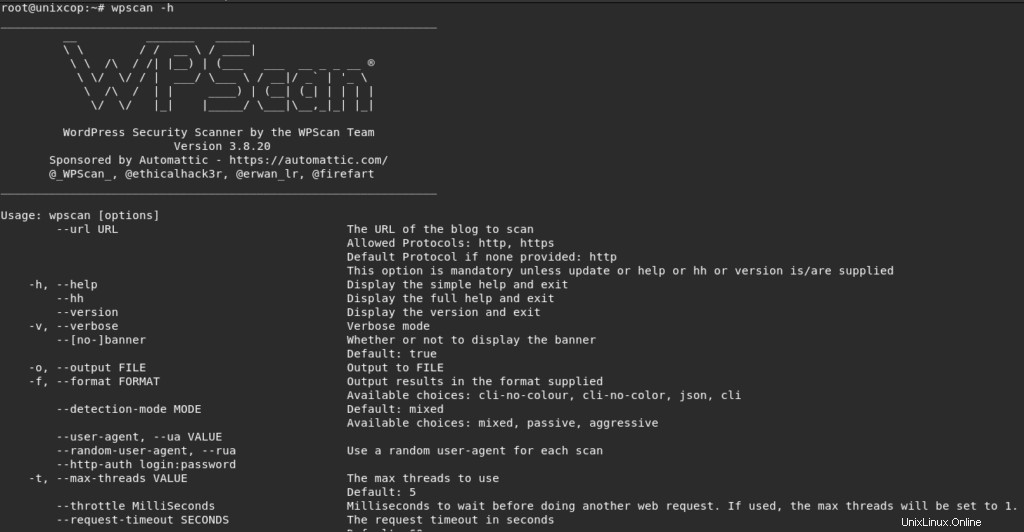

wpscan -h

Conclusión

¡Eso es todo!

Le mostramos cómo instalar y usar WPScan:el escáner de seguridad de WordPress.

Gracias.