Por lo general, nuestra conexión a Internet debería ser privada y libre de usuarios maliciosos, sin embargo, obtener las claves para acceder a la red es muy sencillo en la actualidad por lo que un usuario con algunos conocimientos sobre redes podría obtenerla en unos minutos y utilizarla para navegar. a través de nuestra red, pudiendo consumir un ancho de banda considerable y haciendo que nuestra red funcione con lentitud.

Cuando notamos una actividad sospechosa es recomendable que optemos por revisar todos los dispositivos conectados a nuestra red para proceder a su correcta identificación y, en caso de no ser un dispositivo autorizado, tomar las medidas correspondientes. En este artículo explicaremos cómo obtener una lista de todos los dispositivos conectados a nuestra red para saber si hay algún intruso en ella. La forma sencilla de averiguarlo es ingresando al panel de control del enrutador y buscando una etiqueta o un lugar donde diga “Dispositivos conectados” o algo similar.

En muchas ocasiones es posible que no tengamos acceso al router por lo que tendríamos que buscar otras vías.

Detectar equipos en mi red local desde la consola

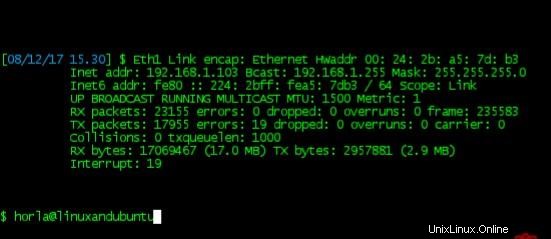

El primer paso es saber qué formato tienen las IPs de nuestra red. Abra una consola y escriba:

$ ifconfigQue mostrará algo como:

‹Aquí vemos que la red tiene formato 192.168.1.X y que la IP de broadcast (para encontrar todas las computadoras) es 192.168.1.255 (es la que viene justo detrás de Bcast :). Entonces con estos datos, puede hacer:

$ ping -b 192.168.1.255Este método no siempre funciona porque, por ejemplo, algunas computadoras no responden a los ping. En mi red local no contesta ninguna.

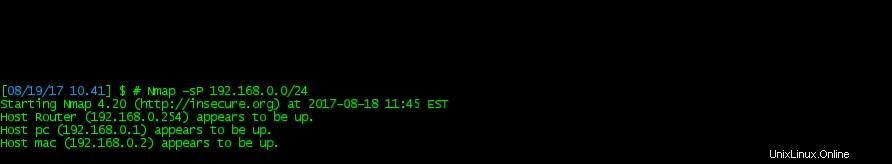

Detectar ordenadores con nmap

Si desea identificar todas las máquinas en su red (esto puede ser útil especialmente si su red es inalámbrica – wifi). En la consola escriba:# nmap -sP O puede ser:Nmap mostrará un resultado similar a este:

# nmap -sP 192.168.0.0/24

A partir de Nmap 4.20 (http://insecure.org) a las 2017-08-18 11:45 EST

Parece que el enrutador host (192.168.0.254) está activo.

Aparece la PC host (192.168.0.1) para estar activo.

Host mac (192.168.0.2) parece estar activo.

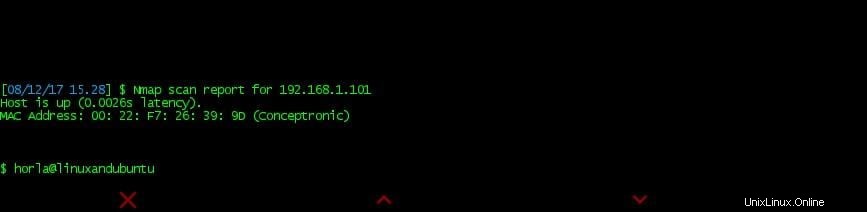

Podemos ver que para cada dispositivo tenemos esta información:

Aquí tenemos la IP del dispositivo, su MAC y alguna información adicional (la que aparece entre paréntesis). Nota:Si no hubiéramos quitado la lista con sudo no tendríamos direcciones MAC .

Palabra final

‹Sin embargo, el intruso podría volver a intentar acceder a otro equipo o cambiar la dirección MAC de su tarjeta de red, ya que en algunos casos es posible. Así que debemos ser conscientes de que esto vuelva a suceder. También podríamos cambiar MAC filtrado para que solo se conecte a MAC conocidas, por lo que la red sería aún más segura.