Tumba es una herramienta de cifrado de archivos gratuita y de código abierto para proteger sus archivos personales y/o secretos en los sistemas operativos GNU/Linux. Permite a los usuarios crear un almacenamiento cifrado (una carpeta) en el sistema de archivos y guardar los datos importantes en él. El almacenamiento encriptado se puede abrir y cerrar utilizando sus archivos de claves asociados, que también están protegidos por una contraseña elegida por el usuario. Por razones de seguridad, puede guardar los archivos de claves en un medio separado, por ejemplo, una unidad USB o un CD/DVD.

Las carpetas encriptadas se llaman "tumbas" . Puede crear cualquier número de tumbas en su disco duro siempre que tenga suficiente espacio libre. Una tumba solo se puede abrir si tiene tanto el archivo de claves como la contraseña. También tiene funciones avanzadas, como esteganografía , que le permite ocultar los archivos de claves dentro de otro archivo. Aunque Tomb es una herramienta CLI, también tiene un contenedor GUI llamado gtomb , lo que hace que el uso de Tomb sea mucho más fácil para los principiantes. En este breve tutorial, veamos cómo instalar Tomb y cómo usarlo para cifrar los archivos en Linux.

Instalar Tumba en Linux

Tomb solo funcionará en GNU/Linux en este momento.

En Arch Linux y derivados:

En Arch Linux, Tomb está disponible en AUR. Por lo tanto, puede instalarlo utilizando herramientas auxiliares de AUR como Yay como se muestra a continuación.

$ yay -S tomb gtomb

En Debian, Ubuntu, Linux Mint:

Los desarrolladores de SparkyLinux (un derivado de Debian) han agregado el paquete Tomb en sus repositorios oficiales. Por lo tanto, puede instalarlo agregando los repositorios principales de SparkyLinux en su sistema basado en DEB.

Para agregar repositorios SparkyLinux en su sistema Debian, Ubuntu, Linux Mint, cree un archivo de repositorio:

$ sudo vi /etc/apt/sources.list.d/sparky-repo.list

Agregue las siguientes líneas:

deb https://sparkylinux.org/repo stable main deb-src https://sparkylinux.org/repo stable main deb https://sparkylinux.org/repo testing main deb-src https://sparkylinux.org/repo testing main

Guarde y cierre el archivo.

Instale la clave pública de Sparky:

$ wget -O - https://sparkylinux.org/repo/sparkylinux.gpg.key | sudo apt-key add -

Luego, actualice la lista de fuentes usando el comando:

$ sudo apt-get update

Finalmente, instale tomb y gtomb usando el comando:

$ sudo apt-get install tomb gtomb

Para otras distribuciones de Linux, siga los pasos proporcionados aquí .

Descarga recomendada - Guía gratuita de trucos y consejos:"Qubes OS 3.2:el sistema operativo Linux más seguro"Proteja sus archivos secretos con la herramienta de cifrado de archivos Tomb en Linux/Unix

1. La forma de línea de comando:

Como ya dije, llamamos directorio encriptado como "tumba". Cada tumba se puede abrir utilizando su archivo de claves y contraseña asociados.

Vamos a crear una nueva tumba, digamos por ejemplo ostechnix , con un tamaño de 100 MB. Tienes que ser root usuario o tiene sudo privilegios para crear tumbas.

$ sudo tomb dig -s 100 ostechnix.tomb

Salida de muestra:

tomb . Commanded to dig tomb ostechnix.tomb tomb (*) Creating a new tomb in ostechnix.tomb tomb . Generating ostechnix.tomb of 100MiB 100+0 records in 100+0 records out 104857600 bytes (105 MB, 100 MiB) copied, 0.737713 s, 142 MB/s -rw------- 1 root root 100M Jul 5 06:01 ostechnix.tomb tomb (*) Done digging ostechnix tomb . Your tomb is not yet ready, you need to forge a key and lock it: tomb . tomb forge ostechnix.tomb.key tomb . tomb lock ostechnix.tomb -k ostechnix.tomb.key

Cree un archivo de claves para bloquear la tumba recién creada.

$ sudo tomb forge ostechnix.tomb.key

tomb . An active swap partition is detected... [sudo] password for ostechnix: tomb [W] This poses a security risk. tomb [W] You can deactivate all swap partitions using the command: tomb [W] swapoff -a tomb [W] [#163] I may not detect plain swaps on an encrypted volume. tomb [W] But if you want to proceed like this, use the -f (force) flag. tomb [E] Operation aborted.

Desactive todas las particiones de intercambio para arreglar esto como se muestra a continuación.

$ sudo swapoff -a

Y luego vuelva a ejecutar el comando para crear el archivo de claves. Tomará un poco de tiempo. Sigue usando esta computadora en otras tareas para crear suficiente Entropía . O simplemente siga los pasos a continuación para generar rápidamente suficiente entropía.

- Cómo generar suficiente "entropía" para el proceso de generación de claves GPG

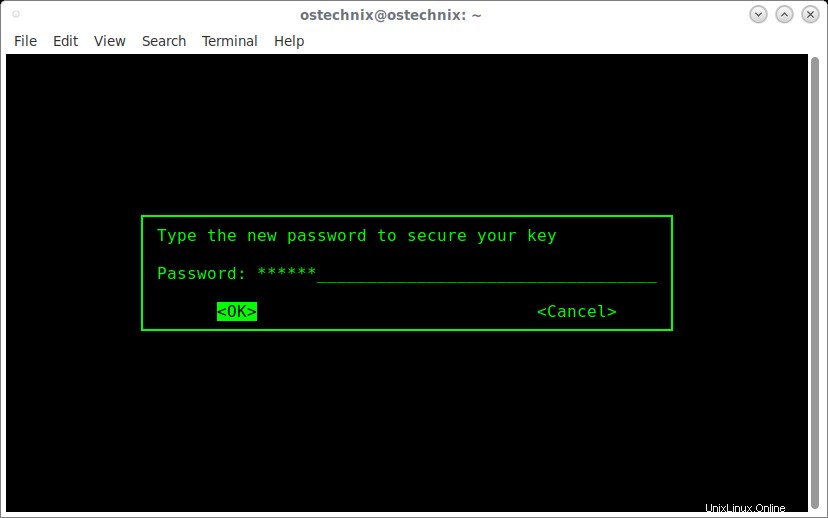

Después de unos minutos, una vez que se haya generado suficiente entropía, se le pedirá que ingrese una nueva contraseña para proteger la clave. Introdúcelo dos veces.

Acabamos de crear un archivo de claves.

Ejecute el siguiente comando para bloquear la tumba usando el archivo de claves:

$ sudo tomb lock ostechnix.tomb -k ostechnix.tomb.key

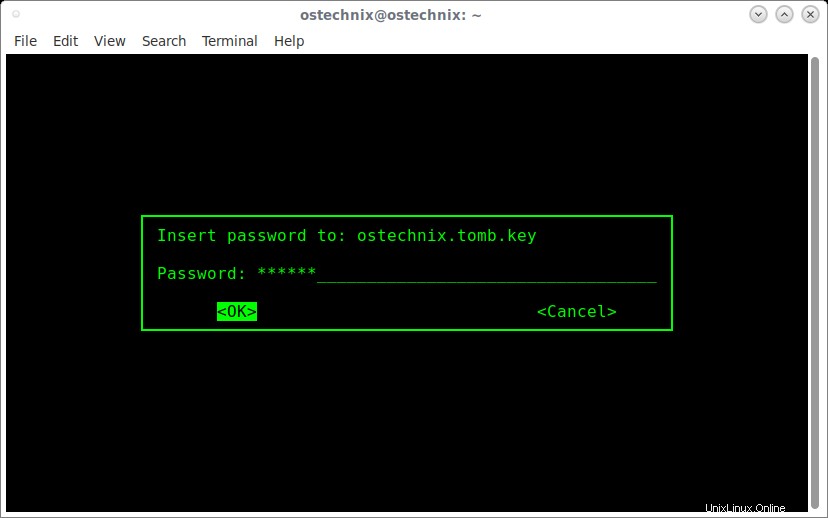

Se le pedirá que ingrese una contraseña para su archivo.tomb.key:

Después de ingresar una contraseña, verá un resultado similar al siguiente.

tomb . Commanded to lock tomb ostechnix.tomb [sudo] Enter password for user ostechnix to gain superuser privileges tomb . Checking if the tomb is empty (we never step on somebody else's bones). tomb . Fine, this tomb seems empty. tomb . Key is valid. tomb . Locking using cipher: aes-xts-plain64:sha256 tomb . A password is required to use key ostechnix.tomb.key tomb . Password OK. tomb (*) Locking ostechnix.tomb with ostechnix.tomb.key tomb . Formatting Luks mapped device. tomb . Formatting your Tomb with Ext3/Ext4 filesystem. tomb . Done locking ostechnix using Luks dm-crypt aes-xts-plain64:sha256 tomb (*) Your tomb is ready in ostechnix.tomb and secured with key ostechnix.tomb.key

Ahora, tenemos una tumba de 100 MB llamada "ostechnix" y la bloqueamos usando un archivo de claves, que también está protegido por una contraseña.

Dado que esto es solo un propósito de demostración. He almacenado el archivo de claves y la tumba en el mismo directorio (mi directorio $HOME). Por motivos de seguridad, ¡no deberías guardar tus llaves donde está tu tumba! Si ha almacenado el archivo de claves en una ruta o medio diferente, debe mencionar el valor correcto de la ruta del archivo de claves al abrir las tumbas.

Para abrir la tumba, ejecuta:

$ sudo tomb open ostechnix.tomb -k ostechnix.tomb.key

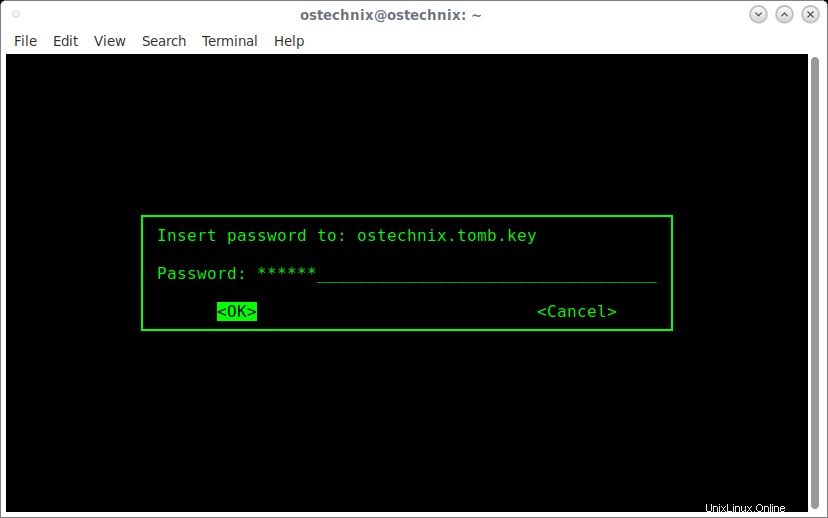

Introduzca la contraseña de su archivo de claves:

Después de ingresar la contraseña válida, verá el siguiente resultado:

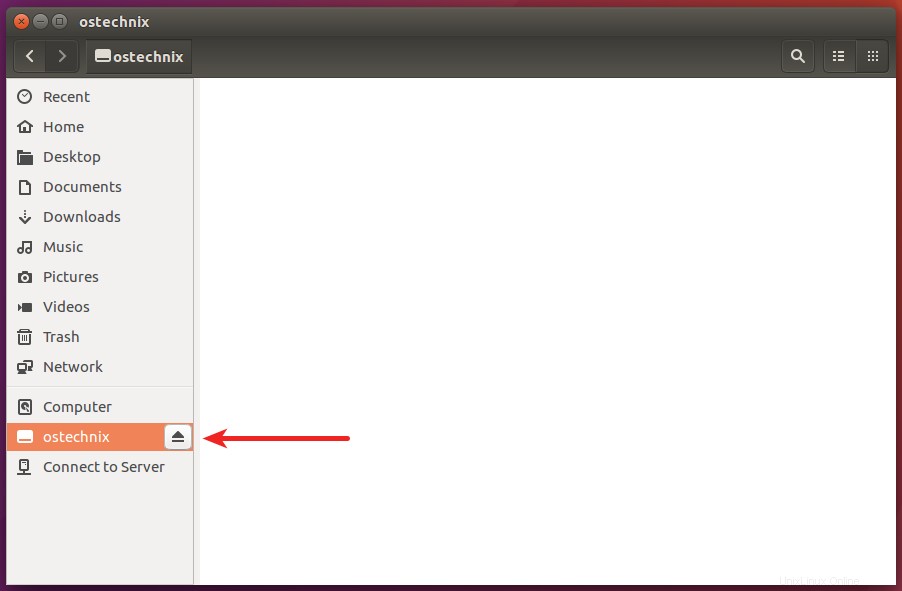

[...] tomb (*) Success unlocking tomb ostechnix tomb . Checking filesystem via /dev/loop2 fsck from util-linux 2.31.1 ostechnix: clean, 11/25168 files, 8831/100352 blocks tomb (*) Success opening ostechnix.tomb on /media/ostechnix

¡Felicidades! La tumba se ha montado bajo /media directorio (es decir, /media/ostechnix en mi caso).

Ahora, puede guardar sus archivos/carpetas secretos en esta tumba (es decir, directorio encriptado). Nuevamente, debe ser sudo o usuario root para guardar los datos en esta tumba.

Una vez que haya terminado, ciérrelo usando el comando:

$ sudo tomb close

Salida de muestra:

tomb . Closing tomb [ostechnix] mounted on /media/ostechnix tomb (*) Tomb [ostechnix] closed: your bones will rest in peace.

Si tiene prisa, puede cerrar por la fuerza todas las tumbas abiertas usando el comando:

$ sudo tomb slam all

El comando anterior cerrará inmediatamente todas las tumbas abiertas, matando todas las aplicaciones que las usan. Podemos usar varias tumbas al mismo tiempo. Todos los directorios y archivos dentro de ellos pueden vincularse a archivos y directorios dentro de su $HOME, colocando todas las configuraciones donde las aplicaciones las esperan.

Para obtener más detalles de uso, consulte la guía oficial .

2. La forma gráfica:

Si no se siente cómodo con la línea de comandos, puede usar Gtomb, el envoltorio de GUI para Tomb.

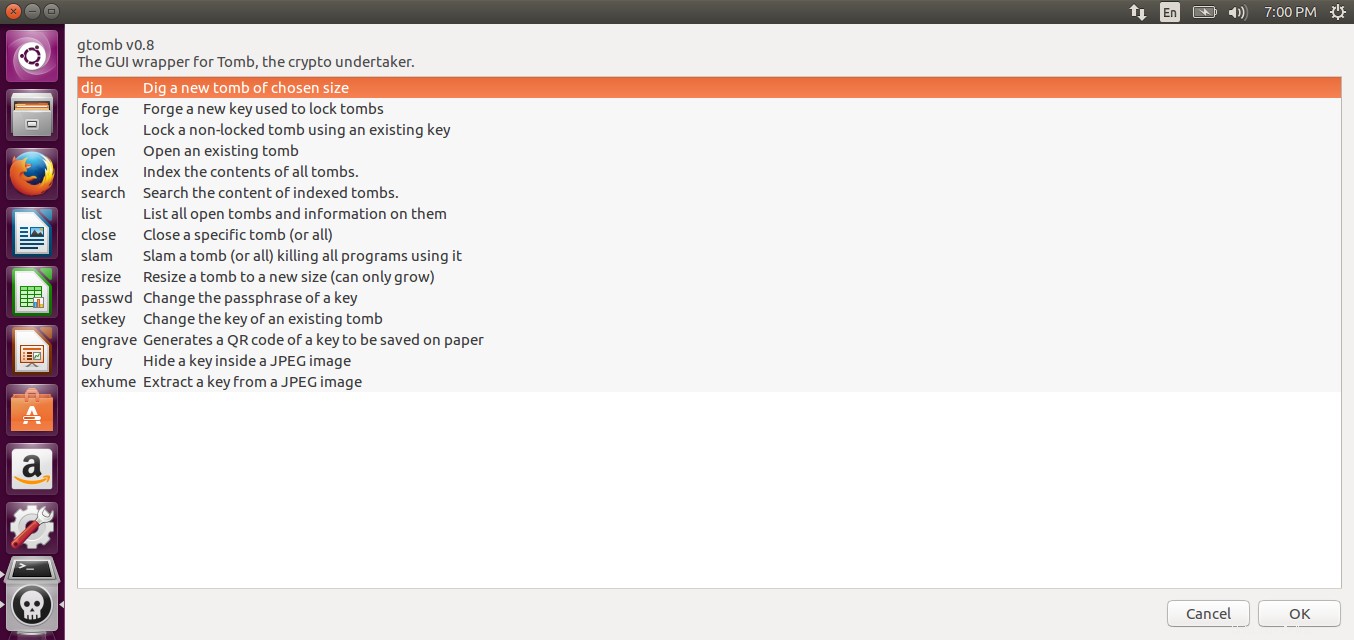

Lánzalo desde el Menú. Así es como se ve la interfaz predeterminada de gtomb.

Como puede ver en la captura de pantalla anterior, todas las opciones se explican por sí mismas.

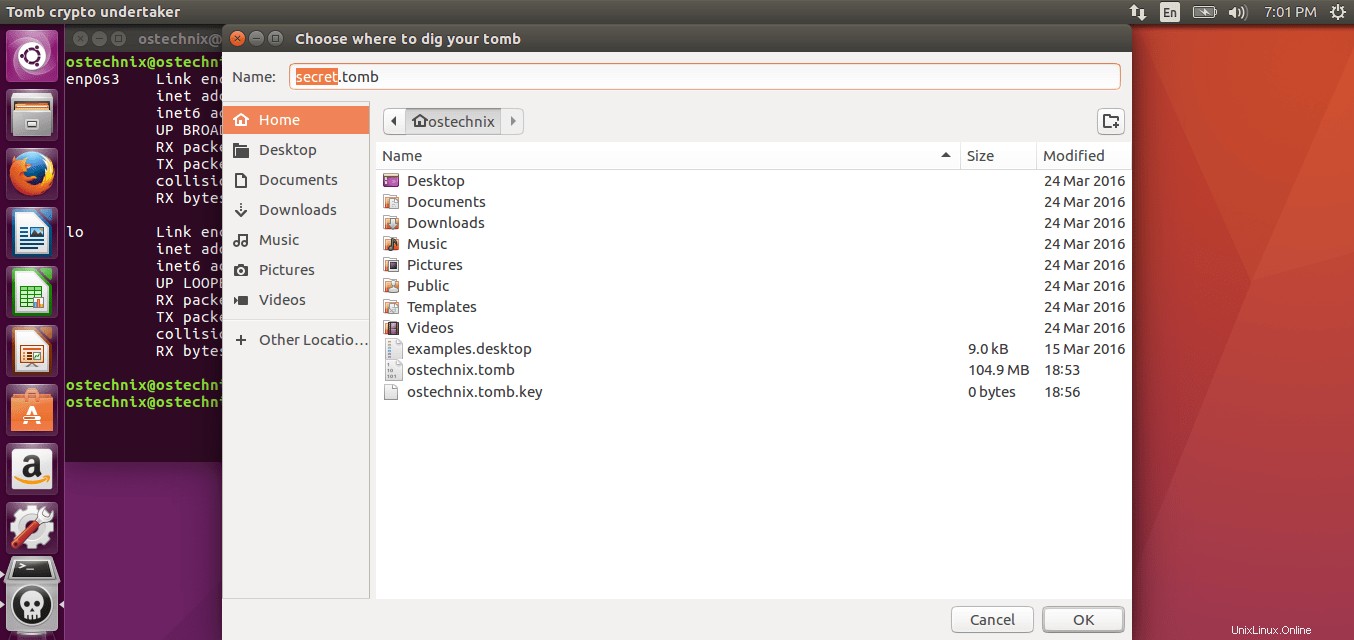

Para crear una tumba, elige la primera opción cavar y haga clic en Aceptar. Elige el lugar donde quieres guardar la tumba.

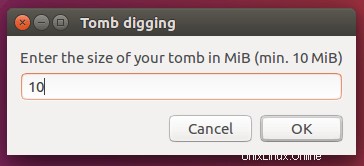

A continuación, introduzca el tamaño de su tumba:

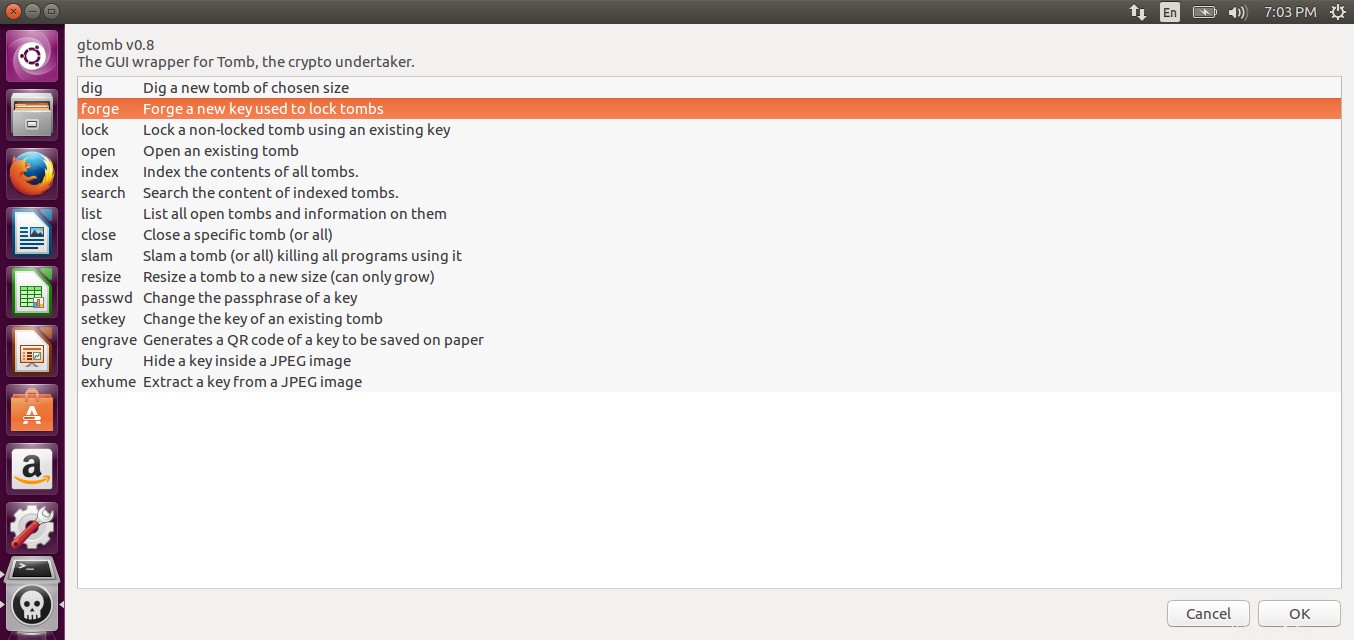

A continuación, necesitamos crear un archivo de claves que se use para bloquear la tumba. Elija forjar en el menú principal y haga clic en Aceptar. Ingrese la frase de contraseña dos veces.

A continuación, elija bloquear desde el menú principal para bloquear la tumba usando el archivo clave recién creado. Para abrir la tumba, elige abrir del menú principal y elige la tumba .

Como puede ver, el uso de gtomb es bastante fácil y directo. No tienes que memorizar todos los comandos. Puedes hacer todo con un par de clics del mouse.

Por lo que probé, Tomb es una de las mejores herramientas para asegurar sus archivos secretos en un directorio encriptado. Pruébalo, no te decepcionará.