Fail2ban es una herramienta de utilidad de seguridad de Internet para servidores Linux y administradores de alojamiento web. Puede usar la herramienta Fail2ban para controlar, monitorear y agregar reglas en su servidor Linux. Suponga que tiene un sitio web en cualquier plataforma de alojamiento. En ese caso, es posible que sepa que si ingresa el nombre de usuario o la contraseña incorrectos, el sistema automáticamente le impide iniciar sesión en su WHM o c-Panel y en el tablero. Si tiene un servidor que se ejecuta en un sistema Linux, puede mantener el sistema de monitoreo de inicio de sesión de su servidor utilizando la herramienta Fail2ban. Debo decir que si usted es administrador de un servidor Linux, instalar Fail2ban es un excelente intento de hacer que su servidor sea seguro, seguro y estable.

Características importantes de Fail2ban

Fail2ban está escrito en Python que puede evitar que su servidor Linux sufra ataques de fuerza bruta.

Después de recibir un ataque, puede verificar la fuerza de ese ataque desde el archivo de registro de Fail2ban. Puede preguntar, ¿puede Fail2ban prevenir los ataques DDOS en su servidor? La respuesta es que Fail2ban no está diseñado para evitar los ataques DDOS; está hecho para evitar intentos de inicio de sesión desconocidos o sospechosos.

Pero, definitivamente, Fail2ban puede reducir la cantidad de ataques DDOS en su servidor Linux. Una vez que instala la herramienta Fail2ban en su servidor Linux y establece los parámetros, puede proteger automáticamente su servidor de ataques de inicio de sesión.

Fail2ban usa el script Jail para hacer que el servidor Linux sea seguro. Jail es el archivo de secuencia de comandos de configuración, donde se establecen todos los parámetros predeterminados de bloqueo y mantenimiento de IP. Comprender el script Jail es esencial para garantizar la seguridad de su servidor Linux.

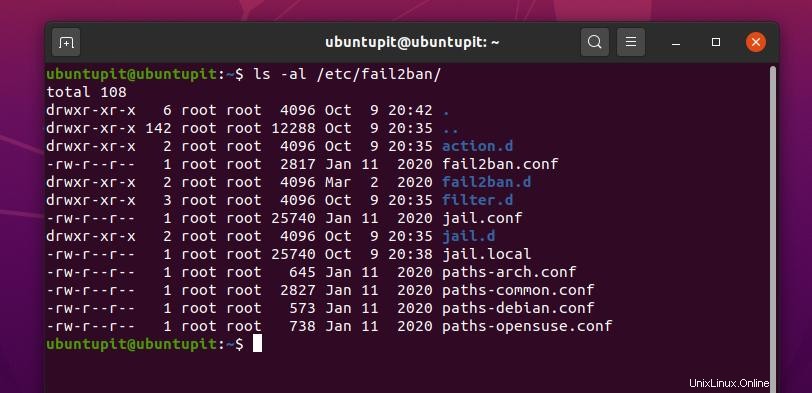

Para ver los archivos de configuración de Fail2ban, ejecute el siguiente comando de lista en su terminal. Encontrará un fail2ban.conf y un jail.d archivo dentro de la lista. Trabajaremos en el jail.d para volver a configurar los ajustes de Fail2ban.

ls -al /etc/fail2ban/

Estoy enumerando las características principales y básicas de la herramienta Fail2ban en el sistema Linux.

- Compatible con Python Scrapy

- Bloquear IP para un rango específico

- Bloque inteligente de zona horaria global

- Configuración de parámetros personalizados

- Fácil de configurar con Apache, Nginx, SSHD y otros servidores

- Reciba una alerta por correo electrónico

- Instalaciones de prohibición y desbaneo

- Establecer tiempo de prohibición

Fail2ban en varias distribuciones de Linux

- -Los entusiastas de Linux deben saber que Linux impulsa la mayoría de los servidores web. Si bien los servidores funcionan con Linux, es obligatorio mantener un punto de referencia de seguridad muy estricto para bloquear los intentos de inicio de sesión no autorizados. En esta publicación, veremos cómo instalar y configurar el paquete Fail2ban en varias distribuciones de Linux. Más adelante, también veremos cómo modificar y observar la herramienta Fail2ban.

Paso 1:Instale el paquete Fail2ban en Linux

Instalar Fail2ban en Linux es un proceso sencillo. Debe actualizar el repositorio de su sistema e instalar el paquete directamente con algunas líneas de comando de terminal. Revisaré los métodos de instalación de Fail2ban en Debian, Fedora Linux, Red Hat Linux, OpenSuSE y Arch Linux.

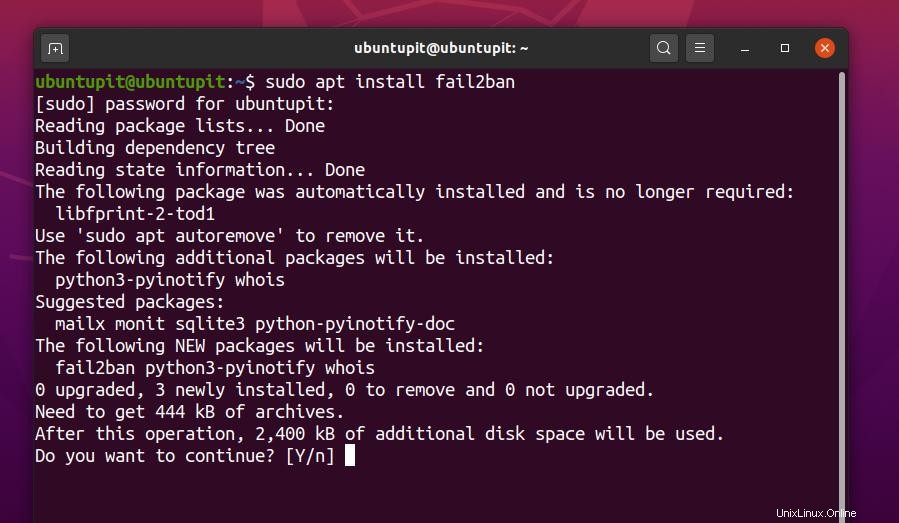

1. Instale Fail2ban en distribuciones Ubuntu y Debian

En las distribuciones de Debian, actualizar el repositorio del sistema es el proceso para hacer que su sistema Linux sea más fluido y eficiente. Como instalaremos un nuevo paquete en nuestro sistema, primero debemos actualizar el repositorio del sistema. Puede usar las siguientes líneas de comando para actualizar el repositorio de su sistema.

sudo apt update

sudo apt upgrade -y

Ahora, copie y pegue el siguiente comando de administración de paquetes de aptitude para instalar la herramienta Fail2ban dentro de su sistema Debian. Puede usar este comando para Ubuntu, Kubuntu, Linux Mint y otras distribuciones de Debian.

sudo apt install fail2ban

2. Instalar Fail2ban en Manjaro

Aquí, hemos elegido Manjaro Linux para mostrar cómo puede instalar el paquete Fail2ban en distribuciones de Linux basadas en Arch y Arch. Manjaro es compatible y mantenido por el proyecto Arch Linux. Puedes usar el siguiente packman línea de comandos para instalar Fail2ban en su Arch Linux.

sudo pacman -S fail2ban

Si encuentra algún error al instalar el paquete, puede ejecutar el siguiente -Rs comando en su terminal Arch Linux para evitar el error.

sudo pacman -Rs fail2ban

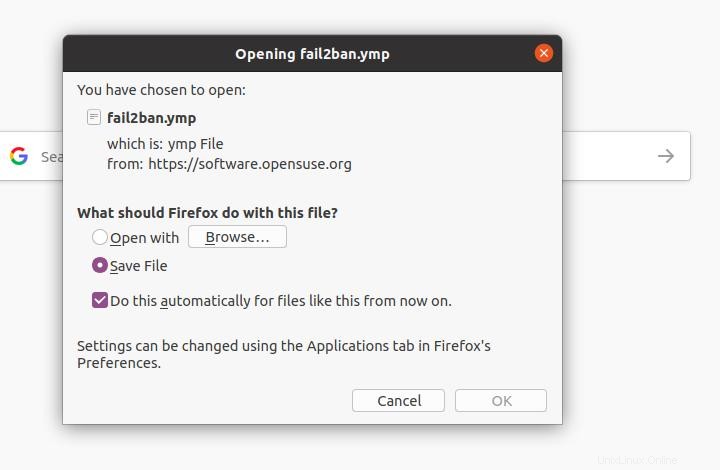

3. Instale Fail2ban en OpenSuSE y SuSE Linux

En SuSE y OpenSuSE Linux, la instalación de Fail2ban es mucho más sencilla que en otras distribuciones. Primero, necesitas descargar el .ymp archivo de paquete de Fail2ban. Puede descargar el paquete Fail2ban para SuSE Linux desde aquí. Una vez finalizada la descarga, abra el archivo del paquete a través de la tienda de software predeterminada de SuSE Linux. Luego haga clic en el botón de instalación para completar el proceso de instalación.

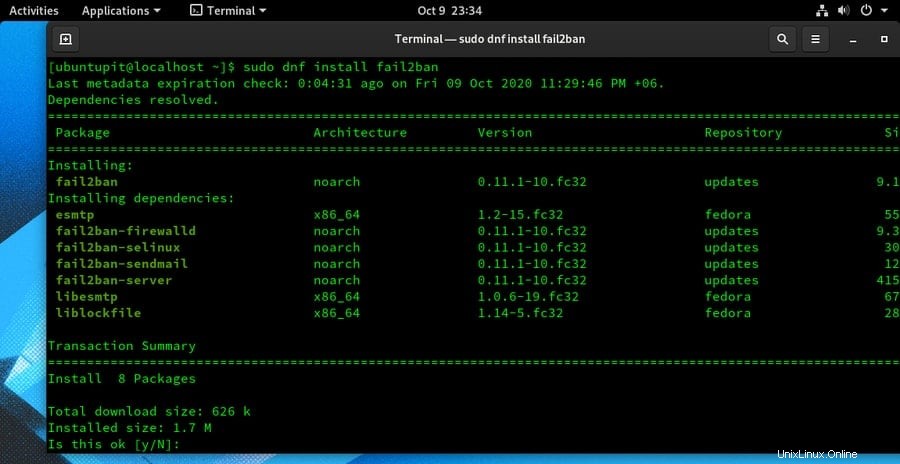

4. Instalar Fail2ban en Fedora

Aquí, le mostraré cómo instalar el paquete Fail2ban en Fedora Linux. Estoy usando el comando DNF para instalar el paquete en Fedora. Primero, instale los paquetes adicionales para la versión Enterprise Linux (EPEL) en su sistema.

sudo dnf install epel-release

Ahora, ejecute el siguiente comando en su terminal Fedora Linux para obtener el paquete Fail2ban.

sudo systemctl start sshd

sudo dnf install fail2ban

5. Instale Fail2ban en CentOS y Red Linux

En muy raras ocasiones, las personas usan Red Hat y CentOS para mantener un servidor. Sin embargo, si tiene un servidor instalado en su Red Hat Linux, puede instalar el paquete Fail2ban en su sistema Linux ejecutando el siguiente yum comandos en su máquina Linux.

Primero, instale la versión Extra Packages for Enterprise Linux (EPEL) en su sistema. Luego instale el paquete Fail2ban.

sudo yum install epel-release

sudo yum install fail2ban

Paso 2:Configuración del cortafuegos en Linux

Como Fail2ban usa un protocolo de red para mantener el servidor Linux, debe asegurarse de que su firewall de Linux esté habilitado y configurado para acceder al paquete Fail2ban. Por defecto, Fail2ban utiliza el puerto 22 para establecer la conexión. Es por eso que debe permitir el puerto 22 para Fail2ban. Aquí, veremos cómo puede establecer la configuración del Firewall para Debina y otras distribuciones de Linux.

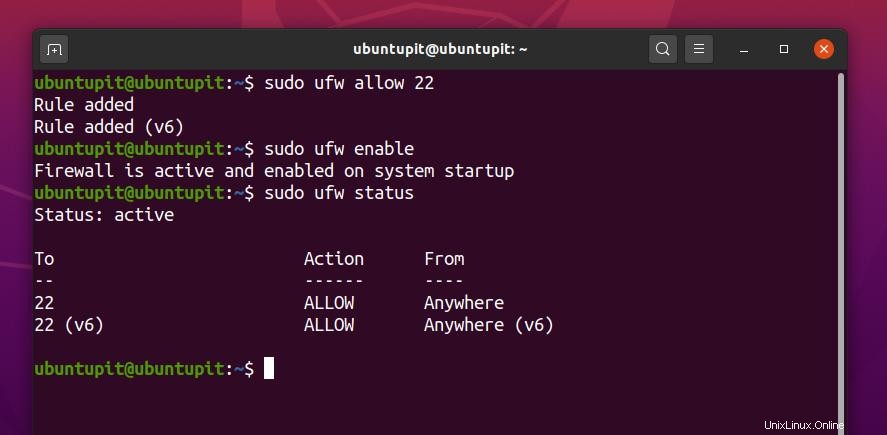

1. Configuración del cortafuegos para Ubuntu y Debian

Los usuarios de Debian y Ubuntu pueden habilitar la configuración de UFW para agregar la regla de firewall. Siga las líneas de comando del terminal para configurar el firewall UFW en sus distribuciones Debian. Si el Firewall no está habilitado en su sistema Debian, habilítelo primero.

sudo ufw allow 22

sudo ufw enable

Ahora puede verificar el estado del firewall en su sistema Linux. Encontrará que el puerto 22 está agregado y permitido en la configuración del firewall.

sudo ufw status

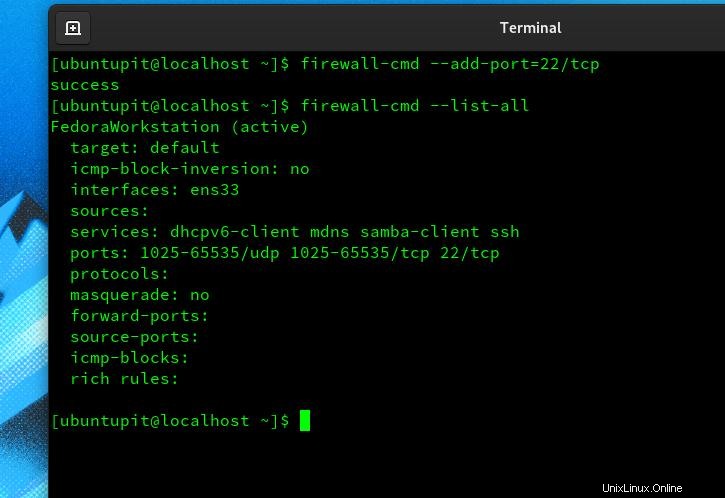

2. Configuración de cortafuegos para Red Hat, CentOS y Fedora Linux

Red Hat, Fedora, Centos, Arch Linux, SuSE y otras distribuciones de Linux utilizan la herramienta Firewalld para configurar los parámetros del firewall. Como sabemos que UFW es una interfaz de cortafuegos basada en la línea de comandos dedicada para las distribuciones de Debian, Firewalld es la principal herramienta de administración de la interfaz de programación de aplicaciones (API) donde puede agregar reglas de cortafuegos.

Puede usar los siguientes comandos de control del sistema para iniciar, habilitar, detener y recargar el Firewalld en su máquina Linux.

systemctl status firewalld

systemctl enable firewalld

sudo firewall-cmd --reload

systemctl stop firewalld

Como ya sabemos, tenemos que permitir el puerto 22 en la configuración del firewall. Utilice los siguientes comandos para agregar la regla. También puede usar el sistema de configuración basado en zonas en la herramienta Firewalld.

firewall-cmd --add-port=22/tcp

firewall-cmd --list-all

Ahora, reinicie la herramienta Fail2ban en su sistema Linux.

systemctl restart fail2ban

Paso 3:Configurar Fail2ban en Linux

Hasta ahora, hemos instalado Fail2ban y configurado la configuración del firewall. Ahora, veremos cómo configurar los ajustes de Fail2ban. Los ajustes y configuraciones generales son los mismos para todas las distribuciones de Linux. Puede seguir este paso para todas las distribuciones.

Primero, debe configurar los ajustes de Jail en Fail2ban. Puede mantener la configuración predeterminada si no necesita realizar ningún cambio. Puede encontrar el script de configuración en /etc/fail2ban/ directorio. Use las siguientes líneas de comando del terminal para editar y configurar los ajustes de la Cárcel.

cd /etc/fail2ban/

sudo cp jail.conf jail.local

sudo nano /etc/fail2ban/jail.conf

Ahora, puede copiar y pegar las siguientes reglas dentro de su script de configuración de Jail. Aquí, estamos configurando los parámetros bantime, ignoreIP, findtime y maxretry.

[DEFAULT]

ignoreip = 127.0.0.1

bantime = 3600

findtime = 600

maxretry = 3

[sshd]

enabled = true

ignoreip = 127.0.0.1 ::1 192.168.100.11

Estoy dando una descripción concisa de los parámetros del script Fail2ban.

- tiempo de baneo – Bantime es la duración de tiempo que desea aplicar para prohibir cualquier dirección IP sospechosa.

- ignorar IP – El ignoreip se conoce como la dirección IP que no desea prohibir o monitorear mediante la herramienta Fail2ban. Por lo general, su IP de host actual, dirección IP personal y direcciones de host local se agregan dentro de la lista de ignoreip.

- intento máximo – Maxretry es un tipo de archivo de registro que almacena los intentos de inicio de sesión fallidos en su servidor Linux. Puede controlar cuántos intentos desea permitir que cualquier usuario inicie sesión.

- tiempo de búsqueda – Findtime es la duración del tiempo pasado que puede agregar a la configuración para buscar y verificar las direcciones IP sospechosas.

También puede desbanear cualquier dirección IP de su configuración de Fail2ban en Linux. Primero, debe abrir el script de configuración SSHD de Jail. Luego puede desbanear la dirección IP deseada.

/etc/fail2ban/jail.d/sshd.local

Use las siguientes líneas de comando para desbanear cualquier dirección IP.

/etc/fail2ban/jail.local

sudo fail2ban-client set sshd unbanip 83.136.253.43

Paso 4:Supervisar el estado de Fail2ban

Una vez realizados los pasos de instalación y configuración, ahora puede monitorear las funciones de trabajo de Fail2ban desde su sistema Linux. Aquí, describiré algunas líneas de comando básicas que puede ejecutar en su terminal Linux para observar y monitorear la herramienta Fail2ban.

Puede usar la siguiente línea de comando para ver la información de depuración, información de seguimiento, ping y otra información relacionada con la herramienta Fail2ban.

fail2ban-client -vvv -x start

Use las siguientes líneas de comando de terminal para ver el archivo de registro y los archivos de autorización de Fail2ban desde su sistema Linux.

nano /var/log/fail2ban.log

nano /var/log/auth.log

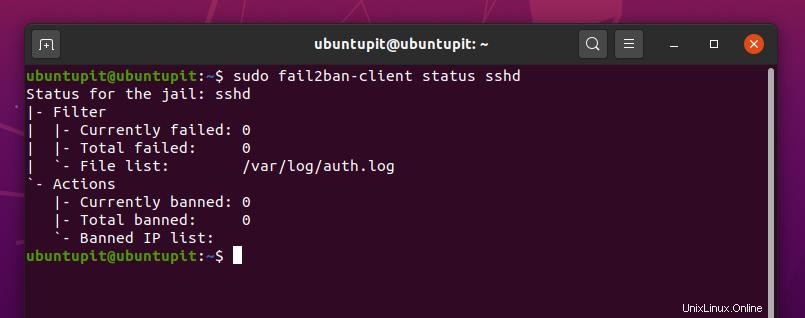

Use las siguientes líneas de comando para monitorear el estado del cliente y el estado SSHD de Fail2ban.

sudo fail2ban-client status

sudo fail2ban-client status sshd

Para ver el registro de IP prohibidas, ejecute la siguiente línea de comando de terminal en su shell de Linux.

sudo zgrep 'Ban:' /var/log/fail2ban.log*

Para ver el archivo de registro de errores, ejecute la siguiente línea de comandos de terminal en su terminal de Linux.

/var/log/httpd/error_log

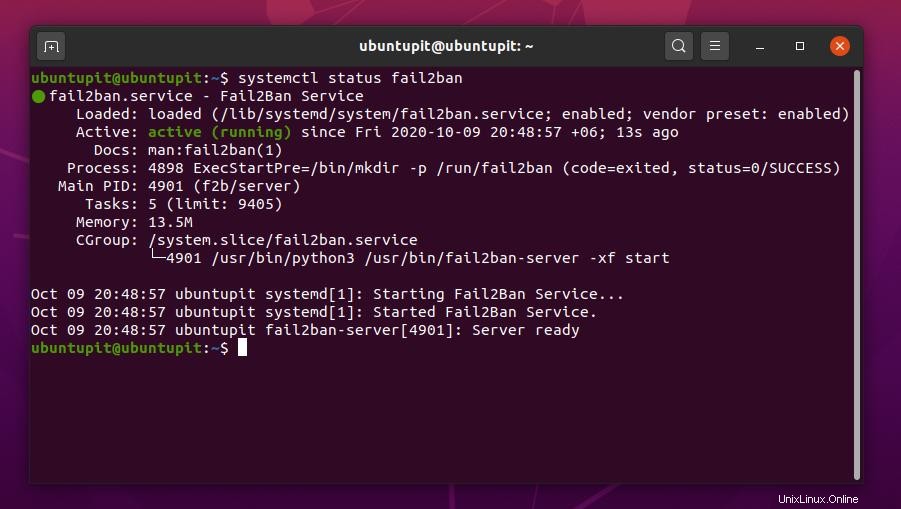

Puede verificar el estado de Fail2ban a través de las líneas de comando de control del sistema. Utilice las líneas de comandos de terminal que se indican a continuación para comprobar el estado de Fail2ban en el sistema Linux.

systemctl status fail2ban

systemctl status fail2ban.services

Puede ejecutar los servicios de Fail2ban en el inicio de su sistema. Para agregar el paquete Fail2ban en su lista de aplicaciones de inicio, use la siguiente línea de comando de control del sistema en su terminal Linux.

systemctl enable fail2ban.services

Por último, puede usar las siguientes líneas de comando de terminal que se proporcionan a continuación para iniciar, reiniciar y habilitar los servicios de Fail2ban en su sistema Linux.

systemctl enable fail2ban

systemctl start fail2ban

systemctl restart fail2ban

Sugerencia adicional:reciba una alerta por correo electrónico

Este paso le mostrará cómo puede recibir una alerta por correo electrónico cuando alguien intente iniciar sesión en su servidor Linux desde un dispositivo no autorizado, utilizando el nombre de usuario o la contraseña incorrectos y una red maliciosa. Para establecer la configuración de las alertas por correo electrónico, debe editar el jail.local archivo del directorio Fail2ban.

Primero, puede hacer una copia de su secuencia de comandos de configuración Jail para que pueda reemplazar la configuración predeterminada si hace algo mal. Ejecute la siguiente línea de comandos para hacer una copia del script Jail.

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Puede usar la siguiente línea de comando que se proporciona a continuación para editar jail.local secuencia de comandos de configuración.

sudo nano /etc/fail2ban/jail.local

Ahora, copie y pegue los comandos de script que se dan a continuación dentro de su jail.local texto. Luego reemplace el correo electrónico de destino (destemail) y la dirección de correo electrónico del remitente en el script. Luego puede guardar y salir del script de configuración.

[DEFAULT]

destemail = example@unixlinux.online

sender = example@unixlinux.online

# to ban & send an e-mail with whois report to the destemail.

action = %(action_mw)s

# same as action_mw but also send relevant log lines

#action = %(action_mwl)s

Ahora reinicie la herramienta Fail2ban en su sistema Linux.

sudo systemctl restart fail2ban

Eliminar Fail2ban de Linux

Eliminar Fail2ban en la distribución de Linux requiere el método estándar de desinstalación de paquetes de Linux. Ahora, voy a mostrar cómo puede eliminar la herramienta Fail2ban de su sistema Linux. Use las siguientes líneas de comando para eliminar el paquete del sistema Debian/Ubuntu Linux.

sudo apt-get remove fail2ban

Use las siguientes líneas de comando para eliminar Fail2ban de Fedora, CentOS, Red Hat Linux y otras distribuciones de Linux.

sudo yum remove fail2ban

sudo yum purge fail2ban

sudo yum remove --auto-remove fail2ban

Palabras finales

Sin duda, Fail2ban es una herramienta esencial para los administradores de servidores y sistemas Linux. Si bien el uso de UFW, IPtables y otras herramientas de monitoreo de red ayuda a los administradores de servidores, Fail2ban es un paquete completo que puede evitar los inicios de sesión anónimos de usuarios dañinos o anónimos.

En toda la publicación, describí los métodos de instalación, configuración y monitoreo de la herramienta Fail2ban en varias distribuciones de Linux. Comparta esta publicación con sus amigos y administradores de servidores Linux si la encuentra útil e informativa. Puedes escribir tus opiniones sobre esta publicación en la sección de comentarios.