Hay una cantidad aparentemente interminable de distribuciones de Linux para casi todas las áreas de uso. Esto incluye pruebas de penetración, a veces llamadas piratería, distribuciones. Sin duda, algunos de ustedes están familiarizados, al menos si han pasado algún tiempo mirando todas las distribuciones que existen.

Lo que sigue es la lista personal de las cinco mejores distribuciones de Linux para hackear de este humilde autor. Agregaré que esta es mi lista, basada en mis experiencias personales. No todo el mundo va a estar de acuerdo, y eso está bien. De hecho, es el punto. La belleza de Linux es que tiene a la persona en mente. Hecho para el individuo, no para la línea de montaje.

Con eso en mente, prosigamos y profundicemos. Si tiene algún desacuerdo o simplemente desea agregar información, tal vez inicie una discusión al respecto, deja algunos comentarios. Feliz de hablar de todo ¡Aquí vamos!

5. Colas

El sistema Amnesiac Incognito Live. Su uso principal es el anonimato completo. Para los individuos excesivamente cautelosos que despectivamente llaman paranoicos, esta es una joya. Su característica más obvia, de la que toma su nombre, es que carece de persistencia.

Básicamente, elimina literalmente todo lo que contiene cuando se apaga. Eso parece inútil al principio, pero si por alguna razón te sientes comprometido, es bueno poder borrar todo de inmediato.

Carece de herramientas relevantes para fines reales de pentesting, pero puede descargarlas y usarlas más tarde. Esto sería un poco doloroso, pero si lo tuyo es el secreto, entonces esto es todo tuyo. Lo uso principalmente para el reconocimiento preliminar y un poco de buceo en la web oscura, esto puede ser importante para recopilar información sobre la información que quizás aún no tenga. Aparte de eso, no hay muchos usos.

PRECAUCIÓN :UTILIZAR EN UNA VM. Esto le permite guardar el estado de la máquina y no perder nada de inmediato. Además, si algo sale mal, puedes simplemente apagarlo y boom, todo desaparecerá.

4. Ubuntu

¿Qué? Ubuntu? ¿Por hackear? Es solo una versión básica de propósito general de Linux.

Sí, eso es muy cierto. Pero ese es el punto. Muchas de las principales distribuciones de pentesting en la web están muy cargadas de herramientas, etc. Eso no siempre es algo malo, pero tampoco siempre es algo bueno. Después de todo, el usuario promedio solo usará algunas de esas herramientas. Sobre todo porque muchas de las herramientas hacen lo mismo y todo el mundo tiene una favorita.

El uso de Ubuntu le permite agregar solo las herramientas y aplicaciones que desea usar y ninguna de las demás. Además, es extremadamente intuitivo de usar, especialmente si ya lo ha estado usando por un tiempo. La desventaja es que tendrás que descargar todas estas aplicaciones y herramientas por tu cuenta y eso puede ser una mierda. Además de consumir mucho tiempo. Además, es donde la mayoría de la gente hace todo su trabajo diario, lo que puede ser peligroso, en caso de que te vuelvan a piratear o cualquier otra cosa.

3. Giro de seguridad de Fedora

Este hermoso producto está hecho por Fedora, parte de Red Hat, las compañías favoritas de Linus Torvalds. No es un sistema operativo creado exclusivamente para los piratas informáticos y los profesionales de la seguridad como los dos últimos de esta lista. En cambio, está hecho con una inclinación educativa en mente.

Está hecho para estudiantes y profesores y amplía el conocimiento, algo de lo que soy un gran admirador. Sé lo difícil que puede ser aprender por tu cuenta. Esto ayuda con ese gran momento. Y eso me encanta. Ahora puede que no ofrezca todas las herramientas pequeñas, pero aún debería cubrir bastante. Y si está buscando aprender o enseñar a otros, este es un excelente lugar para comenzar. Una desventaja para mí también es que es Fedora. Nada personal me hizo sentir súper cómodo con los productos Red Hat-Fedora, pero así soy yo.

2. Caja posterior

Esta es una gran herramienta y está muy cerca de ser mi número uno. Está cargado con algunas herramientas excelentes y es un sistema basado en Ubuntu. Para los muchos usuarios que comenzaron en Ubuntu, que es la mayoría, esto es un gran problema. También fue un gran problema para mí. La verdad es que empecé con Kali y me he quedado con él. Tan simple como eso.

Al igual que muchos sistemas operativos de prueba de hack/pen, puede ser un poco exagerado con todas las herramientas que utiliza. Pero eso también puede ser parte de su atractivo. Además, la popularidad que tiene significa que viene con una gran comunidad.

1. Linux Kali

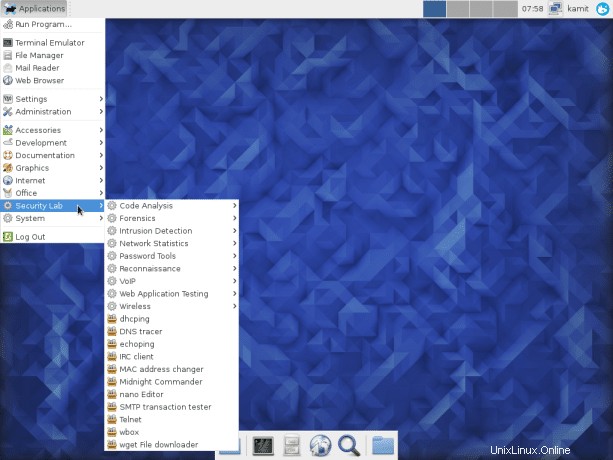

El gran maestro de las distribuciones de hacking y pen testing. Si ha investigado mucho, es casi seguro que Kali Linux haya aparecido y probablemente esté en la parte superior de más de una lista. ¿Por qué? Porque es realmente tan bueno. Tiene casi todo lo que podrías desear, aunque no todo. El framework Metasploit, verificado. Burpsuite, listo. Crack-ng, comprobar. Un montón de otras cosas de las que nunca había oído hablar hasta que usé Kali Linux por primera vez.

Como se mencionó anteriormente, en realidad no utilizará todas las herramientas aquí. Hay mucha redundancia y usar un descifrador de contraseñas sobre el otro no tiene sentido a menos que funcione mejor o simplemente se sienta más cómodo para usted. Personalmente, prefiero tener demasiados que no tener suficientes. No todo el mundo es así, por supuesto. El uso de Kali garantiza que sus bases estén cubiertas y que utilizará una herramienta comprobada que adoran los profesionales de los sectores público y privado. Esto proporciona una comunidad sólida de la que aprender.

Conclusión

Investigue mucho y pruebe todos los sistemas operativos que pueda. Conozca lo que le gusta y se sentirá mejor al entrar. Además, investigue y use máquinas virtuales, son excelentes herramientas para usar en pruebas de penetración y brindan cierta seguridad. Por último, busque el rango de guerra cibernética AZ, es una gran herramienta para la educación que proporciona varios rangos para aprender y perfeccionar sus habilidades. ¡¡Hasta la próxima, que tengas un gran día, KCCO!!