Un interruptor de interrupción de Linux es imprescindible para cualquier usuario serio de VPN de Linux. Protege sus datos contra la filtración a Internet al evitar que cualquier persona acceda a sus datos, incluso si está desconectado de la VPN. También garantiza que toda la información permanezca confidencial independientemente de lo que suceda en el medio.

Para un ciberdelincuente, un interruptor de emergencia es una pesadilla. Es un obstáculo importante que se interpone entre ellos y su objetivo. Si la conexión a su VPN se interrumpe aunque sea por un segundo porque su computadora o teléfono se congela, se apaga o corta el cable accidentalmente (siempre y cuando tenga activado el interruptor de emergencia), nadie puede acceder a esos datos.

Requisitos

Para seguir, necesitará:

- El archivo de configuración para conectarse a su proveedor de VPN. Este artículo utiliza NordVPN como proveedor de VPN.

- Un dispositivo Ubuntu con el cliente OpenVPN. Los ejemplos usarán Ubuntu 20.04 y OpenVPN 2.5.3.

Instalación del cortafuegos sin complicaciones (UFW)

En este tutorial, el killswitch de Linux depende de la configuración del firewall. Primero, comience instalando el cortafuegos sin complicaciones (UFW) en su dispositivo y configurando el cortafuegos para que actúe como interruptor de emergencia.

Antes de sumergirse, asegúrese de que su distribución de Linux esté actualizada, o su firewall UFW podría no funcionar como se esperaba. Por ejemplo, es posible que UFW no cargue la configuración al inicio o que no se cargue una regla agregada o eliminada.

1. Ejecute sudo apt install ufw -y para instalar el cortafuegos.

El cortafuegos UFW está instalado de forma predeterminada en la mayoría de las distribuciones de Ubuntu, por lo que es posible que ya tenga instalado UFW.

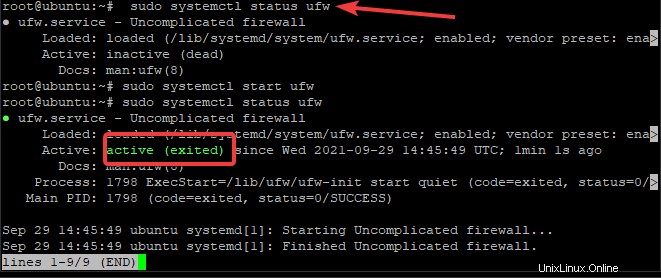

2. Inicie el servicio UFW con sudo systemctl start ufw .

3. Verifique si la instalación de UFW fue exitosa. Ejecute el sudo systemctl status ufw comando y, si tiene éxito, la salida mostrará activo (salido) en verde como se ve a continuación.

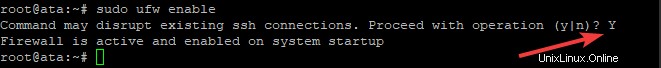

4. Inicie UFW con sudo ufw enable . Presiona Y y luego Entrar cuando se le pregunte si desea Continuar con la operación (y|n)?

Permitir protocolos de acceso remoto

Ahora que el firewall está instalado, debe configurar UFW para permitir cualquier protocolo que desee usar con la VPN.

Comience por asegurarse de no estar bloqueado en su cliente:es posible que deba iniciar sesión a través de SSH si algo sale mal con su conexión OpenVPN. Si la conexión se interrumpe y no puede iniciar sesión a través de SSH, deberá acceder físicamente al dispositivo para volver a iniciar sesión.

1. Permitir conexiones SSH con el sudo ufw allow ssh dominio. El cortafuegos UFW lee los puertos y el protocolo en /etc/services archivo y abre los puertos en consecuencia. Puede verificar la salida del comando a continuación.

Se recomienda encarecidamente agregar una capa adicional de seguridad solicitando a sus usuarios que se autentiquen con una clave SSH cuando se conecten a través de OpenVPN. Este procedimiento protegerá contra ataques de fuerza bruta y conexiones no autorizadas.

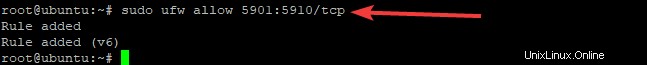

2. A continuación, deberá agregar reglas para permitir el protocolo VNC al permitir el tráfico en los puertos correspondientes.

En cuanto al protocolo VNC, es opcional. VNC permite el acceso remoto, similar a SSH. VNC proporciona una consola gráfica, mientras que SSH solo permite una consola de texto. Permitir tráfico VNC con sudo ufw allow 5901:5910/tcp dominio.

Estos comandos darán una salida como la siguiente.

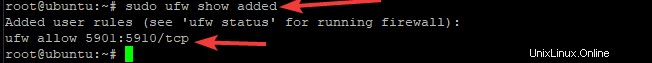

3. Una vez que haya agregado sus reglas, asegúrese de que se apliquen correctamente. El sudo ufw show added El comando enumerará todas las reglas agregadas, como puede ver a continuación.

Configuración del interruptor de eliminación de VPN

En esta sección, aprenderá cómo configurar el interruptor de apagado real usando el firewall UFW. Para comenzar, ejecute los siguientes dos comandos.

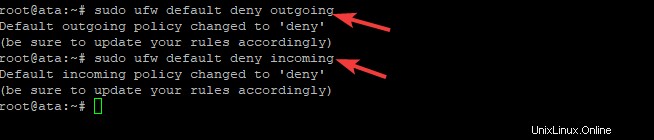

sudo ufw default deny outgoingsudo ufw default deny incoming

El ufw default deny El comando bloquea todo el tráfico saliente/entrante hacia/desde su máquina, además de la conexión SSH explícitamente permitida y los protocolos remotos que configuró en las secciones anteriores. Puede ver el resultado de los comandos en la siguiente captura de pantalla.

A continuación, agregue una excepción al conjunto de reglas de UFW para que su máquina pueda conectarse al servidor VPN:necesitará el archivo de configuración de su servidor VPN. En este tutorial, los archivos de OpenVPN se denominan ata.ovpn y descargado del sitio de NordVPN.

El nombre de su archivo de configuración de OpenVPN puede ser diferente. Este tutorial utiliza la convención de nomenclatura de "ata", ¡pero no dude en nombrar el suyo como lo considere apropiado!

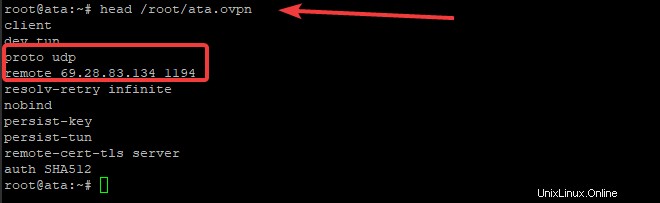

A continuación, mire dentro de ata.opvn Archivo de configuración de OpenVPN con el comando, sudo head /etc/ata.ovpn . El resultado resultante incluye información como el puerto , protocolo y dirección IP del servidor VPN al que se conecta, con NordVPN como ejemplo a continuación.

Para crear el comando UFW correcto, tome nota del puerto , protocolo y dirección IP pública salida de información del archivo de configuración.

A continuación, cree el ufw allow out comando de la siguiente manera:sudo ufw allow out to 69.28.83.134 port 1194 proto udp . Como puede ver, la dirección IP y el puerto utilizados provienen de la línea de configuración que comienza con remote y el protocolo de la línea que comienza con proto .

Este ejemplo utiliza NordVPN como proveedor de VPN. Para NordVPN, el puerto UDP 1194 debe estar abierto. Si, por ejemplo, usa Express VPN, el puerto UDP 1195 debe estar abierto, no el puerto 1194. Cada proveedor de VPN puede tener puertos UDP únicos.

Creación de una excepción de cortafuegos para OpenVPN

Por supuesto, para una usabilidad adecuada, debe permitir OpenVPN a través del firewall. Hasta este momento, ha bloqueado todo el tráfico entrante y saliente con la excepción de algunos puertos.

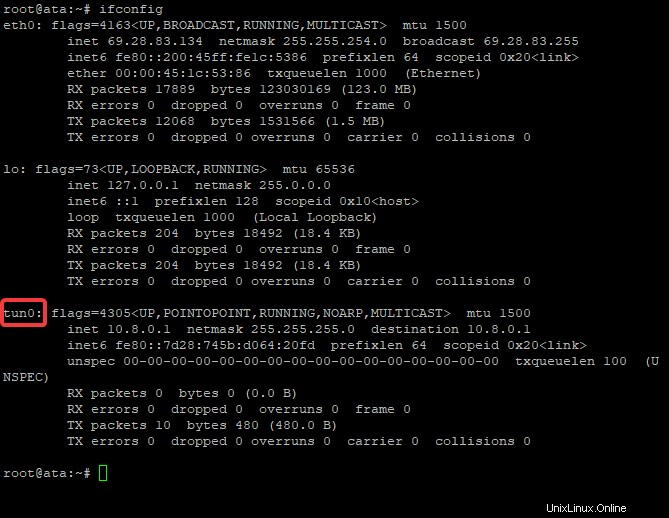

Para empezar, debe encontrar el nombre de la interfaz de red que utiliza el cliente OpenVPN. Ejecute el ifconfig Comando para enumerar todos los nombres de interfaz de red configurados, como se muestra a continuación.

Observe la interfaz de red con el nombre tun0 en la lista resultante. El tun0 interface es la interfaz VPN por la que se enruta todo el tráfico entrante y saliente y la interfaz que permite. Es una interfaz virtual agregada en el momento del arranque, lo que simplemente significa que no es una conexión física. Esta interfaz es la predeterminada en OpenVPN.

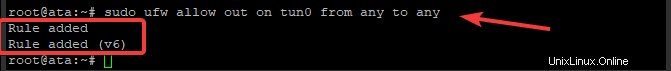

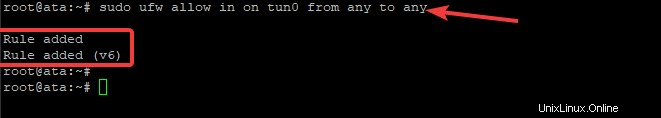

Agrega una excepción de firewall para la interfaz del túnel VPN que encontraste con ifconfig forzar todo el tráfico a través de él. De lo contrario, no habrá acceso a Internet y su interruptor de apagado fallará. Ejecute el siguiente comando para agregar una excepción para el tráfico de OpenVPN en el tun0 interfaz.

sudo ufw allow out on tun0 from any to any

Algunas aplicaciones, como acceder a una aplicación de chat de voz mientras juega, requieren conexiones entrantes a través de la VPN. Para permitir conexiones entrantes, ejecute el siguiente comando:

sudo ufw allow in on tun0 from any to any

Configuración del cliente OpenVPN

En esta sección final, configurará el cliente OpenVPN para que se ejecute como un servicio utilizando la configuración que creó anteriormente.

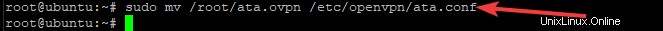

Comience por cambiar el nombre de su texto sin formato ata.opvn archivo **(su nombre de archivo puede diferir) a ata.conf . Para ejecutar el cliente OpenVPN como un servicio de sistema en segundo plano, el nombre del archivo debe tener la extensión de archivo *.conf. Además, también moverá el archivo a /etc/openvpn directorio.

Mueva el archivo de configuración con sudo mv /root/ata.ovpn /etc/openvpn/ata.conf .

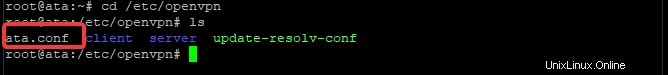

Ahora, cambie el directorio a /etc/openvpn y verifique que el archivo esté allí.

cd /etc/openvpn

ls

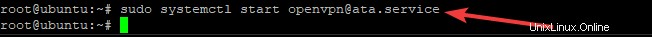

Con el archivo de configuración en el /etc/openvpn directorio, inicie el servicio de cliente OpenVPN con el systemctl dominio. Para iniciar el servicio, ejecute:sudo systemctl start example@unixlinux.online .

La parte "ata" del nombre del cliente OpenVPN proviene del nombre del archivo de configuración utilizado. El suyo puede diferir según el nombre del archivo.

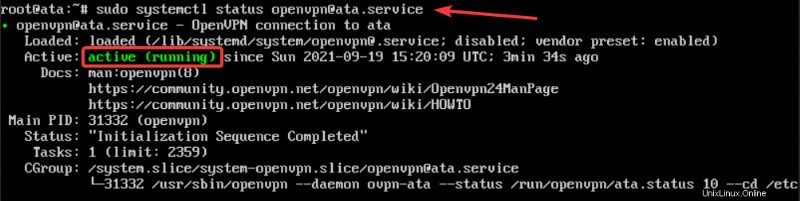

Para verificar que el servicio OpenVPN se está ejecutando, use el systemctl status comando de la siguiente manera.

sudo systemctl status example@unixlinux.onlineComo se muestra a continuación, el activo (en ejecución) se muestra el estado verde del servicio OpenVPN.

Finalmente, debe configurar su dispositivo para conectarse a su servicio VPN automáticamente. La conexión automática a la VPN garantiza que OpenVPN siempre se ejecutará, incluso si reinicia su máquina.

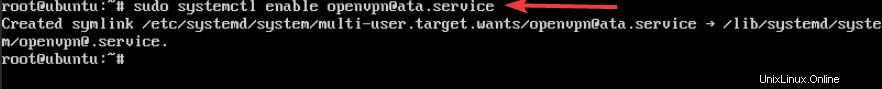

Ejecute el sudo systemctl enable example@unixlinux.online comando y, a partir de ahora, una vez que se inicie el servicio OpenVPN, conectará automáticamente su dispositivo a la VPN.

Conclusión

Este artículo le ha mostrado todos los pasos necesarios para configurar un interruptor de interrupción de Linux para su conexión VPN. Un interruptor de interrupción desconecta la conexión de red de su computadora si la conexión se interrumpe inesperadamente, evitando fugas de datos y manteniéndolo seguro en línea.