Ettercap significa captura de Ethernet.

Ettercap es una suite integral para ataques man in the middle.

Cuenta con rastreo de conexiones en vivo, filtrado de contenido sobre la marcha y muchos otros trucos interesantes. Admite la disección activa y pasiva de muchos protocolos e incluye muchas características para el análisis de redes y hosts.

Descargar e instalar

Descargue el paquete de instalación de Ettercap desde Ettercap.

También puede instalar desde el espejo de la siguiente manera:

# apt-get install ettercap-gtk ettercap-common

Este artículo explica cómo realizar la suplantación de DNS y el envenenamiento de ARP con la herramienta Ettercap en la red de área local (LAN).

Advertencia:No ejecute esto en una red o sistema que no sea de su propiedad. Ejecute esto solo en su propia red o sistema solo con fines de aprendizaje. Además, no ejecute esto en ninguna red o sistema de producción. Configure una pequeña red/sistema con fines de prueba y juegue con esta utilidad solo con fines de aprendizaje.

Conceptos básicos de Ettercap

Primero, aprendamos algunos conceptos básicos sobre Ettercap. Ettercap tiene los siguientes 4 tipos de interfaz de usuario

- Solo texto:opción '-T'

- Maldición – opción '-C'

- GTK:opción '-G'

- Demonio:opción '-D'

En este artículo, nos centraremos principalmente en la “Interfaz gráfica de usuario de GTK”, ya que será muy fácil de aprender.

Lanzamiento de un ataque de envenenamiento ARP

Ya hemos explicado por qué necesitamos ARP y la explicación conceptual del envenenamiento de caché ARP en ARP-Cache-Poisoning. Así que por favor échale un vistazo, y este artículo cubrirá cómo realizarlo de manera práctica.

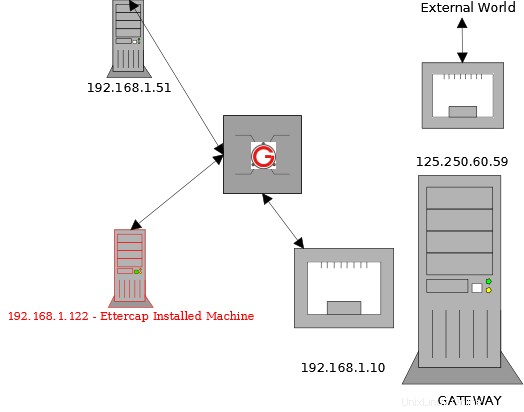

El siguiente diagrama explica la arquitectura de la red. Todos los ataques explicados aquí se realizarán únicamente en el siguiente diagrama de red. No es aconsejable utilizar Ettercap en un entorno de producción.

Inicie Ettercap usando el siguiente comando en la máquina 122.

# ettercap -G

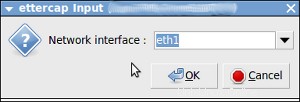

Haga clic en “Sniff->Sniffing unificado”. Enumerará la interfaz de red disponible como se muestra a continuación. Elija el que desea usar para el envenenamiento ARP.

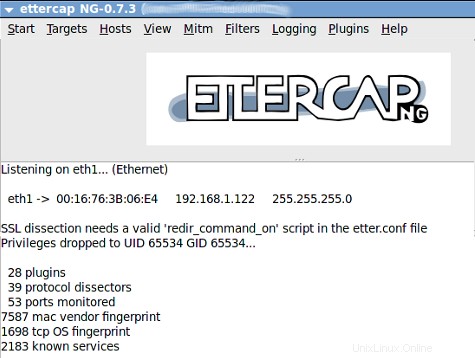

Una vez que haya elegido la interfaz, se abrirá la siguiente ventana:

El siguiente paso es agregar la lista de objetivos para realizar el envenenamiento ARP. Aquí agregaremos 192.168.1.51 y 192.168.1.10 como destino de la siguiente manera.

Haga clic en "Hosts->Buscar Host".

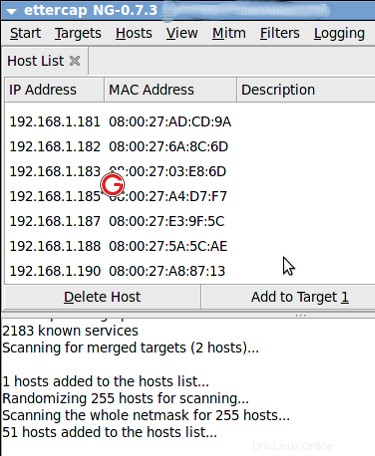

Comenzará a escanear los hosts presentes en la red.

Una vez completado, haga clic en “Hosts->Host List”. Enumerará los hosts disponibles en la LAN de la siguiente manera:

Ahora entre la lista, seleccione "192.168.1.51" y haga clic en "Agregar al objetivo 1" y seleccione "192.168.1.10" y haga clic en "Agregar al objetivo 2".

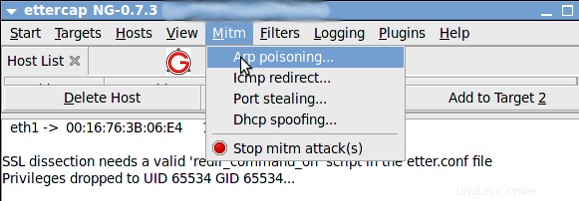

Ahora seleccione "Mitm->Arp Poisoning" de la siguiente manera:

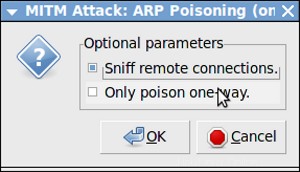

Se abrirá el siguiente cuadro de diálogo. Seleccione "Sniff Remote Connection" y haga clic en "ok":

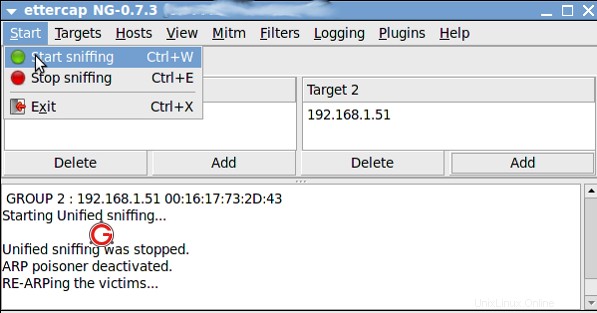

Luego haga clic en “Inicio->Iniciar rastreo de la siguiente manera:

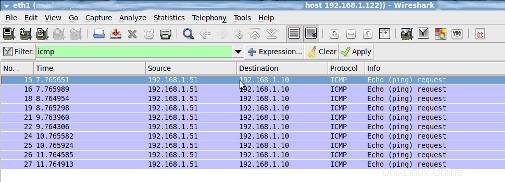

Ahora Arp está envenenado, es decir, la máquina 122 comienza a enviar paquetes ARP diciendo "Soy 1.10". Para verificarlo, Desde 192.168.1.51 “ping 192.168.1.10”. Abra la aplicación "Wireshark" en la máquina 192.168.1.122 y coloque un filtro para ICMP. Obtendrá los paquetes ICMP de 192.168.1.51 a 192.168.1.10 en 192.168.1.122 de la siguiente manera:

Lanzamiento de ataque de falsificación de DNS en LAN

El concepto de DNS es el siguiente.

- La máquina A dijo "ping google.com"

- Ahora tiene que encontrar esa dirección IP de google.com

- Por lo tanto, consulta al servidor DNS con respecto a la dirección IP del dominio google.com

- El servidor DNS tendrá su propia jerarquía y encontrará la dirección IP de google.com y la devolverá a la Máquina A

Aquí veremos cómo podemos falsificar el DNS.

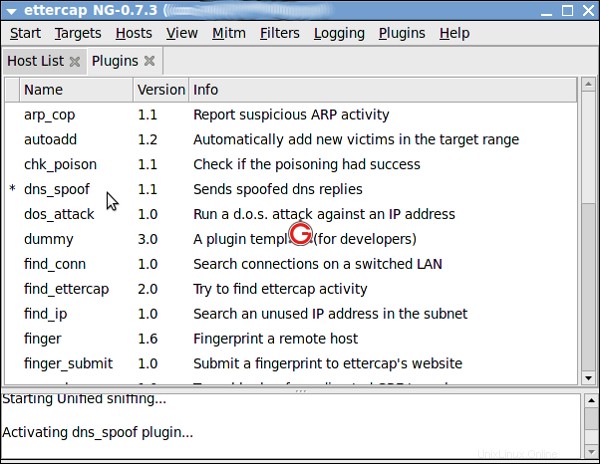

Hay muchos complementos que vienen por defecto con EtterCap. Una vez que dicho complemento se llama DNSSpoof. Vamos a usar ese complemento para probar la suplantación de DNS.

Abra /usr/share/ettercap/etter.dns en la máquina 122 y agregue lo siguiente,

*.google.co.in A 192.168.1.12 *.google.com A 192.168.1.12 google.com A 192.168.1.12 www.google.com PTR 192.168.1.12 www.google.co.in PTR 192.168.1.12

Aquí, 192.168.1.10 actúa como servidor DNS. Para realizar la suplantación de DNS, primero debemos realizar el envenenamiento ARP como se explicó anteriormente. Una vez que ARP haya terminado, siga los pasos a continuación

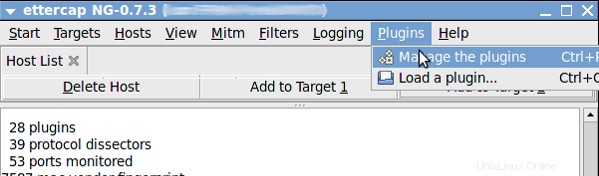

Haga clic en "Complementos->Administrar complementos" de la siguiente manera:

Seleccione el complemento "dns_spoof" y haga doble clic para activarlo de la siguiente manera:

Ahora desde 192.168.1.51 haga ping en google.com

$ ping google.com PING google.com (192.168.1.12) 56(84) bytes of data. 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=1 ttl=64 time=3.56 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=2 ttl=64 time=0.843 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=3 ttl=64 time=0.646 ms

Puede ver que devuelve la dirección IP de una máquina local que le hemos dado en la configuración.

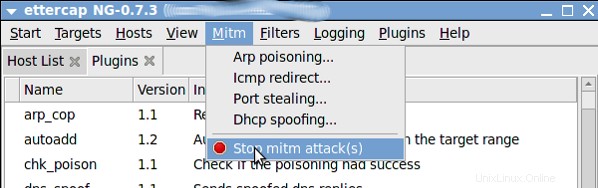

Espero que este artículo brinde información sobre el envenenamiento de ARP y la falsificación de DNS. Una vez que todo esté hecho, recuerda detener el ataque MITM de la siguiente manera:

Finalmente, no está de más repetir la advertencia nuevamente. No ejecute esto en una red o sistema que no sea de su propiedad. Configure una pequeña red/sistema con fines de prueba y juegue con esta utilidad solo con fines de aprendizaje.