Slimbook y Kubuntu - Informe de combate 8

Comando wget de Linux explicado con ejemplos

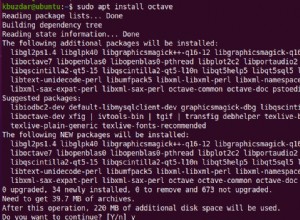

Cómo instalar GNU Octave en Ubuntu

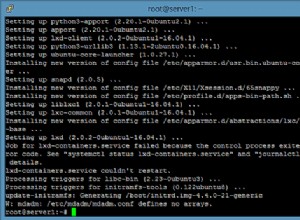

Cómo instalar y configurar Solr 6 en Ubuntu 16.04

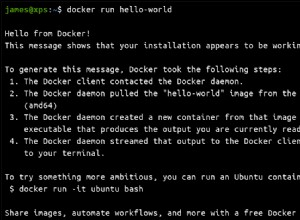

Cómo instalar Docker y Docker Compose en Linux

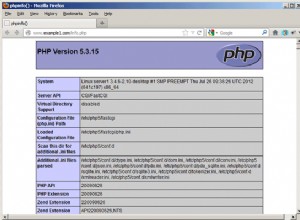

Cómo configurar Apache2 con mod_fcgid y PHP5 en OpenSUSE 12.2