para habilitar la cuota.

Desafortunadamente, no hay paquetes rpm para Courier-IMAP, Courier-Authlib y Maildrop, por lo tanto, tenemos que crearlos nosotros mismos.

Primero elimine Dovecot (CentOS 6.0 viene con Dovecot 2.x; desafortunadamente, ISPConfig 3 es compatible con Dovecot 1.2.x, pero no con 2.x):

Luego instale los requisitos previos que necesitamos para construir paquetes rpm de Courier:

Los paquetes RPM no deben construirse como root; courier-imap incluso se negará a compilar si detecta que la compilación se ejecuta como usuario raíz. Por lo tanto, creamos una cuenta de usuario normal ahora (falko en este ejemplo) y le damos una contraseña:

Necesitaremos el comando sudo más adelante para que el usuario falko pueda compilar e instalar los paquetes rpm. Pero primero, debemos permitir que falko ejecute todos los comandos usando sudo:

En el archivo que se abre hay una línea raíz ALL=(ALL) ALL. Agregue una línea similar para falko justo debajo de esa línea:

[...]

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

falko ALL=(ALL) ALL

[...] |

Ahora estamos listos para construir nuestro paquete rpm. Primero conviértete en el usuario falko:

su falko

A continuación, creamos nuestro entorno de compilación:

mkdir $INICIO/rpm

mkdir $INICIO/rpm/FUENTES

mkdir $INICIO/rpm/ESPECIFICACIONES

mkdir $INICIO/rpm/BUILD

mkdir $INICIO/rpm/BUILDROOT

mkdir $INICIO/rpm/SRPMS

mkdir $INICIO/rpm/RPMS

mkdir $INICIO/rpm/RPMS/i386

mkdir $INICIO/rpm/RPMS/x86_64

echo "%_topdir $HOME/rpm" >> $HOME/.rpmmacros

Ahora creamos un directorio de descargas y descargamos los archivos fuente desde http://www.courier-mta.org/download.php:

mkdir $HOME/descargas

cd $HOME/descargas

wget https://sourceforge.net/projects/courier/files/authlib/0.63.0/courier-authlib-0.63.0.tar.bz2/download

wget https://sourceforge.net/projects/courier /files/imap/4.9.3/courier-imap-4.9.3.tar.bz2/download

wget https://sourceforge.net/projects/courier/files/maildrop/2.5.4/maildrop-2.5 .4.tar.bz2/descargar

Ahora (todavía en $HOME/descargas) podemos construir courier-authlib:

sudo rpmbuild -ta courier-authlib-0.63.0.tar.bz2

Después del proceso de compilación, los paquetes rpm se pueden encontrar en /root/rpmbuild/RPMS/x86_64 (/root/rpmbuild/RPMS/i686 si está en un sistema i686). El comando

sudo ls -l /root/rpmbuild/RPMS/x86_64

muestra los paquetes rpm disponibles:

[example@unixlinux.online downloads]$ sudo ls -l /root/rpmbuild/RPMS/x86_64

total 516

-rw-r--r-- 1 root root 124296 11 de julio 17:27 courier -authlib-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 259620 11 de julio 17:27 courier-authlib-debuginfo-0.63.0-1.el6. x86_64.rpm

-rw-r--r-- 1 raíz raíz 35044 11 de julio 17:27 courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

-rw-r --r-- 1 raíz raíz 17416 11 de julio 17:27 courier-authlib-ldap-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 13944 11 de julio 17:27 courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 13112 11 de julio 17:27 courier-authlib-pgsql-0.63. 0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 8316 11 de julio 17:27 courier-authlib-pipe-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 34168 11 de julio 17:27 courier-authlib-userdb-0.63.0-1.el6.x86_64.rpm

[example@unixlinux.online descargas]$

Selecciona los que quieras instalar e instálalos así:

sudo rpm -ivh /root/rpmbuild/RPMS/x86_64/courier-authlib-0.63.0-1.el6.x86_64.rpm /root/rpmbuild/RPMS/x86_64/courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm /root/rpmbuild/RPMS/x86_64/courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

Ahora volvemos a nuestro directorio de descargas:

cd $HOME/downloads

Ejecute los siguientes comandos para crear los directorios necesarios o cambiar los permisos de los directorios (porque, de lo contrario, el proceso de creación de Courier-Imap fallará):

sudo mkdir -p /var/cache/ccache/tmp

sudo chmod o+rwx /var/cache/ccache/

sudo chmod 777 /var/cache/ccache/tmp

Ahora ejecute rpmbuild nuevamente, esta vez sin sudo, de lo contrario, la compilación fallará porque se ejecutó como root:

rpmbuild -ta courier-imap-4.9.3.tar.bz2

Después del proceso de compilación, los paquetes rpm se pueden encontrar en $HOME/rpm/RPMS/x86_64 ($HOME/rpm/RPMS/i686 si está en un sistema i686):

cd $HOME/rpm/RPMS/x86_64

El comando

ls -l

muestra los paquetes rpm disponibles:

[example@unixlinux.online x86_64]$ ls -l

total 1088

-rw-r--r-- 1 falko falko 333540 11 de julio 17:38 courier-imap-4.9.3-1. x86_64.rpm

-rw-r--r-- 1 falko falko 776112 11 de julio 17:38 courier-imap-debuginfo-4.9.3-1.x86_64.rpm

[example@unixlinux.online x86_64]$

Puede instalar courier-imap así:

sudo rpm -ivh courier-imap-4.9.3-1.x86_64.rpm

Ahora volvemos a nuestro directorio de descargas:

cd $HOME/downloads

y vuelva a ejecutar rpmbuild, esta vez para crear un paquete maildrop:

sudo rpmbuild -ta maildrop-2.5.4.tar.bz2

Después del proceso de compilación, los paquetes rpm se pueden encontrar en /root/rpmbuild/RPMS/x86_64 (/root/rpmbuild/RPMS/i686 si está en un sistema i686). El comando

sudo ls -l /root/rpmbuild/RPMS/x86_64

muestra los paquetes rpm disponibles:

[falkexample@unixlinux.online descargas]$ sudo ls -l /root/rpmbuild/RPMS/x86_64

total 1660

-rw-r--r-- 1 root root 124296 11 de julio 17:27 courier -authlib-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 259620 11 de julio 17:27 courier-authlib-debuginfo-0.63.0-1.el6. x86_64.rpm

-rw-r--r-- 1 raíz raíz 35044 11 de julio 17:27 courier-authlib-devel-0.63.0-1.el6.x86_64.rpm

-rw-r --r-- 1 raíz raíz 17416 11 de julio 17:27 courier-authlib-ldap-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 13944 11 de julio 17:27 courier-authlib-mysql-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 root root 13112 11 de julio 17:27 courier-authlib-pgsql-0.63. 0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 8316 11 de julio 17:27 courier-authlib-pipe-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 34168 11 de julio 17:27 courier-authlib-userdb-0.63.0-1.el6.x86_64.rpm

-rw-r--r-- 1 raíz raíz 281328 11 de julio 17:47 maildrop-2.5.4-1.x86_64.rpm

-rw-r--r-- 1 raíz raíz 717476 11 de julio 17:47 maildrop-debuginfo-2.5.4- 1.x86_ 64.rpm

-rw-r--r-- 1 raíz raíz 101156 11 de julio 17:47 maildrop-devel-2.5.4-1.x86_64.rpm

-rw-r--r- - 1 raíz raíz 63744 11 de julio 17:47 maildrop-man-2.5.4-1.x86_64.rpm

[example@unixlinux.online descargas]$

Ahora puede instalar maildrop así:

sudo rpm -ivh /root/rpmbuild/RPMS/x86_64/maildrop-2.5.4-1.x86_64.rpm

Una vez que haya compilado e instalado todos los paquetes necesarios, puede volver a ser root escribiendo

exit

Ahora inicie Courier-IMAP/-POP3 de la siguiente manera:

/etc/init.d/courier-imap start

11 Instalar Postfix

Postfix se puede instalar de la siguiente manera:

yum install postfix

Luego apague Sendmail e inicie Postfix y MySQL:

chkconfig --niveles 235 mysqld en

/etc/init.d/mysqld start

chkconfig --levels 235 sendmail off

chkconfig --levels 235 postfix on

/etc/init.d/sendmail stop

/etc/init.d/postfix start

12 Instalar Getmail

No existe un paquete rpm para getmail, por lo que debemos instalarlo desde las fuentes. Esto se puede hacer de la siguiente manera:

cd /tmp

wget http://pyropus.ca/software/getmail/old-versions/getmail-4.20.3.tar.gz

tar xvfz getmail-4.20.3.tar.gz

cd getmail-4.20.3

instalación de python.py compilación

instalación de python.py

Establecer contraseñas para la cuenta raíz de MySQL:

mysql_secure_installation

[example@unixlinux.online tmp]# mysql_secure_installation

NOTA: SE RECOMIENDA EJECUTAR TODAS LAS PARTES DE ESTE SCRIPT PARA TODOS MySQL

SERVIDORES EN PRODUCCIÓN ¡USAR! ¡POR FAVOR, LEA CADA PASO CUIDADOSAMENTE!

Para iniciar sesión en MySQL para protegerlo, necesitaremos la contraseña actual

para el usuario root. Si acaba de instalar MySQL y

aún no ha establecido la contraseña raíz, la contraseña estará en blanco,

por lo que solo debe presionar Intro aquí.

Introducir contraseña actual para root (ingresar para ninguno):

OK, contraseña utilizada con éxito, continuando...

Configurar la contraseña de root garantiza que nadie pueda iniciar sesión en MySQL

root usuario sin la autorización adecuada.

¿Establecer contraseña root? [Y/n] <-- ENTRAR

Nueva contraseña: <-- turootsqlpassword

Vuelve a introducir nueva contraseña: <-- turootsqlpassword

¡La contraseña se actualizó correctamente!

Recargando tablas de privilegios. .

... ¡Éxito!

De forma predeterminada, una instalación de MySQL tiene un usuario anónimo, permitiendo que cualquiera

inicie sesión en MySQL sin tener que tener una cuenta de usuario creado para

ellos. Esto solo está diseñado para realizar pruebas y para que la instalación

sea un poco más sencilla. Debe eliminarlos antes de pasar a un

entorno de producción.

¿Eliminar usuarios anónimos? [S/n] <-- ENTRAR

... ¡Éxito!

Normalmente, solo debería permitirse que el root se conecte desde 'localhost'. Esto

garantiza que nadie pueda adivinar la contraseña raíz de la red.

¿Deshabilitar el inicio de sesión raíz de forma remota? [S/n] <-- ENTRAR

... ¡Éxito!

De forma predeterminada, MySQL viene con una base de datos llamada 'prueba' a la que cualquiera puede

acceder. Esto también está diseñado solo para pruebas y debe eliminarse

antes de pasar a un entorno de producción.

¿Eliminar la base de datos de prueba y acceder a ella? [S/n] <-- ENTRAR

- Eliminación de la base de datos de prueba...

... ¡Éxito!

- Eliminación de privilegios en la base de datos de prueba...

... Éxito !

Al volver a cargar las tablas de privilegios, se asegurará de que todos los cambios realizados hasta el momento

se apliquen de inmediato.

¿Recargar las tablas de privilegios ahora? [S/n] <-- ENTRAR

... ¡Éxito!

Limpiando...

¡Todo hecho! Si completó todos los pasos anteriores, su instalación de MySQL

ahora debería ser segura.

¡Gracias por usar MySQL!

[ejemplo @unixlinux.online tmp]#

Ahora configuramos phpMyAdmin. Cambiamos la configuración de Apache para que phpMyAdmin permita conexiones no solo desde localhost (comentando la stanza ):

vi /etc/httpd/conf.d/phpmyadmin.conf

#

# Web application to manage MySQL

#

#<Directory "/usr/share/phpmyadmin">

# Order Deny,Allow

# Deny from all

# Allow from 127.0.0.1

#</Directory>

Alias /phpmyadmin /usr/share/phpmyadmin

Alias /phpMyAdmin /usr/share/phpmyadmin

Alias /mysqladmin /usr/share/phpmyadmin |

A continuación, cambiamos la autenticación en phpMyAdmin de cookie a http:

vi /usr/share/phpmyadmin/config.inc.php

[...]

/* Authentication type */

$cfg['Servers'][$i]['auth_type'] = 'http';

[...] |

Luego creamos los enlaces de inicio del sistema para Apache y lo iniciamos:

chkconfig --levels 235 httpd en

/etc/init.d/httpd start

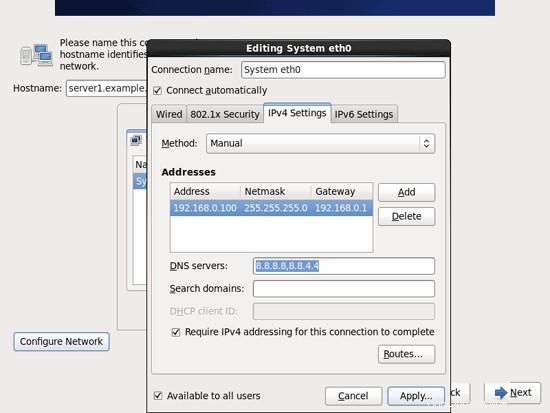

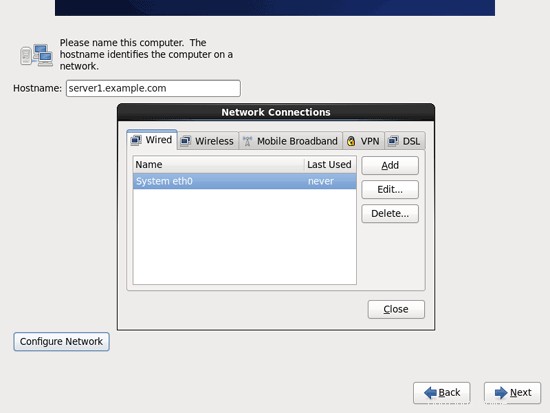

Ahora puede dirigir su navegador a http://server1.example.com/phpmyadmin/ o http://192.168.0.100/phpmyadmin/ e iniciar sesión con el nombre de usuario raíz y su nueva contraseña raíz de MySQL.

El servidor perfecto - CentOS 6.0 x86_64 [ISPConfig 3] - Página 5

14 Instalar Amavisd-new, SpamAssassin y ClamAV

Para instalar amavisd-new, spamassassin y clamav, ejecute el siguiente comando:

yum install amavisd-new spamassassin clamav clamd unzip bzip2 unrar perl-DBD-mysql

Luego comenzamos con freshclam, amavisd y clamd:

sa-update

chkconfig --levels 235 amavisd en

chkconfig --levels 235 clamd en

/usr/bin/freshclam

/etc/init.d/amavisd start

/etc/init.d/clamd inicio

15 Instalando Apache2 con mod_php, mod_fcgi/PHP5 y suPHP

ISPConfig 3 le permite usar mod_php, mod_fcgi/PHP5, cgi/PHP5 y suPHP por sitio web.

Podemos instalar Apache2 con mod_php5, mod_fcgid y PHP5 de la siguiente manera:

yum install php php-devel php-gd php-imap php-ldap php-mysql php-odbc php-pear php-xml php-xmlrpc php-eaccelerator php-mbstring php-mcrypt php-mssql php-snmp php-soap php-tidy curl curl-devel perl-libwww-perl ImageMagick libxml2 libxml2-devel mod_fcgid php-cli httpd-devel

A continuación abrimos /etc/php.ini...

vi /etc/php.ini

... y cambie el informe de errores (para que los avisos ya no se muestren) y descomente cgi.fix_pathinfo=1:

[...]

;error_reporting = E_ALL & ~E_DEPRECATED

error_reporting = E_ALL & ~E_NOTICE

[...]

; cgi.fix_pathinfo provides *real* PATH_INFO/PATH_TRANSLATED support for CGI. PHP's

; previous behaviour was to set PATH_TRANSLATED to SCRIPT_FILENAME, and to not grok

; what PATH_INFO is. For more information on PATH_INFO, see the cgi specs. Setting

; this to 1 will cause PHP CGI to fix its paths to conform to the spec. A setting

; of zero causes PHP to behave as before. Default is 1. You should fix your scripts

; to use SCRIPT_FILENAME rather than PATH_TRANSLATED.

; http://www.php.net/manual/en/ini.core.php#ini.cgi.fix-pathinfo

cgi.fix_pathinfo=1

[...] |

Luego instalamos suPHP (hay un paquete mod_suphp disponible en los repositorios, pero desafortunadamente no es compatible con ISPConfig, por lo que tenemos que construir suPHP nosotros mismos):

cd /tmp

wget http://suphp.org/download/suphp-0.7.1.tar.gz

tar xvfz suphp-0.7.1.tar.gz

cd suphp-0.7 .1/

./configure --prefix=/usr --sysconfdir=/etc --with-apr=/usr/bin/apr-1-config --with-apxs=/usr/sbin/apxs --with-apache-user=apache --with-setid-mode=propietario --with-php=/usr/bin/php-cgi --with-logfile=/var/log/httpd/suphp_log --enable- SUPHP_USE_USERGROUP=sí

hacer

hacer instalación

Luego agregamos el módulo suPHP a nuestra configuración de Apache...

vi /etc/httpd/conf.d/suphp.conf

LoadModule suphp_module modules/mod_suphp.so |

... y crea el archivo /etc/suphp.conf de la siguiente manera:

vi /etc/suphp.conf

[global]

;Path to logfile

logfile=/var/log/httpd/suphp.log

;Loglevel

loglevel=info

;User Apache is running as

webserver_user=apache

;Path all scripts have to be in

docroot=/

;Path to chroot() to before executing script

;chroot=/mychroot

; Security options

allow_file_group_writeable=true

allow_file_others_writeable=false

allow_directory_group_writeable=true

allow_directory_others_writeable=false

;Check wheter script is within DOCUMENT_ROOT

check_vhost_docroot=true

;Send minor error messages to browser

errors_to_browser=false

;PATH environment variable

env_path=/bin:/usr/bin

;Umask to set, specify in octal notation

umask=0077

; Minimum UID

min_uid=100

; Minimum GID

min_gid=100

[handlers]

;Handler for php-scripts

x-httpd-suphp="php:/usr/bin/php-cgi"

;Handler for CGI-scripts

x-suphp-cgi="execute:!self" |

Finalmente reiniciamos Apache:

/etc/init.d/httpd restart

15.1 Rubí

A partir de la versión 3.0.3, ISPConfig 3 tiene soporte integrado para Ruby. En lugar de usar CGI/FastCGI, ISPConfig depende de que mod_ruby esté disponible en el Apache del servidor.

Para CentOS 6.0, no hay un paquete mod_ruby disponible, por lo que debemos compilarlo nosotros mismos. Primero instalamos algunos requisitos previos:

yum install httpd-devel ruby ruby-devel

A continuación descargamos e instalamos mod_ruby de la siguiente manera:

cd /tmp

wget http://modruby.net/archive/mod_ruby-1.3.0.tar.gz

tar zxvf mod_ruby-1.3.0.tar.gz

cd mod_ruby-1.3 .0/

./configure.rb --with-apr-includes=/usr/include/apr-1

hacer

hacer instalación

Finalmente debemos agregar el módulo mod_ruby a la configuración de Apache, por lo que creamos el archivo /etc/httpd/conf.d/ruby.conf...

vi /etc/httpd/conf.d/ruby.conf

LoadModule ruby_module modules/mod_ruby.so

RubyAddPath /1.8 |

... y reinicie Apache:

/etc/init.d/httpd restart

(Si omite la directiva RubyAddPath /1.8, verá errores como los siguientes en el registro de errores de Apache cuando llame a los archivos de Ruby:

[Jue 26 de mayo 02:05:05 2011] [error] mod_ruby:ruby:0:in `require':no such file to load -- apache/ruby-run (LoadError)

[Jue 26 de mayo 02:05:05 2011] [error] mod_ruby:error al requerir apache/ruby-run

[jueves 26 de mayo 02:05:05 2011] [error] mod_ruby:error en ruby

)

15.2WebDAV

WebDAV ya debería estar habilitado, pero para verificar esto, abra /etc/httpd/conf/httpd.conf y asegúrese de que los siguientes tres módulos estén activos:

vi /etc/httpd/conf/httpd.conf

[...]

LoadModule auth_digest_module modules/mod_auth_digest.so

[...]

LoadModule dav_module modules/mod_dav.so

[...]

LoadModule dav_fs_module modules/mod_dav_fs.so

[...] |

Si tiene que modificar /etc/httpd/conf/httpd.conf, no olvide reiniciar Apache después:

/etc/init.d/httpd restart

16 Instalar PureFTPd

PureFTPd se puede instalar con el siguiente comando:

yum install pure-ftpd

Luego cree los enlaces de inicio del sistema e inicie PureFTPd:

chkconfig --levels 235 pure-ftpd en

/etc/init.d/pure-ftpd start

Ahora configuramos PureFTPd para permitir sesiones FTP y TLS. FTP es un protocolo muy inseguro porque todas las contraseñas y todos los datos se transfieren en texto claro. Mediante el uso de TLS, toda la comunicación se puede cifrar, lo que hace que el FTP sea mucho más seguro.

TLS necesita OpenSSL; para instalar OpenSSL, simplemente ejecutamos:

yum install openssl

Abra /etc/pure-ftpd/pure-ftpd.conf...

vi /etc/pure-ftpd/pure-ftpd.conf

Si desea permitir sesiones FTP y TLS, establezca TLS en 1:

[...]

# This option can accept three values :

# 0 : disable SSL/TLS encryption layer (default).

# 1 : accept both traditional and encrypted sessions.

# 2 : refuse connections that don't use SSL/TLS security mechanisms,

# including anonymous sessions.

# Do _not_ uncomment this blindly. Be sure that :

# 1) Your server has been compiled with SSL/TLS support (--with-tls),

# 2) A valid certificate is in place,

# 3) Only compatible clients will log in.

TLS 1

[...] |

Para usar TLS, debemos crear un certificado SSL. Lo creo en /etc/ssl/private/, por lo tanto, primero creo ese directorio:

mkdir -p /etc/ssl/private/

Posteriormente, podemos generar el certificado SSL de la siguiente manera:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nombre del país (código de 2 letras) [XX]:<-- Ingrese el nombre de su país (por ejemplo, "DE").

Nombre del estado o provincia (nombre completo) []:<-- Ingrese el nombre de su estado o provincia .

Nombre de la localidad (p. ej., ciudad) [Ciudad predeterminada]:<-- Ingrese su ciudad.

Nombre de la organización (p. ej., empresa) [Empresa predeterminada Ltd]:<-- Ingrese el nombre de su organización (p. ej., , el nombre de su empresa).

Nombre de la unidad organizativa (p. ej., sección) []:<-- Ingrese el nombre de su unidad organizativa (p. ej., "Departamento de TI").

Nombre común (p. ej., su nombre o el nombre de host de su servidor) []:<-- Ingrese el nombre de dominio completo del sistema (por ejemplo, "servidor1.ejemplo.com").

Dirección de correo electrónico []:<-- Ingrese su dirección de correo electrónico.

Cambiar los permisos del certificado SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Finalmente reinicie PureFTPd:

/etc/init.d/pure-ftpd restart

Eso es todo. Ahora puede intentar conectarse usando su cliente FTP; sin embargo, debe configurar su cliente FTP para usar TLS.

17 Instalar BIND

Podemos instalar BIND de la siguiente manera:

yum install bind bind-utils

A continuación, abra /etc/sysconfig/named...

vi /etc/sysconfig/named

... y asegúrese de que la línea ROOTDIR=/var/named/chroot esté comentada:

# BIND named process options

# ~~~~~~~~~~~~~~~~~~~~~~~~~~

# Currently, you can use the following options:

#

# ROOTDIR="/var/named/chroot" -- will run named in a chroot environment.

# you must set up the chroot environment

# (install the bind-chroot package) before

# doing this.

# NOTE:

# Those directories are automatically mounted to chroot if they are

# empty in the ROOTDIR directory. It will simplify maintenance of your

# chroot environment.

# - /var/named

# - /etc/pki/dnssec-keys

# - /etc/named

# - /usr/lib64/bind or /usr/lib/bind (architecture dependent)

#

# Those files are mounted as well if target file doesn't exist in

# chroot.

# - /etc/named.conf

# - /etc/rndc.conf

# - /etc/rndc.key

# - /etc/named.rfc1912.zones

# - /etc/named.dnssec.keys

# - /etc/named.iscdlv.key

#

# Don't forget to add "$AddUnixListenSocket /var/named/chroot/dev/log"

# line to your /etc/rsyslog.conf file. Otherwise your logging becomes

# broken when rsyslogd daemon is restarted (due update, for example).

#

# OPTIONS="whatever" -- These additional options will be passed to named

# at startup. Don't add -t here, use ROOTDIR instead.

#

# KEYTAB_FILE="/dir/file" -- Specify named service keytab file (for GSS-TSIG)

#ROOTDIR=/var/named/chroot |

Haga una copia de seguridad del archivo /etc/named.conf existente y cree uno nuevo de la siguiente manera:

cp /etc/named.conf /etc/named.conf_bak

cat /dev/null> /etc/named.conf

vi /etc/named.conf

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { any; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { any; };

recursion no;

allow-recursion { none; };

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

zone "." IN {

type hint;

file "named.ca";

};

include "/etc/named.conf.local"; |

Cree el archivo /etc/named.conf.local que se incluye al final de /etc/named.conf (/etc/named.conf.local se llenará más tarde con ISPConfig si crea zonas DNS en ISPConfig):

touch /etc/named.conf.local

Luego creamos los enlaces de inicio y comenzamos BIND:

chkconfig --niveles 235 nombrados en

/etc/init.d/named start

18 Instalar Vlogger, Webalizer y AWStats

Vlogger, webalizer y AWStats se pueden instalar de la siguiente manera:

yum install webalizer awstats perl-DateTime-Format-HTTP perl-DateTime-Format-Builder

cd /tmp

wget http://n0rp.chemlab.org/vlogger/vlogger-1.3.tar.gz

tar xvfz vlogger-1.3.tar.gz

mv vlogger-1.3/vlogger /usr/sbin/

rm -rf vlogger*

19 Instalar Jailkit

Solo se necesita Jailkit si desea chrootear a los usuarios de SSH. Se puede instalar de la siguiente manera (importante:Jailkit se debe instalar antes de ISPConfig - ¡no se puede instalar después!):

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.14.tar.gz

tar xvfz jailkit-2.14.tar.gz

cd jailkit-2.14

./configure

make

make install

cd ..

rm -rf jailkit-2.14*

20 Instalar fail2ban

Esto es opcional pero recomendado, porque el monitor ISPConfig intenta mostrar el registro:

yum install fail2ban

chkconfig --levels 235 fail2ban en

/etc/init.d/fail2ban start

21 Instalar rkhunter

rkhunter se puede instalar de la siguiente manera:

yum install rkhunter

El servidor perfecto - CentOS 6.0 x86_64 [ISPConfig 3] - Página 6

22 Instalar SquirrelMail

Para instalar el cliente de correo web SquirrelMail, ejecute...

yum install squirrelmail

... y reinicie Apache:

/etc/init.d/httpd restart

Luego configure SquirrelMail:

/usr/share/squirrelmail/config/conf.pl

Debemos decirle a SquirrelMail que estamos usando Courier-IMAP/-POP3:

Configuración de SquirrelMail: Leer: config.php (1.4.0)

--------------------------------- ------------------------

Menú principal --

1. Preferencias de la organización

2. Configuración del servidor

3. Valores predeterminados de carpeta

4. Opciones generales

5. Temas

6. Libretas de direcciones

7. Mensaje del día (MOTD)

8. Complementos

9. Base de datos

10. Idiomas

D. Establecer configuraciones predefinidas para servidores IMAP específicos

C Desactivar color

S Guardar datos

Q Salir

Comando >> <-- D

Configuración de SquirrelMail: Leer: config.php

--------------------------- ------------------------------

Mientras construimos SquirrelMail, hemos descubierto algunas

preferencias que funcionan mejor con algunos servidores que no funcionan

tan bien con otros. Si selecciona su servidor IMAP, esta opción

establecerá algunas configuraciones predefinidas para ese servidor.

Tenga en cuenta que aún tendrá que revisar y asegurarse

de que todo es correcto. Esto no lo cambia todo. Hay

solo algunas configuraciones que esto cambiará.

Por favor, seleccione su servidor IMAP:

bincimap = Servidor BInc IMAP

courier = Servidor IMAP de Courier

Cyrus =cyrus imap servidor

dovecot =dovecot seguro imap servidor

intercambio =microsoft intercambio imap servidor

hmailserver =hmailserver

macOSX =Mac OS X Mailserver

Mercury32 =Mercury /32

uw = Servidor IMAP de la Universidad de Washington

gmail = Acceso IMAP a cuentas de Google mail (Gmail)

quit = No cambiar nada

Comando >> <-- courier

Configuración de SquirrelMail : Leer: config.php

-------------- ----------------------------------

Mientras construíamos SquirrelMail, hemos descubierto algunos

preferencias que funcionan mejor con algunos servidores que no funcionan

tan bien con otros. Si selecciona su servidor IMAP, esta opción

establecerá algunas configuraciones predefinidas para ese servidor.

Tenga en cuenta que aún tendrá que revisar y asegurarse

de que todo es correcto. Esto no lo cambia todo. Hay

solo algunas configuraciones que esto cambiará.

Por favor, seleccione su servidor IMAP:

bincimap = Servidor BInc IMAP

courier = Servidor IMAP de Courier

Cyrus =cyrus imap servidor

dovecot =dovecot seguro imap servidor

intercambio =microsoft intercambio imap servidor

hmailserver =hmailserver

macOSX =Mac OS X Mailserver

Mercury32 =Mercury /32

uw = Servidor IMAP de la Universidad de Washington

gmail = Acceso IMAP a cuentas de Google mail (Gmail)

quit = No cambiar nada

Comando >> courier

IMAP_SERVER_TYPE =Courier

default_folder_prefix =inBox.

Trash_folder =Trash

SENT_FOLDER =SENT

Draft_folder =borrador

show_prefix_option =False

default_sub_of_inbox = false

show_contain_subfolders_option =false

opcional_delimitador = .

delete_folder = true

Presione cualquier tecla para continuar... <-- presione ENTER

Configuración de SquirrelMail : Leer: config.php (1.4.0)

--------------------------------------------------- ----------------------

Menú principal --

1. Preferencias de la organización

2. Configuración del servidor

3. Valores predeterminados de carpeta

4. Opciones generales

5. Temas

6. Libretas de direcciones

7. Mensaje del día (MOTD)

8. Complementos

9. Base de datos

10. Idiomas

D. Establecer configuraciones predefinidas para servidores IMAP específicos

C Desactivar color

S Guardar datos

Q Salir

Comando >> <--S

Configuración de SquirrelMail: Leer: config.php (1.4.0)

---------------------- --------------------------------------------------

Menú principal --

1. Preferencias de la organización

2. Configuración del servidor

3. Valores predeterminados de carpeta

4. Opciones generales

5. Temas

6. Libretas de direcciones

7. Mensaje del día (MOTD)

8. Complementos

9. Base de datos

10. Idiomas

D. Establecer configuraciones predefinidas para servidores IMAP específicos

C Desactivar color

S Guardar datos

Q Salir

Comando >> <--Q

Una última cosa que debemos hacer es modificar el archivo /etc/squirrelmail/config_local.php y comentar la variable $default_folder_prefix; si no hace esto, verá el siguiente mensaje de error en SquirrelMail después de que haya iniciado sesión :Consulta:CREAR "Enviado" Motivo dado:Nombre de buzón no válido.

vi /etc/squirrelmail/config_local.php

<?php

/**

* Local config overrides.

*

* You can override the config.php settings here.

* Don't do it unless you know what you're doing.

* Use standard PHP syntax, see config.php for examples.

*

* @copyright © 2002-2006 The SquirrelMail Project Team

* @license http://opensource.org/licenses/gpl-license.php GNU Public License

* @version $Id: config_local.php,v 1.2 2006/07/11 03:33:47 wtogami Exp $

* @package squirrelmail

* @subpackage config

*/

//$default_folder_prefix = '';

?> |

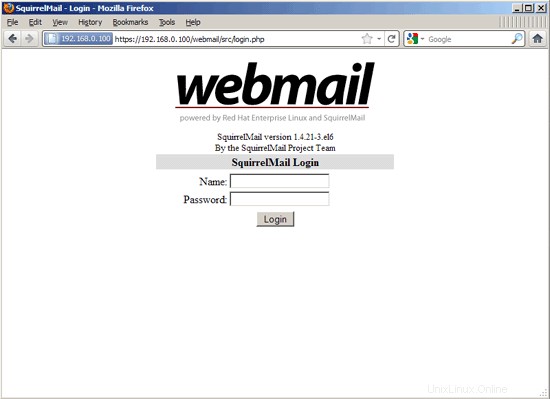

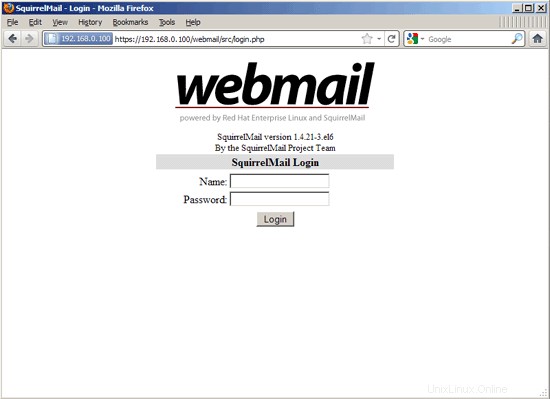

Ahora puede escribir http://server1.example.com/webmail o http://192.168.0.100/webmail en su navegador para acceder a SquirrelMail.

23 Instalar ISPConfig 3

Para instalar ISPConfig 3 desde la última versión publicada, haga lo siguiente:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install /instalar/

El siguiente paso es ejecutar

php -q install.php

Esto iniciará el instalador de ISPConfig 3:

[ejemplo@unixlinux.instalación en línea]# php -q instalación.php

----------------------- -------------------------------------------------- -------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

----------------------------------------------------- ------------------------------------------

>> Configuración inicial

Sistema operativo: Redhat o una versión desconocida compatible.

A continuación, habrá algunas preguntas para la configuración principal, así que tenga cuidado.

Los valores predeterminados están entre [paréntesis] y se pueden aceptar con .

Toque "salir" (sin las comillas) para detener el instalador.

Seleccionar idioma (en,de) [en]: <-- ENTER

Modo de instalación (estándar, experto) [estándar]: <-- ENTER

Nombre de host completamente calificado (FQDN) del servidor, p. ej. servidor1.dominio.tld [servidor1.ejemplo.com]: <-- ENTRAR

MySQL server hostname [localhost]: <-- ENTRAR

MySQL usuario raíz [raíz]: <-- ENTRAR

Contraseña raíz de MySQL []: <- - yourrootsqlpassword

Base de datos MySQL para crear [dbispconfig]: <-- ENTRAR

Juego de caracteres MySQL [utf8]: <-- ENTRAR

Generando un Clave privada RSA de 2048 bits

...................................+++

.................................................. +++

escribiendo nueva clave privada en 'smtpd.key'

-----

Estás a punto de pedirte que introduzcas información que se incorporará

en tu certificado solicitud.

Lo que está a punto de ingresar es lo que se llama un nombre distinguido o un DN.

Hay bastantes campos, pero puede dejar algunos en blanco

Para algunos campos habrá un valor predeterminado,

Si ingresa '.', el campo se dejará en blanco.

-----

Nombre del país (código de 2 letras) [XX]: <-- ENTRAR

Nombre del estado o provincia (nombre completo) []: <-- ENTRAR

Nombre de la localidad (por ejemplo, ciudad) [Ciudad predeterminada]: <-- ENTRAR

Nombre de la organización (por ejemplo, empresa) [ Predeterminado Empresa Ltd]: <-- ENTRAR

Nombre de la unidad organizativa (por ejemplo, sección) []: <-- ENTRAR

C Nombre común (por ejemplo, su nombre o el nombre de host de su servidor) []: <-- ENTRAR

Dirección de correo electrónico []: <-- ENTRAR

Configurar Jailkit

Configurar SASL

Configurar PAM

Configurar Courier

Configurar Spamassassin

Configurar Amavisd

Configurar Getmail

Configurar Pureftpd

Configurar BIND

Configurar Apache

Configurar Vlogger

Configurar aplicaciones vhost

Configurar cortafuegos

Instalar ISPConfig

Puerto ISPConfig [8080]: <-- ENTRAR

Configurar DBServer

Instalar ISPConfig crontab

No crontab para raíz

No crontab para getmail

servicios de reinicio ...

Detener mysqld:[ok]

iniciando mysqld:[ok]

Postfix de cierre :[OK]

Inicio de Postfix:[OK]

Detener saslauthd:[fallido]

iniciando saslauthd:[ok]

apagar amavisd:daemon [16439] terminado por Sigterm

[ok]

Amavisd se detuvo

AMAVISD:[OK]

Detener clamd.amavisd:[ok]

comenzando clamd.amavisd:[ok]

Detener servicios de autenticación de mensajería:Authdaemond

Servicios de autenticación de mensajería:Authdaemond

Deteniendo el servidor Courier-IMAP:imap imap-ssl pop3 pop3-ssl

Iniciando el servidor Courier-IMAP: imap imap-ssl pop3 pop3-ssl

Deteniendo el servidor Courier-IMAP: imap imap-ssl pop3 pop3-ssl

Iniciando el servidor Courier-IMAP: imap imap-ssl pop3 pop3-ssl

Deteniendo el servidor Courier-IMAP: imap imap-ssl pop3 pop3-ssl

Iniciando el servidor Courier-IMAP: imap imap-ssl pop3 pop3-ssl

Deteniendo servidor Courier-IMAP : imap imap-s sl pop3 pop3-ssl

Iniciando servidor Courier-IMAP: imap imap-ssl pop3 pop3-ssl

Deteniendo httpd: [ OK ]

[Tue 1 2:war ] NameVirtualHost*:80 no tiene virtualHosts

iniciando httpd:[ok]

Detener puro-ftpd:[ok]

iniciando puro-ftpd:[ok]

instalación completada.

[ejemplo@unixlinux.instalación en línea]#

El instalador configura automáticamente todos los servicios subyacentes, por lo que no es necesaria una configuración manual.

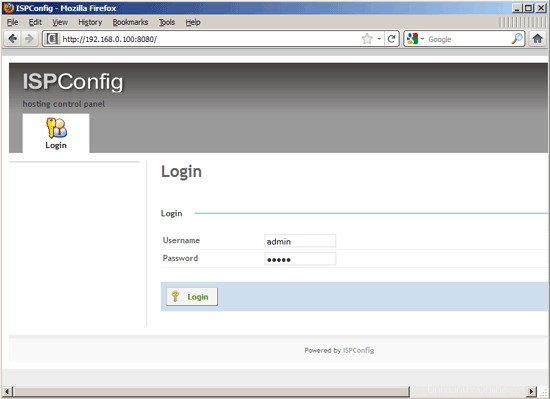

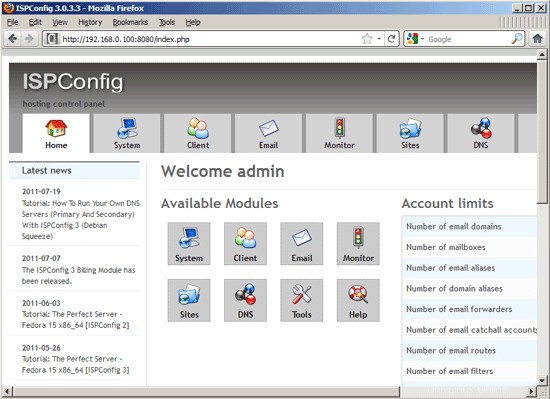

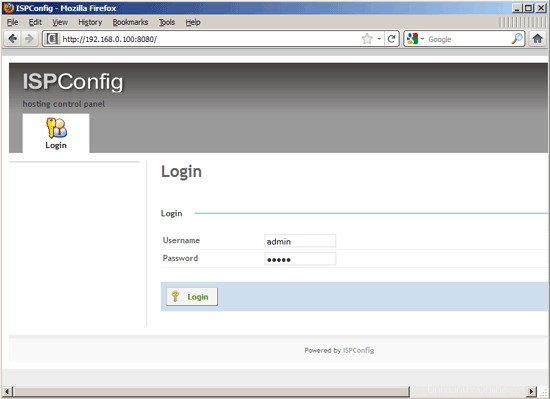

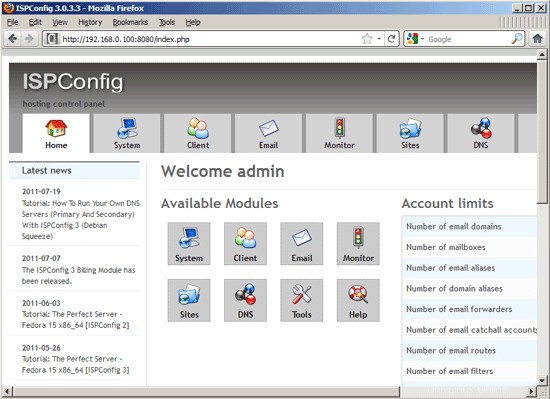

Luego puede acceder a ISPConfig 3 en http://server1.example.com:8080/ o http://192.168.0.100:8080/. Inicie sesión con el nombre de usuario admin y la contraseña admin (debe cambiar la contraseña predeterminada después de su primer inicio de sesión):

El sistema ya está listo para ser utilizado.

23.1 Manual ISPConfig 3

Para aprender a usar ISPConfig 3, recomiendo descargar el Manual de ISPConfig 3.

En aproximadamente 300 páginas, cubre el concepto detrás de ISPConfig (administrador, revendedores, clientes), explica cómo instalar y actualizar ISPConfig 3, incluye una referencia para todos los formularios y campos de formulario en ISPConfig junto con ejemplos de entradas válidas y proporciona tutoriales para las tareas más comunes en ISPConfig 3. También explica cómo hacer que su servidor sea más seguro y viene con una sección de solución de problemas al final.

23.2 Aplicación ISPConfig Monitor para Android

Con la aplicación ISPConfig Monitor, puede verificar el estado de su servidor y averiguar si todos los servicios funcionan como se esperaba. Puede verificar los puertos TCP y UDP y hacer ping a sus servidores. Además de eso, puede usar esta aplicación para solicitar detalles de los servidores que tienen instalado ISPConfig (tenga en cuenta que la versión mínima instalada de ISPConfig 3 compatible con la aplicación ISPConfig Monitor es 3.0.3.3! ); estos detalles incluyen todo lo que sabe del módulo Monitor en el Panel de control de ISPConfig (por ejemplo, servicios, registros de correo y del sistema, cola de correo, información de CPU y memoria, uso del disco, cuota, detalles del sistema operativo, registro de RKHunter, etc.), y por supuesto , como ISPConfig tiene capacidad para varios servidores, puede verificar todos los servidores que están controlados desde su servidor maestro ISPConfig.

Para obtener instrucciones de uso y descarga, visite http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

24 Enlaces

- CentOS:http://www.centos.org/

- ISPConfig:http://www.ispconfig.org/