Esta guía lo guiará a través de los pasos necesarios para configurar un servidor OpenVPN en un host UTM de Sophos que le permita acceder de manera segura a la red de su hogar/oficina desde una ubicación remota y, opcionalmente, enviar todo el tráfico de su red a través de él para que pueda acceder a la red. Internet de forma segura también.

Antes de usar esta guía, le recomendamos que lea nuestro artículo Introducción a la ejecución de un servidor OpenVPN.

Preparación

Para esta guía, asumimos:

- Ya ha instalado la última versión de Sophos UTM (9,5 en el momento de escribir este artículo)

- Sophos UTM se ha configurado con al menos una interfaz WAN y una interfaz LAN

- Está conectado con su dispositivo cliente al servidor UTM de Sophos a través de su interfaz LAN durante esta guía

- Esta instalación de Sophos UTM es una instalación nueva

- Ya tiene una copia de Viscosity instalada en su dispositivo cliente

Si necesita descargar e instalar una copia de Sophos UTM, puede encontrar información en https://www.sophos.com/en-us/support/utm-downloads.aspx. No cubriremos los detalles de la configuración de una instancia UTM de Sophos, se pueden encontrar muchas guías en línea. Si está ejecutando una versión diferente de Sophos UTM, es muy probable que se apliquen muchos o incluso todos los pasos descritos en esta guía. Si desea configurar un servidor OpenVPN en un sistema operativo diferente, consulte nuestras otras guías.

Su dispositivo cliente debe estar conectado al servidor Sophos UTM a través de la interfaz LAN. Esto es necesario para que pueda acceder al portal WebAdmin para establecer la configuración de Sophos UTM. Los detalles de cómo puede lograr esto dependen de su configuración de red particular.

Si aún no tiene una copia de Viscosity instalada en su máquina cliente, consulte esta guía de configuración para instalar Viscosity (Mac | Windows).

Soporte

Lamentablemente, no podemos brindar asistencia directa para configurar su propio servidor OpenVPN. Brindamos esta guía como cortesía para ayudarlo a comenzar y aprovechar al máximo su copia de Viscosity. Hemos probado minuciosamente los pasos de esta guía para asegurarnos de que, si sigue las instrucciones que se detallan a continuación, debería estar bien encaminado para disfrutar de los beneficios de ejecutar su propio servidor OpenVPN.

Sophos ofrece soporte técnico para UTM en https://secure2.sophos.com/en-us/support.aspx

Cómo empezar

Primero debe iniciar sesión en el portal WebAdmin desde su dispositivo cliente conectado a la interfaz LAN del servidor Sophos UTM. Abra un navegador en su cliente y vaya a la dirección IP de la interfaz LAN de su servidor Sophos UTM (algo así como https://10.0.0.1:4444 o https://192.168.0.1:4444 ). Deberá iniciar sesión. La contraseña para el usuario administrador debería haber sido configurada cuando configuró su instancia de Sophos UTM.

Crear Usuarios

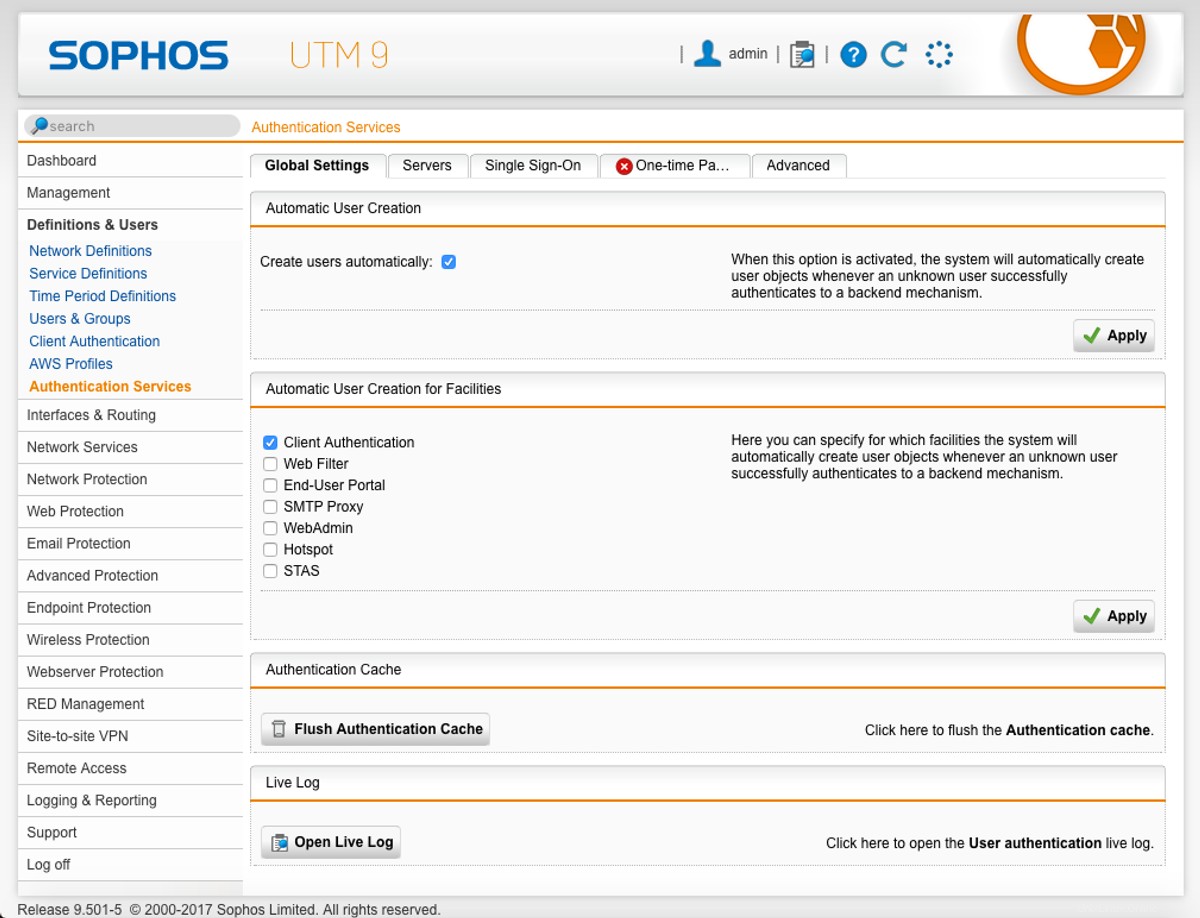

Servicios de autenticación

Si está utilizando un sistema de autenticación de usuarios, como LDAP, deberá agregar esa configuración para autenticar a sus usuarios.

- En la barra lateral, haga clic en

Definitions & Users>Authentication Services. - En la Creación automática de usuarios sección de la Configuración global pestaña, marque la casilla Crear usuarios automáticamente casilla de verificación.

- Haga clic en

Applypara guardar este cambio. - En la Creación automática de usuarios para instalaciones sección a continuación, verifique la Autenticación del cliente opción.

- Haga clic en

Applypara guardar este cambio.

- Haga clic en Servidores y luego haga clic en

New Authentication Server...botón. - Ingrese los detalles de su sistema de autenticación de usuario y haga clic en

Savecuando haya terminado.

Autenticación de usuario local

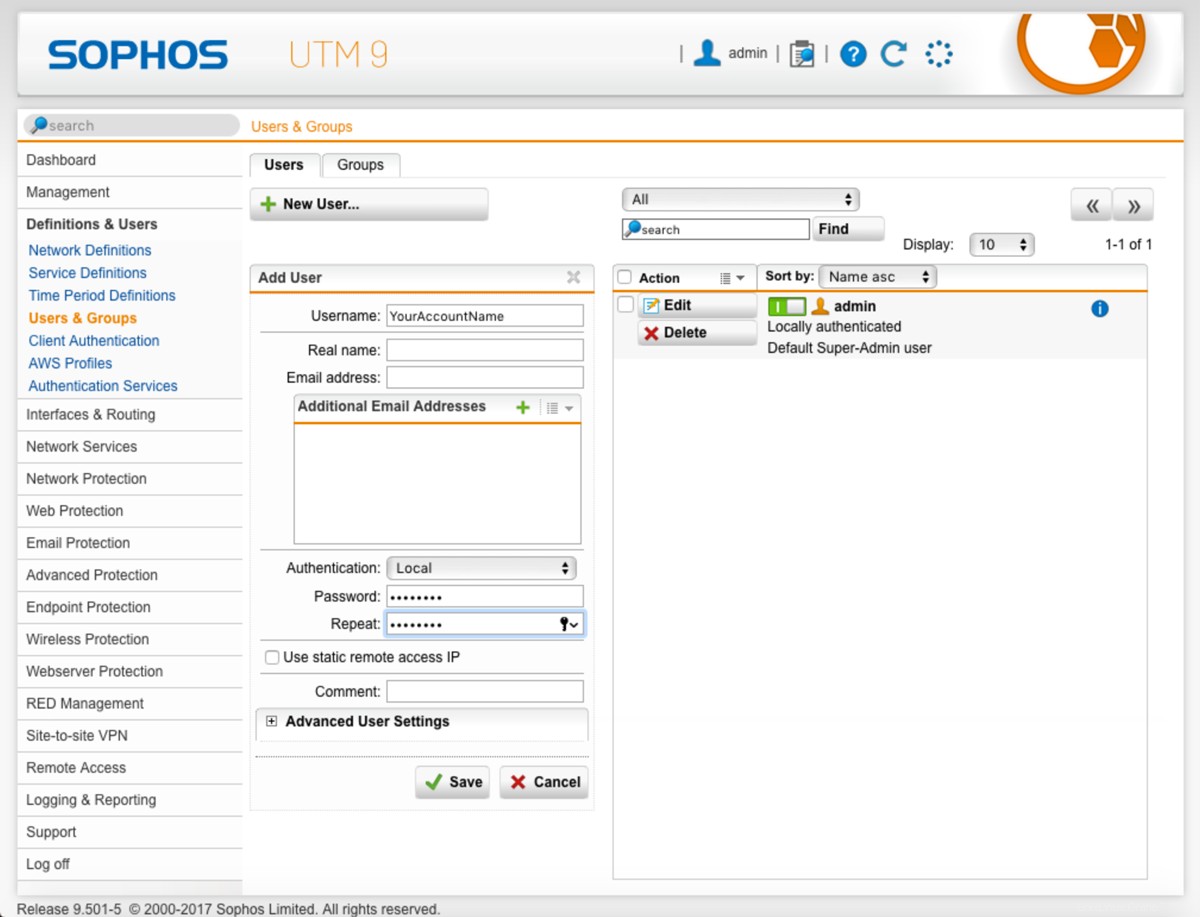

Si no está utilizando un sistema de autenticación, deberá crear una cuenta de usuario local para cada usuario para que puedan acceder al Portal de usuario y conectarse a la VPN.

- En la barra lateral, haga clic en

Definitions & Users>Users & Groups. - En los Usuarios pestaña, haga clic en

+ New User.... - Complete los detalles del usuario, incluido el nombre de usuario. Establezca la autenticación en

Localy proporcione una contraseña. - Deje Usar IP estática de acceso remoto sin marcar.

- Cuando haya terminado, haga clic en

Save.

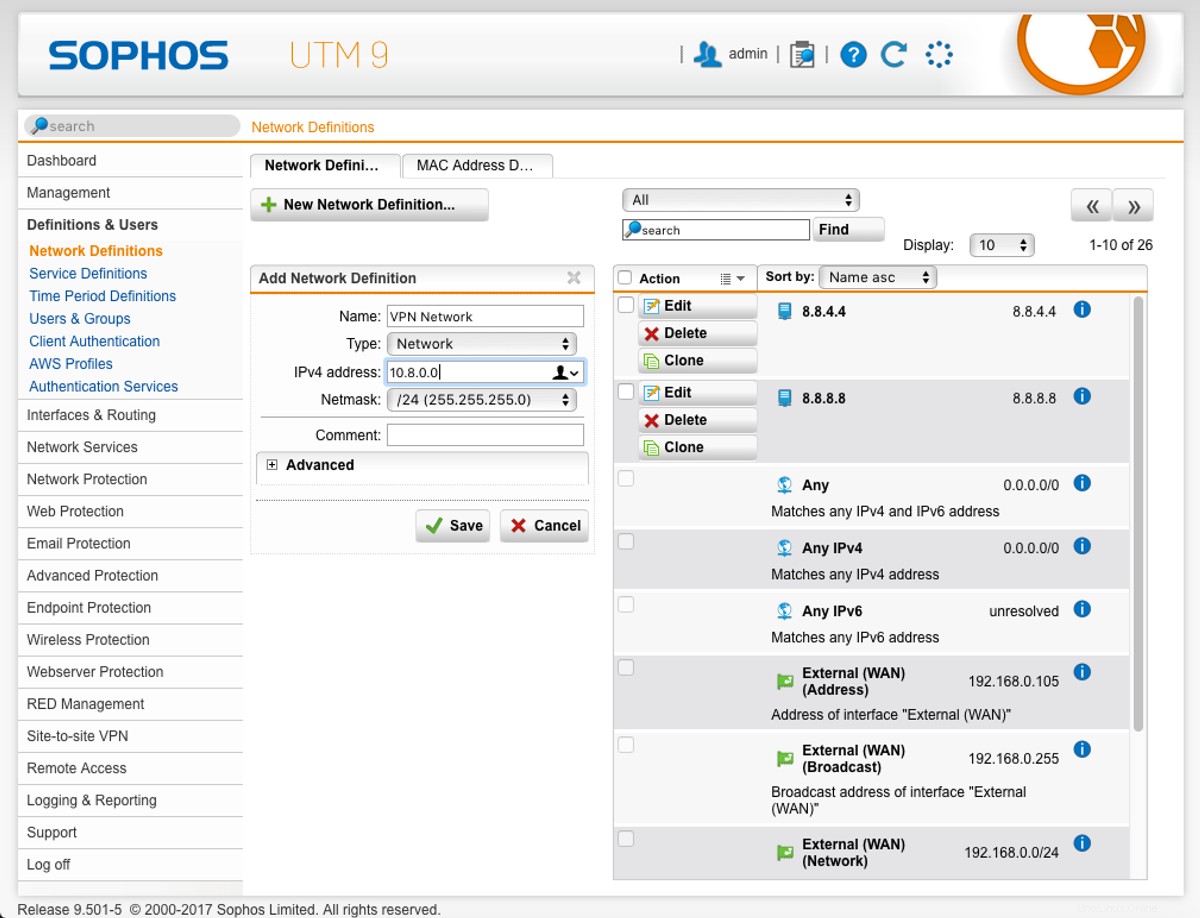

Acceso a la red

A continuación, debemos definir la subred VPN, para que a los usuarios se les puedan asignar direcciones IP:

- Todavía en las

Definitions & Usersde la barra lateral, haga clic enNetwork Definitionssubsección. - En las Definiciones de red pestaña, haga clic en

+ New Network Definition.... - Asigne un nombre a la red, usaremos "Red VPN".

- Deje el tipo como

Networky establezca la dirección IPv4 en 10.8.0.0. - Deje la máscara de red como

/24 (255.255.255.0). - Cuando haya terminado, haga clic en

Save.

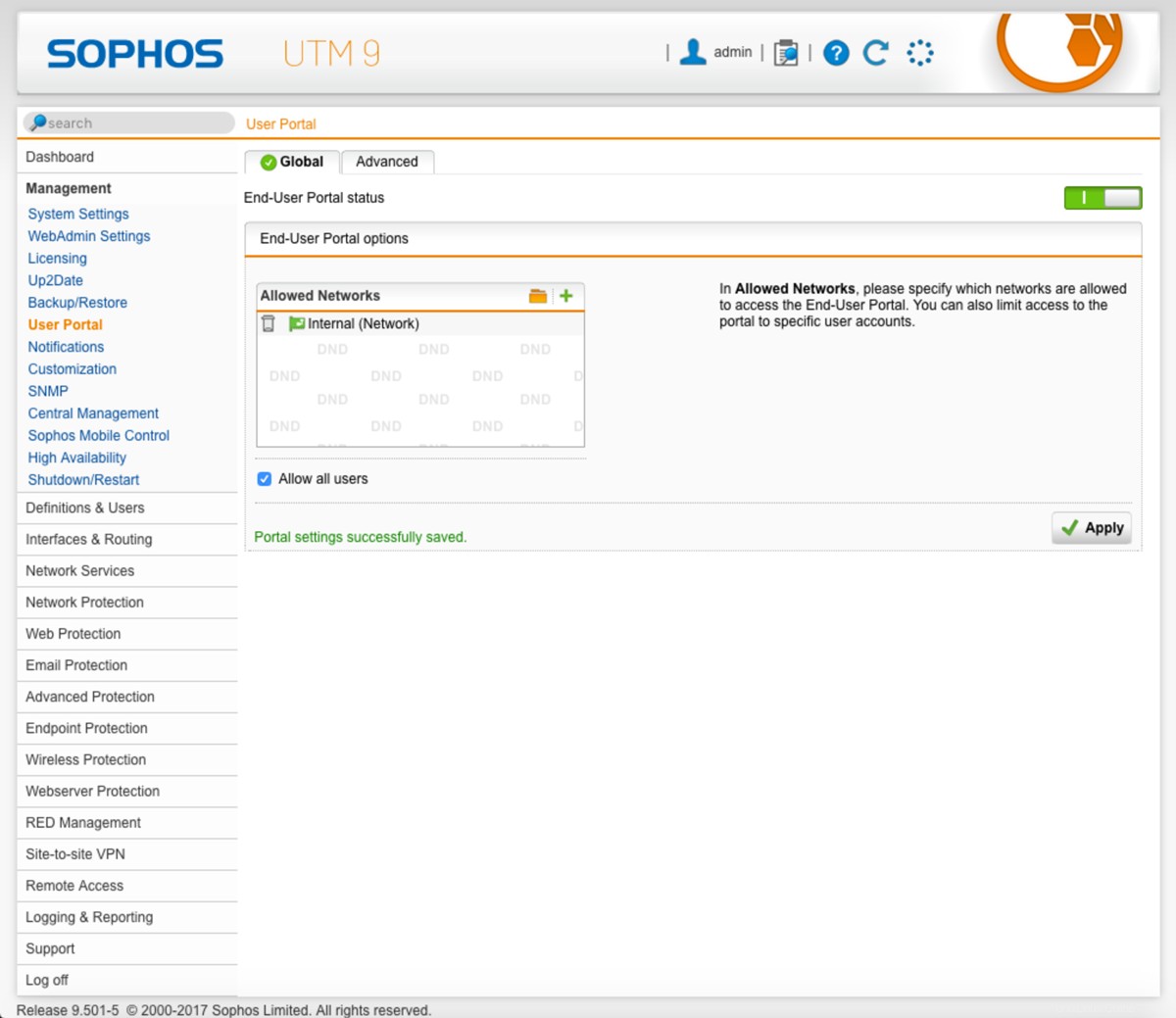

Para permitir que los usuarios inicien sesión en el Portal de usuario:

- En la barra lateral, haga clic en

Management>User Portal. - En el Global pestaña, haga clic en el botón de encendido gris en la parte superior derecha. Cambiará a amarillo cuando se inicie.

- En las Redes permitidas cuadro, haga clic en el icono de la carpeta.

- Desde la barra lateral, arrastre

Internal (Network)en las redes permitidas cuadro para permitir a los usuarios conectarse al Portal de Usuario a través de la red interna. - Haga clic en

Applypara guardar estos cambios. El ícono de encendido debería volverse verde posteriormente.

Servidor DNS

Para permitir que los usuarios de VPN pasen sus solicitudes de DNS a través de la VPN:

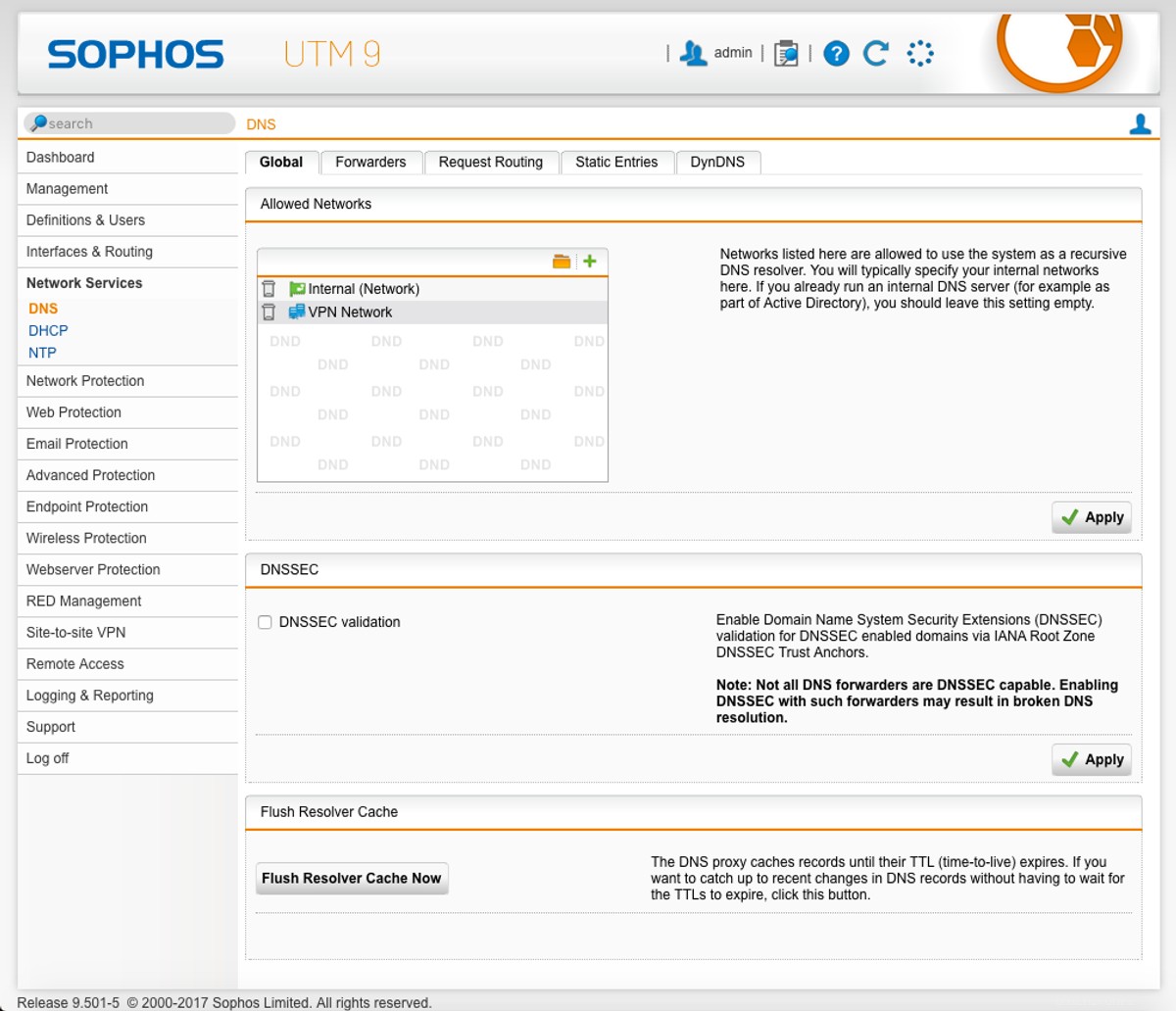

- En la barra lateral, haga clic en

Network Services>DNS. - En el Global pestaña, haga clic en el icono de la carpeta en Redes permitidas caja.

- Haga clic y arrastre la red VPN creada anteriormente a las redes permitidas. caja.

- Haga clic en

Applypara guardar este cambio.

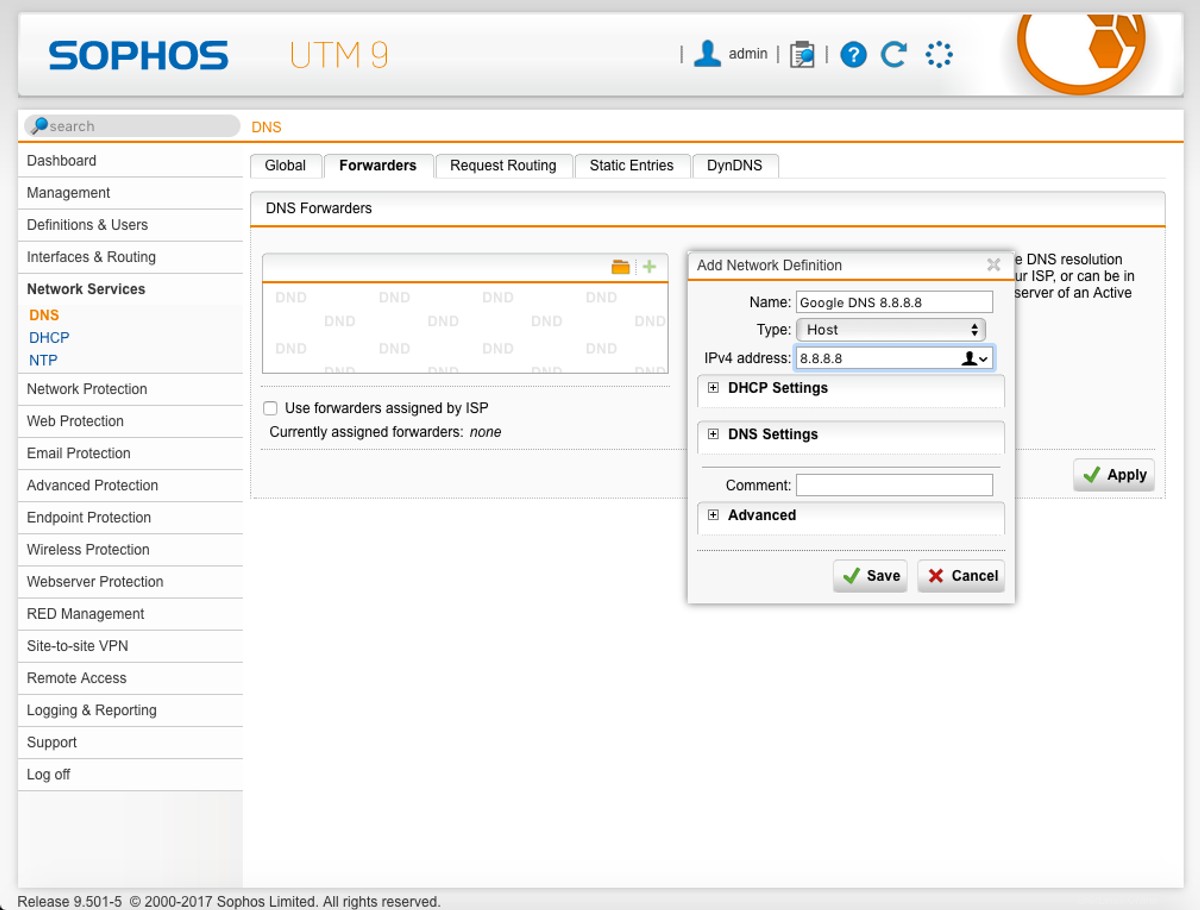

- Haga clic en Reenviadores pestaña.

- Anule la selección de Usar reenviadores asignados por ISP casilla de verificación.

- En los Reenviadores de DNS cuadro, haga clic en el

+icono para agregar una definición de red. - Asigne un nombre a la red. Usaremos los servidores DNS de Google, pero puede usar un servidor DNS diferente.

- Deje el tipo como

Host. - Establezca la dirección IPv4 en el servidor DNS de su elección, 8.8.8.8 en nuestro ejemplo usando Google.

- Haga clic en

Savepara agregar el servidor DNS.

- Si desea más de un servidor DNS, agréguelo ahora y repita los pasos anteriores.

- Cuando haya terminado, haga clic en

Applypara guardar los cambios.

Configuración SSL

Para configurar el servidor OpenVPN:

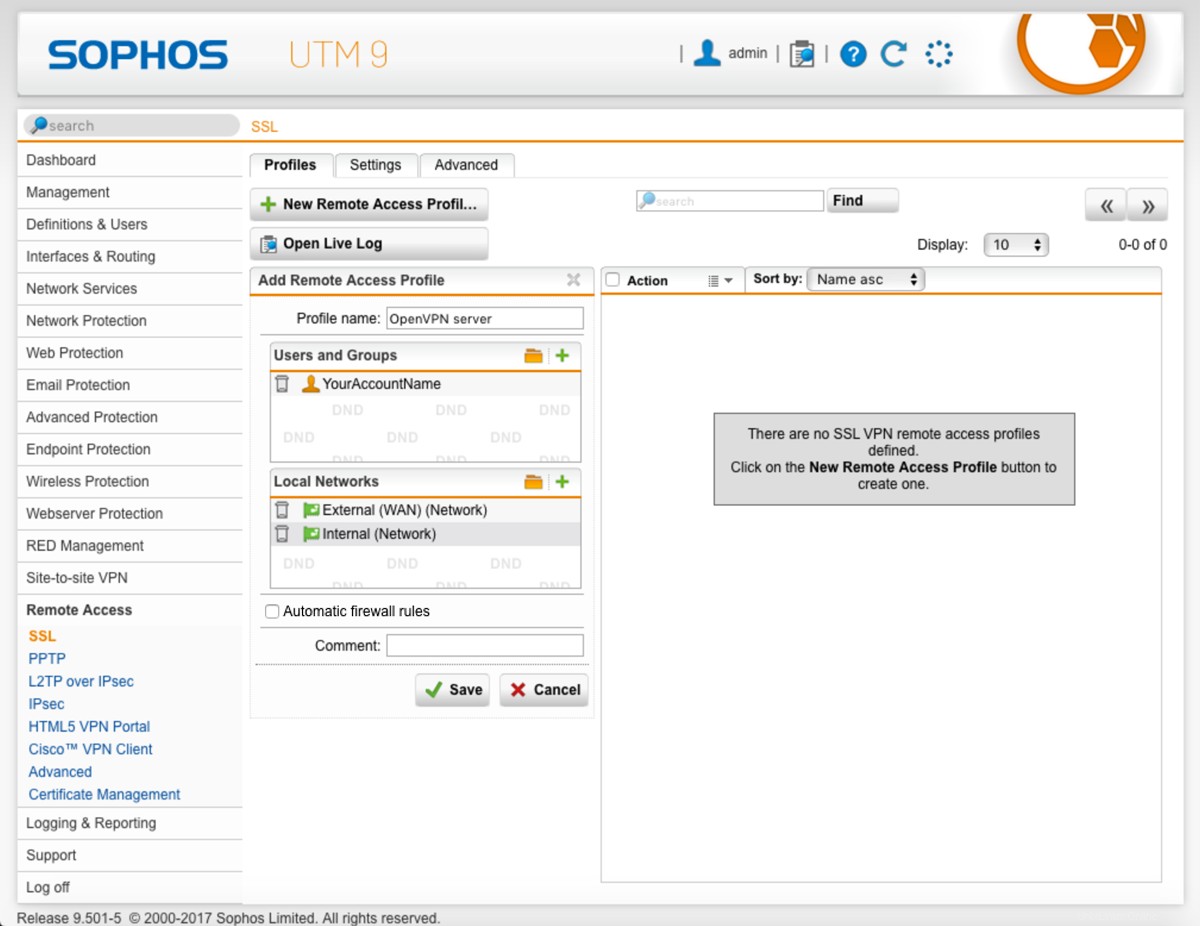

- En la barra lateral, haga clic en

Remote Access>SSL. - En los Perfiles pestaña, haga clic en

+ New Remote Access Profil.... - Ingrese un nombre en la entrada Nombre del perfil, llamaremos a nuestro servidor "servidor OpenVPN".

- En Usuarios y Grupos cuadro, haga clic en el icono de la carpeta. Aparecerá una lista de usuarios y grupos disponibles en la barra lateral. Haga clic y arrastre el usuario creado anteriormente (o los usuarios del servicio de autenticación, es decir, los usuarios de LDAP) a Usuarios y grupos. caja.

- En las Redes locales cuadro, haga clic en el icono de la carpeta. Aparecerá una lista de redes locales en la barra lateral. Arrastre cualquier red a la que el usuario pueda acceder a Redes locales. caja. Para permitir que los usuarios accedan a la red local, arrastre

Internal (Network). Para permitir que los usuarios accedan a Internet a través del servidor UTM de Sophos, arrastreExternal (WAN) (Network). - Desmarque las Reglas de cortafuegos automáticas opción, estableceremos nuestras propias reglas de firewall.

- Haga clic en

Save.

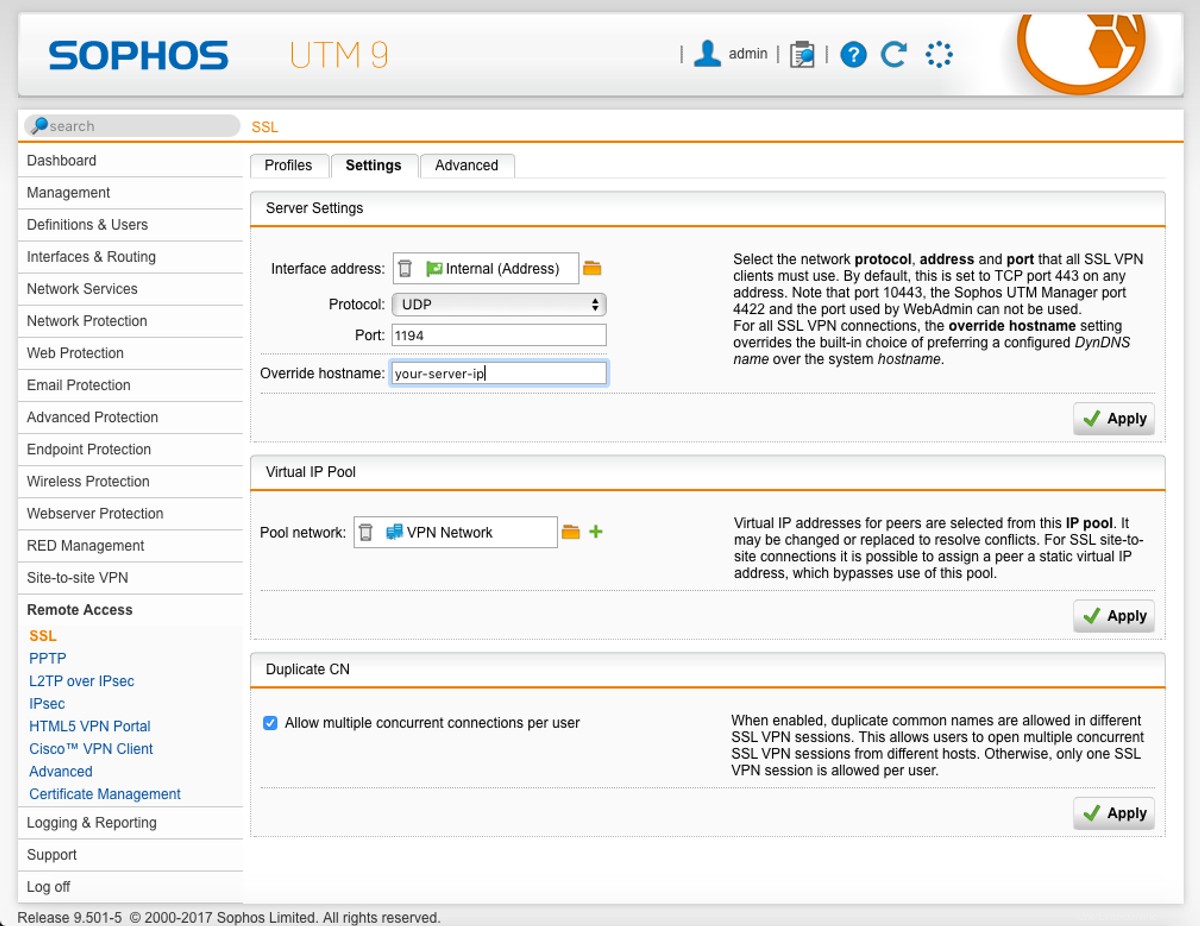

A continuación, haga clic en Configuración pestaña en la parte superior:

- En la dirección de interfaz entrada, haga clic en el icono de la papelera para eliminar el valor actual.

- Haga clic en el icono de la carpeta para mostrar una lista de redes disponibles. Arrastre las redes a las que el cliente puede conectarse al cuadro de entrada. En nuestro caso, arrastraremos

Internal (Address). - Establecer el Protocolo a

UDP. - Establecer el Puerto a 1194.

- En Anular nombre de host entrada, ingrese la dirección de red local del servidor Sophos UTM, 10.0.0.1 en nuestro ejemplo.

- Haga clic en

Applypara guardar estos cambios. - En el grupo de direcciones IP virtuales sección, haga clic en el icono de la carpeta de red Pool.

- Arrastre la red VPN que creamos anteriormente.

- Haga clic en

Applypara guardar estos cambios.

Si desea permitir que los usuarios mantengan conexiones simultáneas al servidor OpenVPN, deje Permitir múltiples conexiones simultáneas por usuario opción seleccionada. De lo contrario, anule la selección y haga clic en Apply para guardar ese cambio.

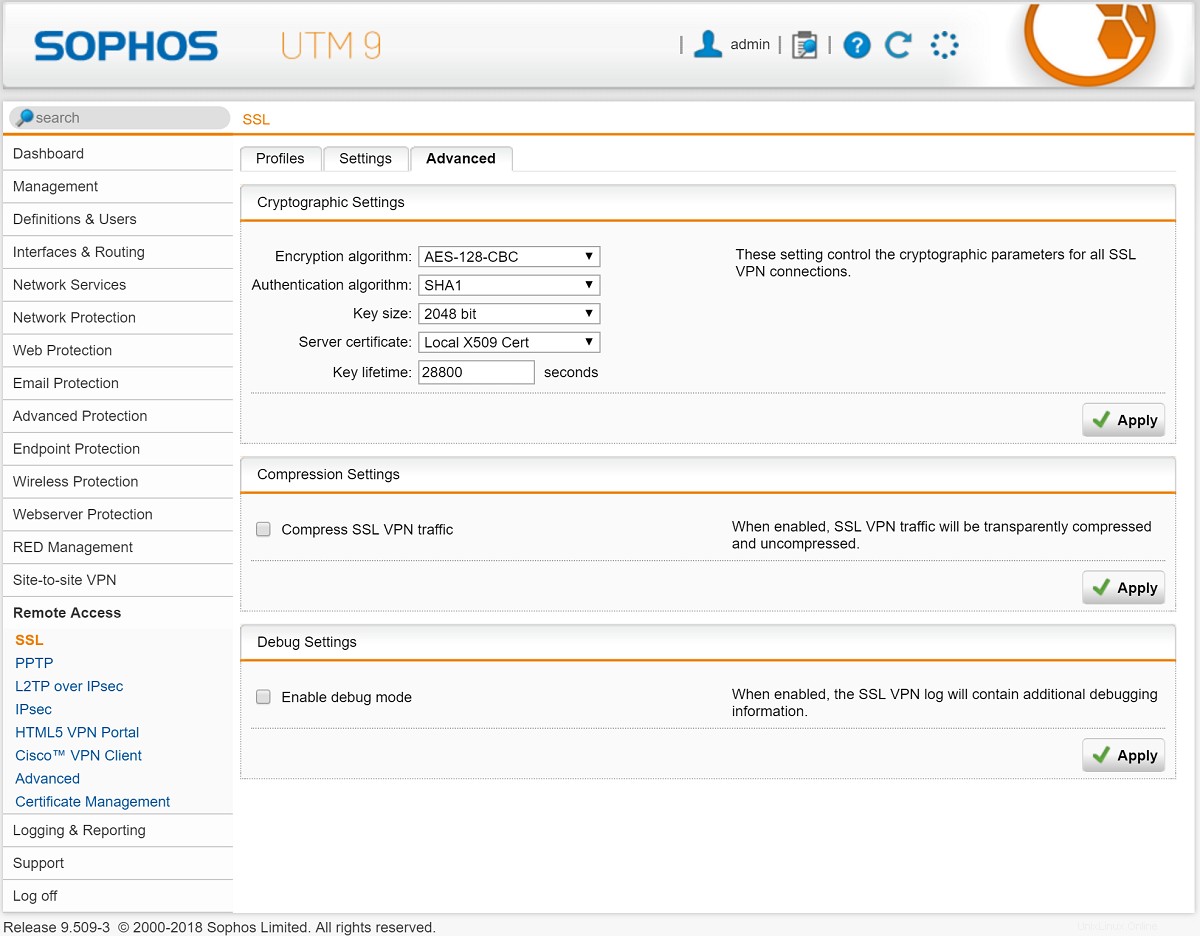

Ahora haga clic en Avanzado pestaña en la parte superior:

- Cambiar el algoritmo de cifrado a

AES-256-CBC. - Deje el algoritmo de autenticación como

SAH1. - Deje el Tamaño de clave como

2048 bit. - Si tiene un certificado SSL local para identificar el servidor ante los clientes, selecciónelo en Certificado del servidor desplegable.

- Deje la Vida útil de la clave como 28800.

- Haga clic en

Applypara guardar estos cambios. - En Configuración de compresión , desmarque 'Comprimir tráfico SSL VPN', luego haga clic en

Apply.

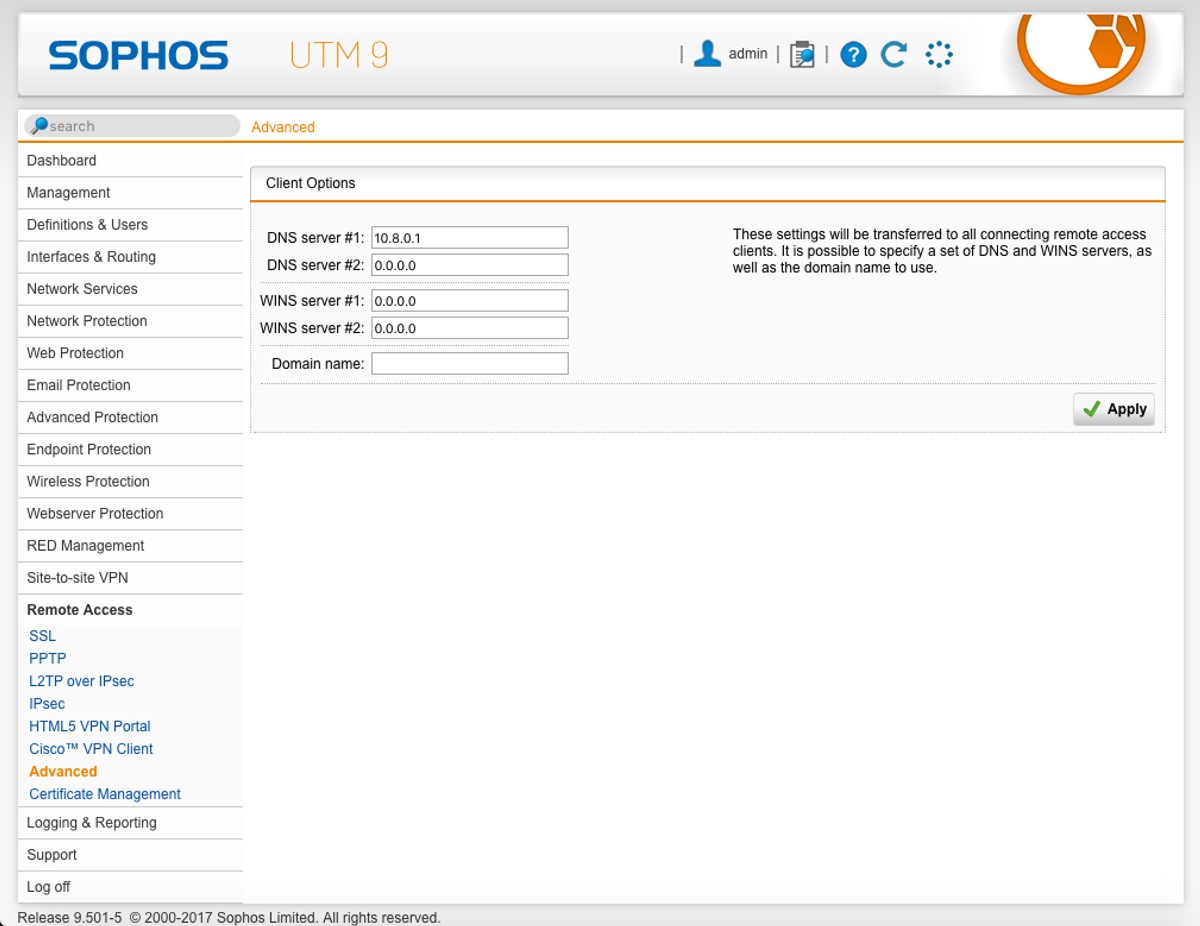

Para garantizar que los clientes conectados utilicen el servidor para la resolución de DNS:

- Todavía en el

Remote Accesssección de la barra lateral, haga clic enAdvancedsubsección. - Establezca el servidor DNS #1 en 10.8.0.1, que será la dirección IP del servidor OpenVPN.

- Haga clic en

Applycuando termine.

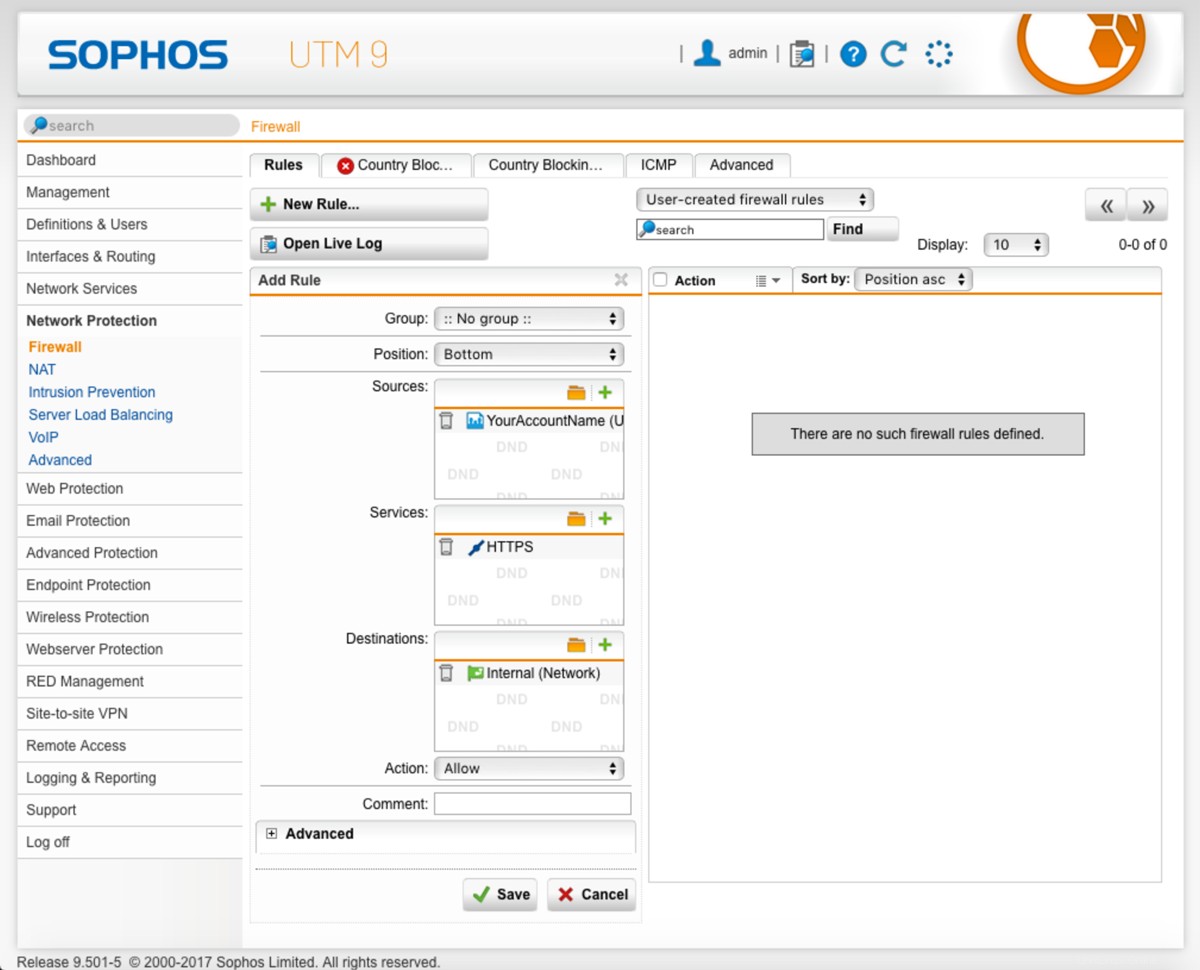

Reglas de cortafuegos

El cortafuegos debe configurarse para permitir el tráfico de nuestra VPN y del Portal de usuario.

- En la barra lateral, haga clic en

Network Protection>Firewall. - En las Reglas pestaña, haga clic en

+ New Rule.... - En las Fuentes cuadro, haga clic en el icono de la carpeta.

- Arrastre desde la barra lateral cualquier usuario que hayamos creado anteriormente y que deseemos que pueda acceder al Portal de usuario.

- Haga clic en el icono de la carpeta en Servicios caja.

- Arrastre

HTTPSpara permitir que los usuarios accedan al Portal de Usuario a través de HTTPS. - Haga clic en el icono de la carpeta en Destinos caja.

- Arrastre en

Internal (Network)para permitir que los usuarios accedan al Portal de Usuario a través de la red local. - Salga de la Acción como

Allow. - Haga clic en

Savecuando termine.

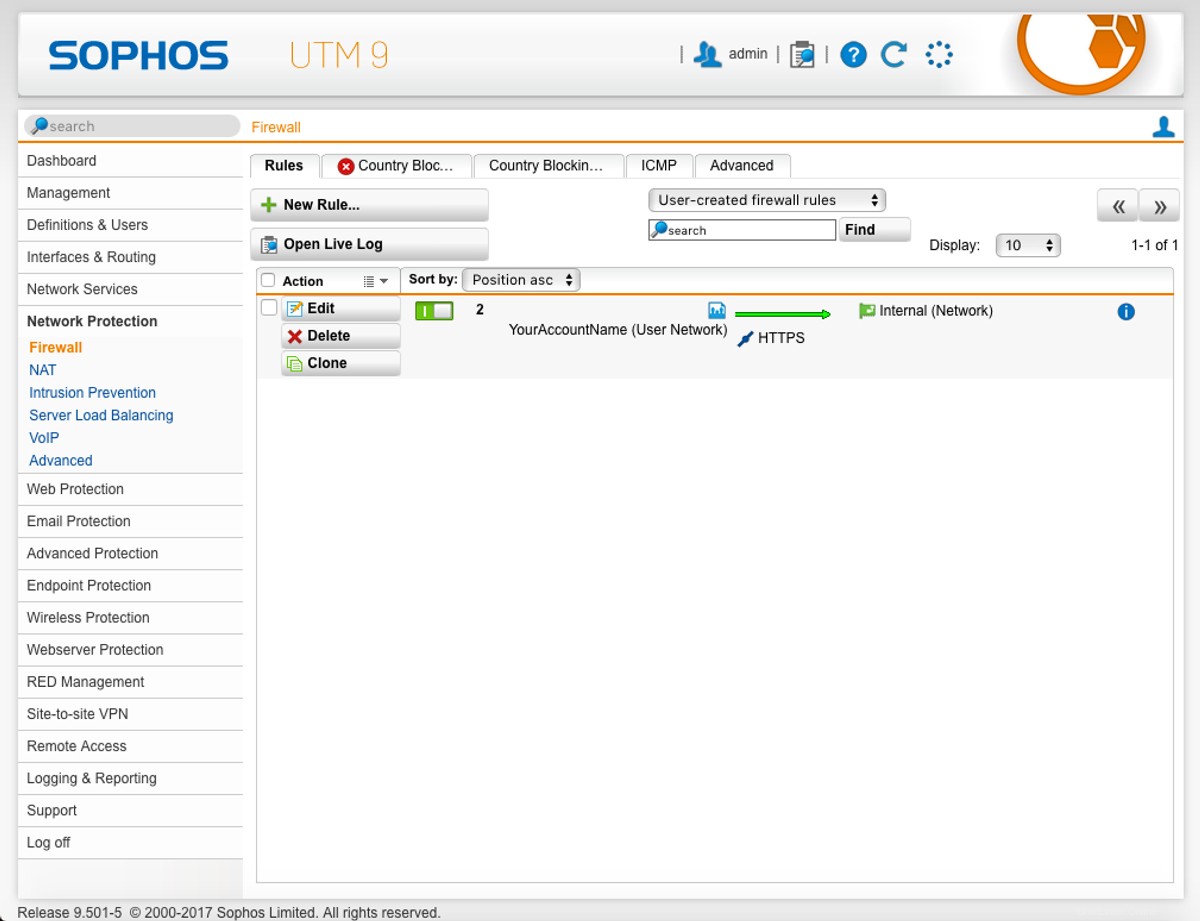

Ahora habilite esta regla haciendo clic en el pequeño icono gris del interruptor de encendido junto a nuestra nueva regla. Debería cambiar a verde para indicar que ahora se aplica la regla de firewall.

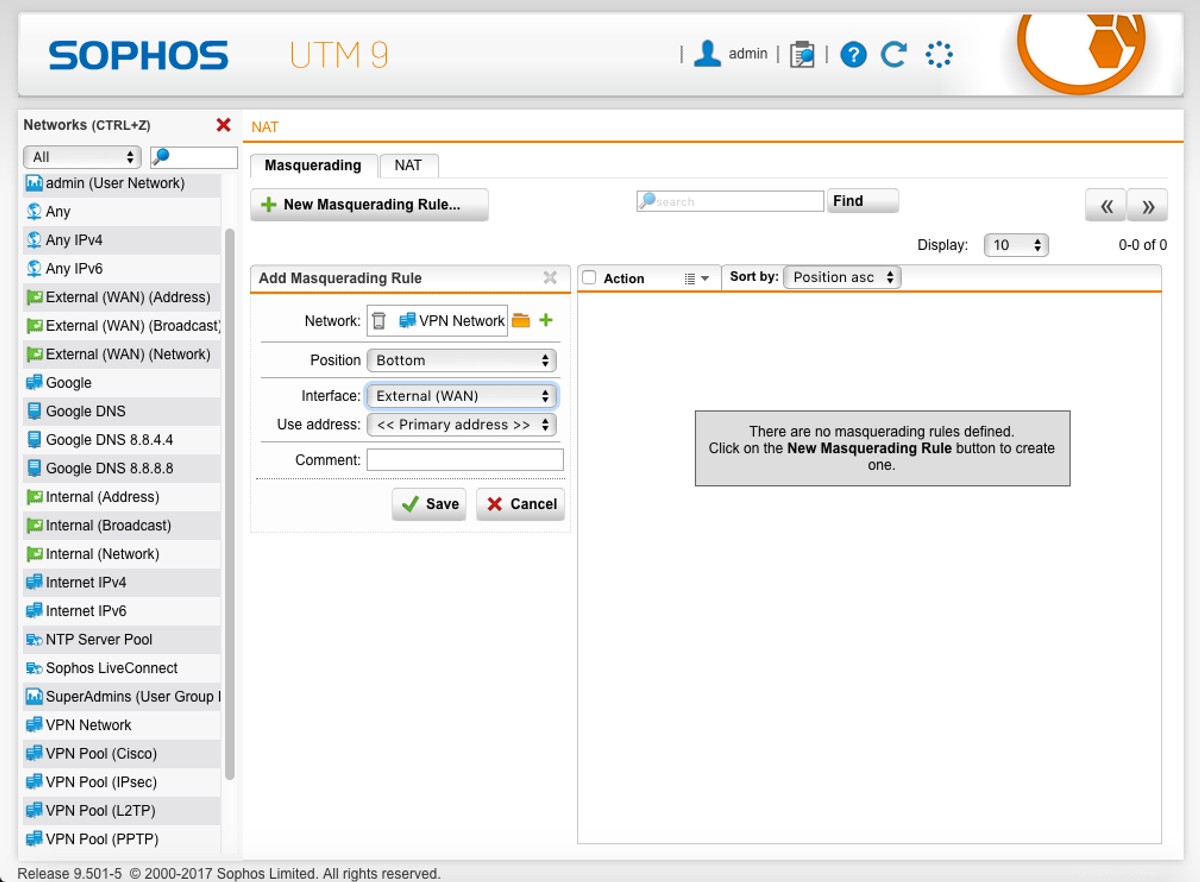

A continuación, debemos crear una regla de enmascaramiento, de modo que podamos pasar el tráfico a través de la VPN y hacia la interfaz de red externa.

- Todavía en la

Network Protectionsección de la barra lateral, haga clic enNATsubsección. - En el Enmascaramiento pestaña, haga clic en

+ New Masquerading Rule.... - Haga clic en el icono de la carpeta junto a la entrada Red.

- Haga clic y arrastre en la red VPN que creamos anteriormente.

- Cambie la entrada de la interfaz a

External (WAN). - Deje la entrada Usar dirección como

<< Primary address >>. - Cuando haya terminado, haga clic en

Savepara crear la regla.

- Para activar la regla, haga clic en el botón atenuado junto a la regla para que cambie a verde.

Configuración del cliente

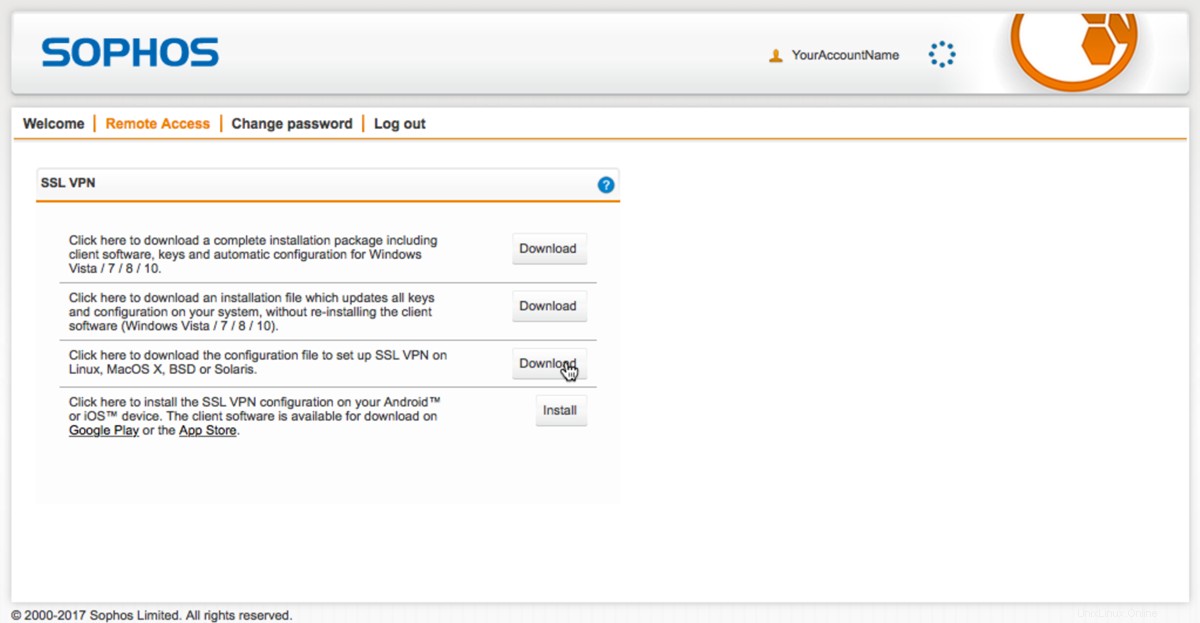

Para conectarnos a nuestro servidor OpenVPN, necesitamos descargar la configuración del cliente para nuestro usuario. En la máquina cliente:

- Abra un navegador y vaya a

https://your-server-ip. - Introduzca el nombre de usuario y la contraseña del usuario e inicie sesión.

- Haga clic en Acceso remoto pestaña.

- Haga clic en

Downloadjunto a "Haga clic aquí para descargar el archivo de configuración para configurar SSL VPN en Linux, MacOS X, BSD o Solaris". - Debería descargar un archivo llamado "[email protected]".

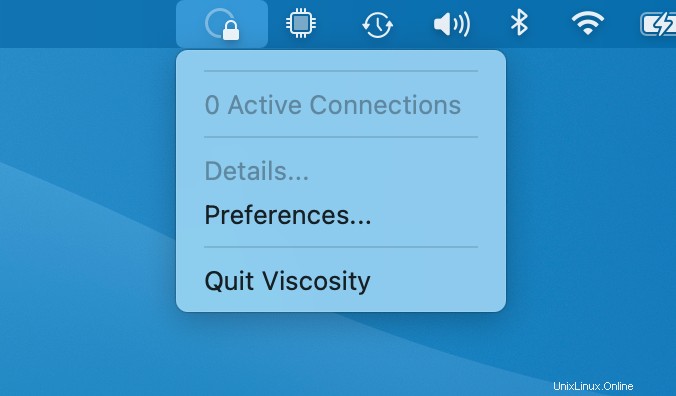

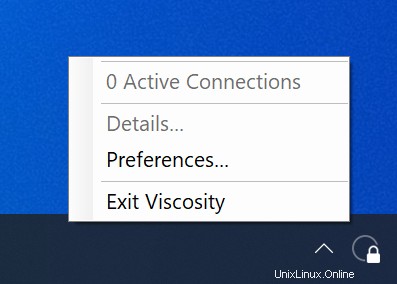

Configuración de la viscosidad

Si aún no tiene Viscosity ejecutándose, inicie Viscosity ahora. En la versión Mac verá aparecer el icono Viscosidad en la barra de menú. En la versión de Windows verá aparecer el icono de Viscosidad en la bandeja del sistema.

Haga clic en el ícono de Viscosidad en la barra de menú (Windows :bandeja del sistema) y seleccione 'Preferencias...':

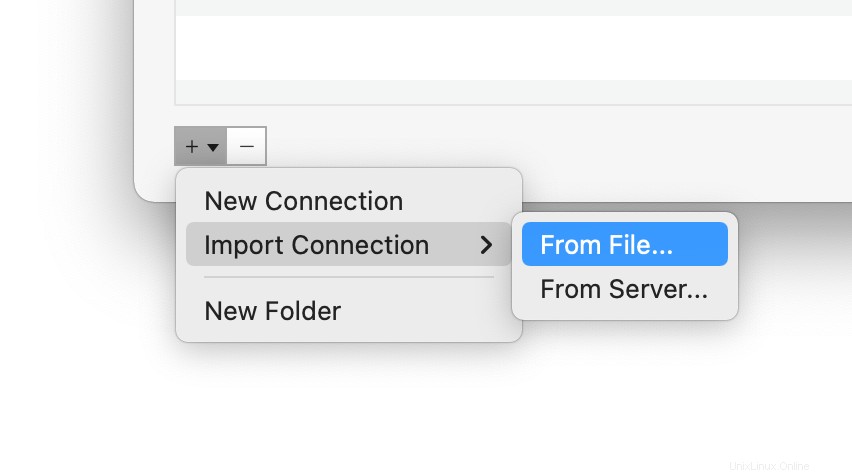

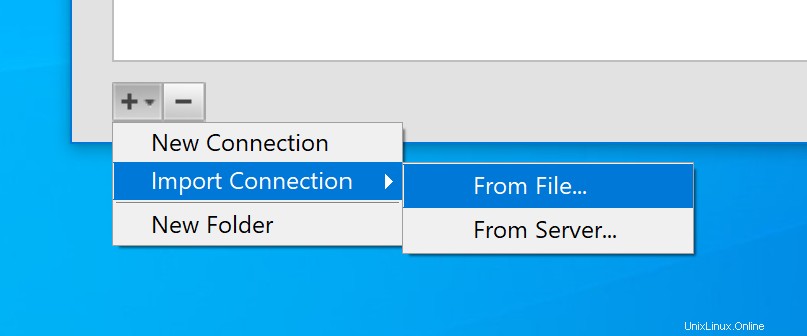

Esto le muestra la lista de conexiones VPN disponibles. Asumimos que recientemente instaló Viscosity, por lo que esta lista está vacía. Haga clic en el botón '+' y seleccione Import Connection> From File... :

Navegue hasta la ubicación del archivo "[email protected]" y ábralo. Verá un mensaje emergente para indicar que la conexión se ha importado.

(Opcional) Permitir el acceso a Internet

De manera predeterminada, la conexión VPN permitirá el acceso al servidor de archivos y otras computadoras en la red doméstica/de oficina (LAN). Sin embargo, si también desea que todo el tráfico de Internet se envíe a través de la conexión VPN, es necesario realizar una edición final en la conexión:

- Haga doble clic en su conexión en la ventana de preferencias de viscosidad para abrir el editor de conexiones

- Haga clic en Redes pestaña.

- Haga clic en el menú desplegable "Todo el tráfico" y seleccione la opción "Enviar todo el tráfico a través de una conexión VPN". No es necesario ingresar una puerta de enlace predeterminada.

- Haga clic en

Savebotón.

Conectando y usando su conexión VPN

Ahora está listo para conectarse. Haga clic en el ícono Viscosity en la barra de menú de macOS o en la bandeja del sistema de Windows para abrir el menú Viscosity, seleccione la conexión que importó y Viscosity se conectará.

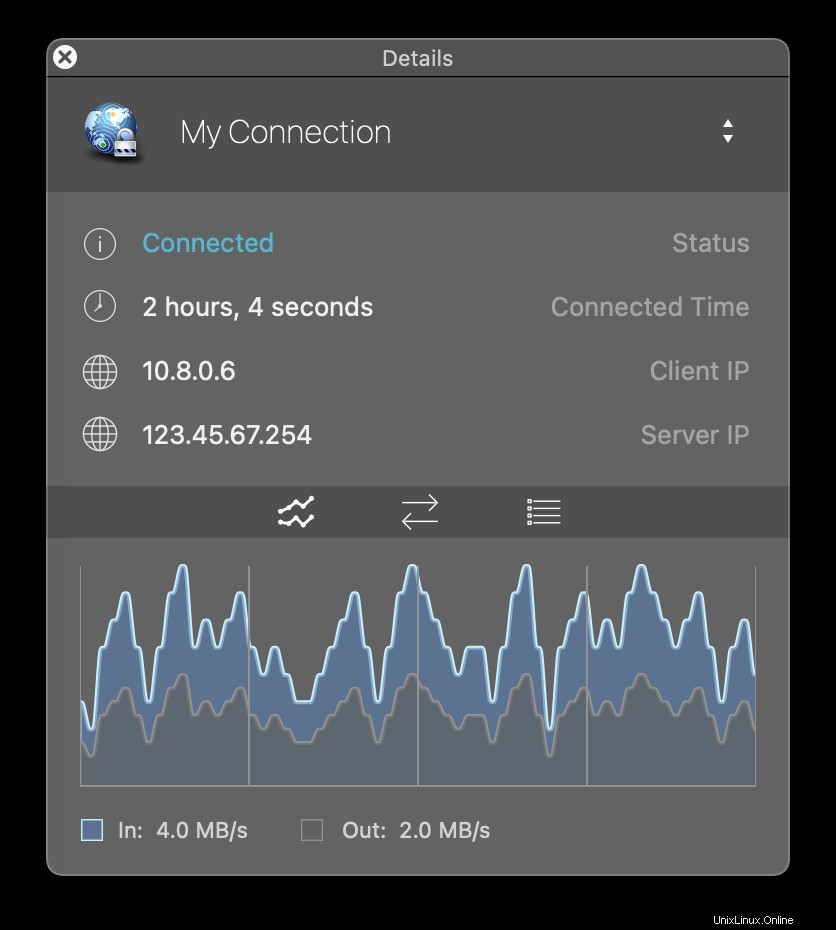

Para verificar que la VPN esté funcionando, puede abrir la ventana Detalles desde el menú Viscosidad. Esto le permitirá ver los detalles de la conexión, el tráfico y el registro de OpenVPN.

Eso es todo, ha configurado su propio servidor OpenVPN. ¡Felicitaciones, ahora puede disfrutar de los beneficios de operar su propio servidor OpenVPN!