Hoy le mostraremos cómo averiguar qué son los puertos de cPanel y cómo configurar su Firewall para permitir el funcionamiento normal de todos los servicios web basados en su panel de control.

Estos puertos del sistema se utilizan para muchas áreas importantes de sus servicios de alojamiento web, como correo electrónico, con nombre, MySQL y HTTP, entre otros.

En esta mini base de conocimientos que forma parte de nuestra publicación principal de artículos de alojamiento de cPanel, también aprenderá a configurar sus puertos de correo electrónico de cPanel, así como los puertos generales de cPanel en servidores RHEL, CentOS y CloudLinux que ejecutan CSF y APF Firewall. Comencemos con las cosas divertidas enumerando los puertos abiertos predeterminados de cpanel.

Lista de puertos de cPanel

La instalación de cPanel (panel de control) y WHM (administrador de host web) viene con muchos servicios instalados de forma predeterminada. Depende de usted, el administrador del sistema o la empresa de alojamiento web revisar y desinstalar todo el software que no usará, ya que más servicios activos significan más recursos del sistema destinados a esos servicios y más servicios para ser explotados a través de ataques.

| Puerto | Servicio |

|---|---|

| 20 | Puerto FTP alternativo y protocolo de transferencia |

| 21 | FTP (protocolo de transferencia de archivos) |

| 22 | Puerto SSH (Secure Shell) |

| 25 | SMTP |

| 26 | Puerto alternativo SMTP |

| 37 | daemon de rdate |

| 43 | servidor whois |

| 53 | servidor DNS BIND |

| 80 | servidor http |

| 110 | POP3 damon |

| 113 | identificación |

| 143 | Puerto de correo electrónico IMAP |

| 443 | https (http sobre SSL para certificados SSL) |

| 465 | SMTP, puerto seguro SSL/TLS |

| 579 | herramienta de seguridad cPHulk |

| 783 | Demonio SpamAssassin™ |

| 873 | demonio rsync |

| 993 | IMAP sobre SSL |

| 995 | POP3 sobre SSL |

| 2077 | Servicio WebDAV |

| 2078 | Servicio WebDAV sobre SSL |

| 2079 | CalDAV y CardDAV |

| 2080 | CalDAV y CardDAV sobre SSL |

| 2082 | puerto de inicio de sesión de cPanel |

| 2083 | inicio de sesión en cPanel a través de SSL |

| 2086 | Inicio de sesión en WHM (administrador de alojamiento web) |

| 2087 | Inicio de sesión WHM sobre SSL |

| 2089 | Comprobación de licencia de cPanel |

| 2095 | Correo web |

| 2096 | Correo web sobre SSL |

| 3306 | MySQL |

Configuración del cortafuegos

Revise estos pasos cuidadosamente para evitar quedarse fuera de su servidor, asegúrese de incluir en la lista blanca su IP de conexión a Internet pública antes de aplicar las reglas definitivas del firewall. Nunca cierre su terminal de Linux (línea de comando) y siempre mantenga abierto su acceso de shell a su servidor mientras configura y prueba la configuración de su firewall.

Este firewall solo se puede configurar si tiene acceso directo a la raíz en un servidor dedicado o vps en la nube como su entorno de alojamiento... en planes de alojamiento compartido y de revendedor como alojamiento de joomla, alojamiento web de wordpress, alojamiento de magento, etc. probablemente no será útil ya que no lo son 't ofrecer acceso de root a su servidor.

ConfigServer ha creado un gran firewall llamado CSF, proporciona una interfaz de administración de firewall WHM y shell totalmente personalizable, que le permite editar, reiniciar, detener e iniciar sus reglas de iptables fácilmente. Pero para ser honesto, es más que un simple firewall de iptables, es un firewall de inspección completa de paquetes, un sistema de detección de intrusos y también una aplicación de seguridad del servidor Linux.

Instalar el cortafuegos CSF

wget https://download.configserver.com/csf.tgz tar -xzf csf.tgz cd csf & ./install.cpanel.sh

Mover a WHM>> Complementos>> ConfigServer &Firewall

Muy importante, para probar la configuración de su firewall, debe mantener TESTING ="1", de esta manera, si se bloquea desde su propio servidor, puede iniciar sesión nuevamente dentro de unos minutos después de que el CSF cron borre las reglas de ipables, esto es en caso de que no hayas configurado correctamente los puertos en el cortafuegos.

# Testing flag - enables a CRON job that clears iptables incase of # configuration problems when you start csf. This should be enabled until you # are sure that the firewall works - i.e. incase you get locked out of your # server! Then do remember to set it to 0 and restart csf when you're sure # everything is OK. Stopping csf will remove the line from /etc/crontab # # lfd will not start while this is enabled TESTING = "1"

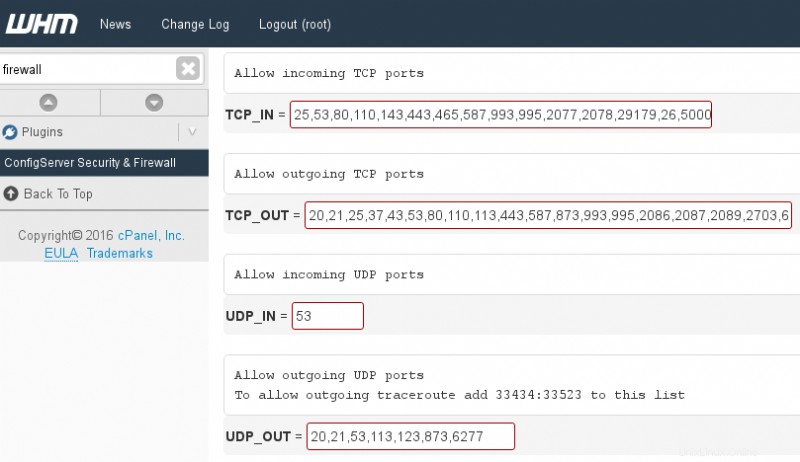

Las variables del puerto son como se ven a continuación:

# Allow incoming TCP ports TCP_IN = "22,25,26,53,80,110,143,443,465,587,993,995,2077,2078" # Allow outgoing TCP ports TCP_OUT = "20,21,22,25,26,37,43,53,80,110,113,443,587,873,993,995,2086,2087,2089,2703" # Allow incoming UDP ports UDP_IN = "53" # Allow outgoing UDP ports # To allow outgoing traceroute add 33434:33523 to this list UDP_OUT = "20,21,53,113,873,6277"

Esta es una configuración básica de firewall de puerto cPanel, debe explorar la documentación de CSF para configurar su firewall correctamente, ya que implica muchas más opciones para proteger y fortalecer los puertos de su servidor, así como las conexiones entrantes y salientes. También puede consultar nuestra guía completa de instalación de CSF Firewall para servidores cPanel, en caso de que tenga alguna duda sobre cómo abrir un puerto en CSF.

Configuración de puertos en el cortafuegos APF

APF Firewall es otra alternativa a CSF Firewall, existe incluso antes de CSF y es un servicio de front-end para el firewall netfilter/iptables. Al igual que CSF, no es solo una solución de administración de firewall, sino también una suite de seguridad para servidores.

Instalar cortafuegos APF

wget http://www.rfxn.com/downloads/apf-current.tar.gz tar -xvpzf apf-current.tar.gz cd apf-* sh ./install.sh

Ahora que su APF Firewall está instalado, configurémoslo.

nano -w /etc/apf/conf.apf

Busque la variable 'DEVEL_MODE' y asegúrese de que esté configurada en 1 hasta que esté satisfecho con la configuración de su firewall.

# !!! Do not leave set to (1) !!! # When set to enabled; 5 minute cronjob is set to stop the firewall. Set # this off (0) when firewall is determined to be operating as desired. DEVEL_MODE="1"

Ahora configuremos los puertos necesarios en las variables TCP y UDP:

# Configure inbound (ingress) accepted services. This is an optional # feature; services and customized entries may be made directly to an ip's # virtual net file located in the vnet/ directory. Format is comma separated # and underscore separator for ranges. # # Common inbound (ingress) TCP ports IG_TCP_CPORTS="22,25,26,53,80,110,143,443,465,587,993,995,2077,2078" # Common inbound (ingress) UDP ports IG_UDP_CPORTS="53" # Outbound (egress) filtering EGF="1" # Common outbound (egress) TCP ports EG_TCP_CPORTS="20,21,22,25,26,37,43,53,80,110,113,443,587,873,993,995,2086,2087,2089,2703" # Common outbound (egress) UDP ports EG_UDP_CPORTS="20,21,53,113,873,6277"

Una vez que esté listo, reinicie APF para aplicar los cambios:

service apf restart

Esta es solo una configuración básica del firewall de APF, debe leer la documentación de APF y revisar cuidadosamente y reconfigurar su firewall de iptables para que coincida con sus propias necesidades.

Conclusión

Como hemos visto en esta publicación, los firewalls CSF y APF ofrecen una solución sólida para las reglas de iptables y la administración de seguridad del servidor; sin embargo, siempre recomendamos CSF como primera solución, ya que se actualiza con más frecuencia que APF Firewall, y es un firewall construido para la plataforma cPanel.

Lectura adicional:

- Cómo comprobar si los puertos están abiertos en cPanel