La popularidad de Suricata es el resultado de que es un motor de detección de amenazas independiente y de código abierto, lo cual es un salvavidas para los administradores de red que buscan una forma fluida y eficiente de examinar y administrar los problemas de tráfico de red. Algunos de los atributos funcionales de Suricata incluyen la activación de alertas, la generación de eventos de registro y la gestión del tráfico entrante comprometido.

Suricata es capaz de neutralizar los ataques de red más sofisticados mediante la combinación de cuatro funciones críticas de red:

- Procesamiento PCAP

- Supervisión de la seguridad de la red (NSM)

- Detección de intrusos (IDS)

- Prevención de intrusiones (IPS)

Desde Suricata utiliza firmas definidas por el usuario y creadas por la comunidad, su implementación en un host de puerta de enlace de red no es tan complicada como podría parecer. Una vez implementado, el tráfico de red entrante y saliente de otros sistemas se puede escanear fácilmente. Si prefieres tener Suricata ejecutar en su máquina local/individual, también puede usarlo para escanear y administrar el tráfico de red entrante y saliente.

Esta guía de artículos nos llevará a través de la instalación y configuración básica de Suricata en un RHEL , Cent OS , Rocky Linux y AlmaLinux sistema. A partir de ahí, debería poder tener una idea de cómo usarlo.

Las especificaciones de máquina recomendadas para esta guía de artículos son 4/8 GB de RAM. y al menos 2 CPU si tiene la intención de utilizar Suricata en un entorno de producción. Se debe a que Suricata necesita más recursos para administrar el tráfico de red pesado asociado con los entornos de producción. En una máquina local, 2 CPU y 4 GB de RAM son ideales.

Instalar Suricata en RHEL 8

Primero, actualice su sistema y luego instale el CodeReady repositorio.

$ sudo yum update $ sudo subscription-manager repos --enable codeready-builder-for-rhel-8-x86_64-rpms

Una vez que CodeReady el repositorio está habilitado, debe instalar varios paquetes que deben realizarse antes de que podamos descargar e instalar Suricata .

$ sudo yum install diffutils file-devel gcc jansson-devel make nss-devel libyaml-devel libcap-ng-devel libpcap-devel pcre-devel python3 python3-pyyaml rust-toolset zlib-devel

A continuación, puede utilizar wget o curl comando para descargar el último número de versión de Suricata desde su página de inicio.

$ wget https://www.openinfosecfoundation.org/download/suricata-6.0.4.tar.gz OR $ curl -OL https://www.openinfosecfoundation.org/download/suricata-6.0.4.tar.gz

Ahora que ha descargado una copia de Suricata y dado que ya está archivado, primero debemos extraerlo, navegar a su directorio principal, compilarlo y luego instalarlo.

$ tar xvf suricata-6.0.4.tar.gz $ cd suricata-6.0.4 $ sudo ./configure --sysconfdir=/etc --localstatedir=/var $ sudo make $ sudo make install $ sudo make install-conf

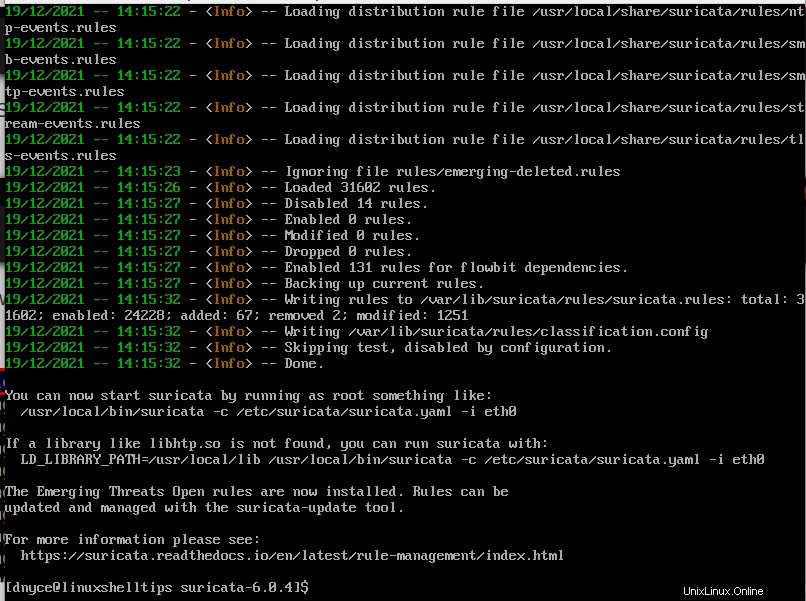

Dado que el archivo MAKE de Suricata viene con una opción de instalación para IDS conjuntos de reglas, podemos instalarlos con el siguiente comando.

$ sudo make-install rules

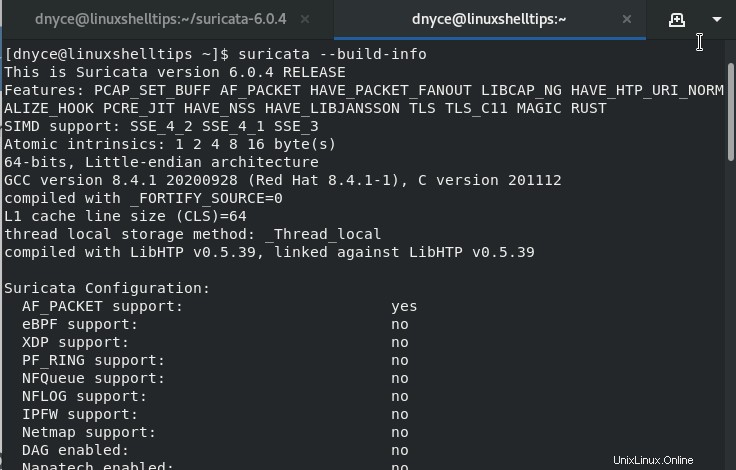

Verifique la información de la versión de la instalación de Suricata.

$ suricata --build-info

Configurar Suricata en RHEL 8

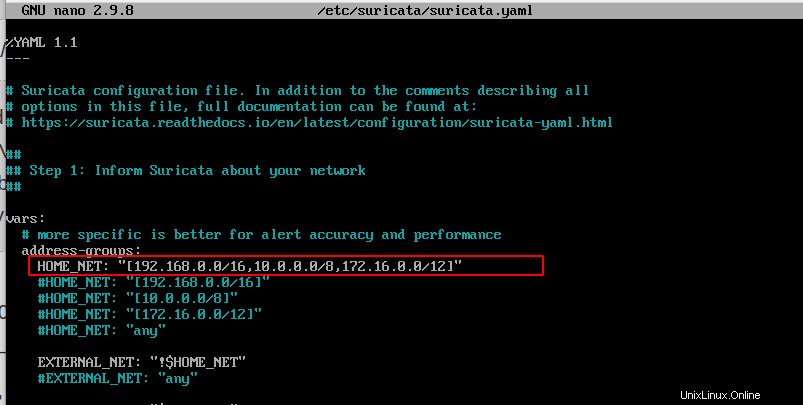

Abra el archivo de configuración de Suricata /etc/suricata/suricata.yaml .

$ sudo nano /etc/suricata/suricata.yaml

Debajo de las vars :sección, tenemos HOME_NET que apunta a direcciones IP de red que necesitan una inspección. Puede editar esta sección con sus valores de IP de red preferidos.

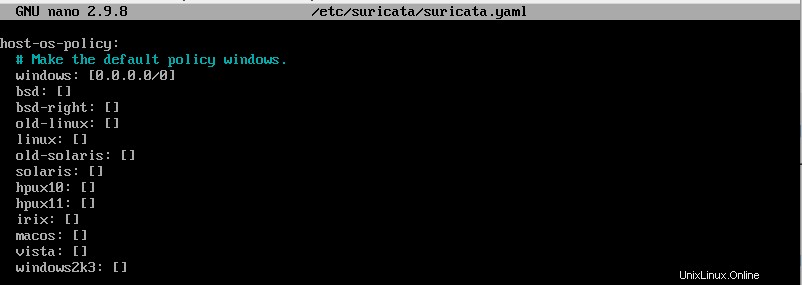

Otra sección del archivo que vale la pena mencionar es la host-os-policy :

Puede editar esta sección con las respectivas direcciones IP basadas en el sistema operativo para mejorar el mecanismo de defensa de Suricata contra ataques de explotación bien conocidos.

Prueba de detección de intrusos de Suricata

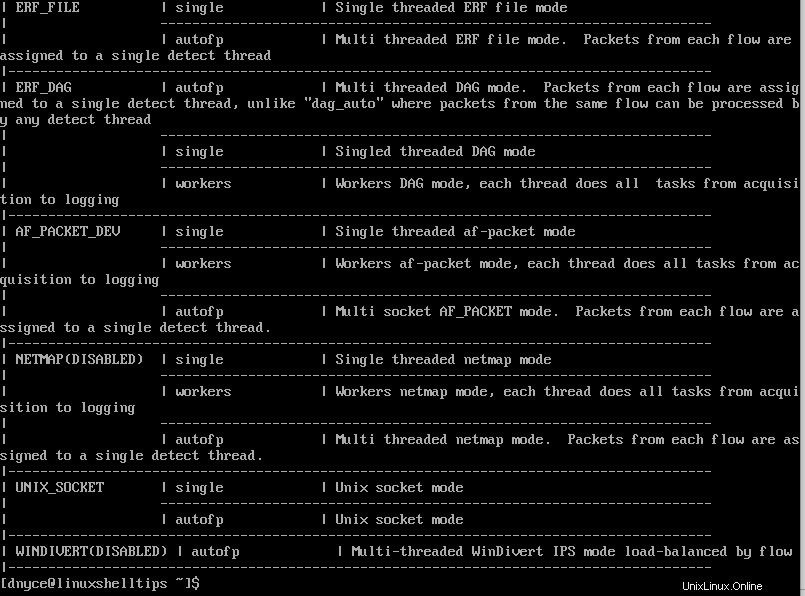

Para determinar la cantidad de modos de ejecución admitidos por Suricata, ejecute el comando:

$ sudo /usr/local/bin/suricata --list-runmodes

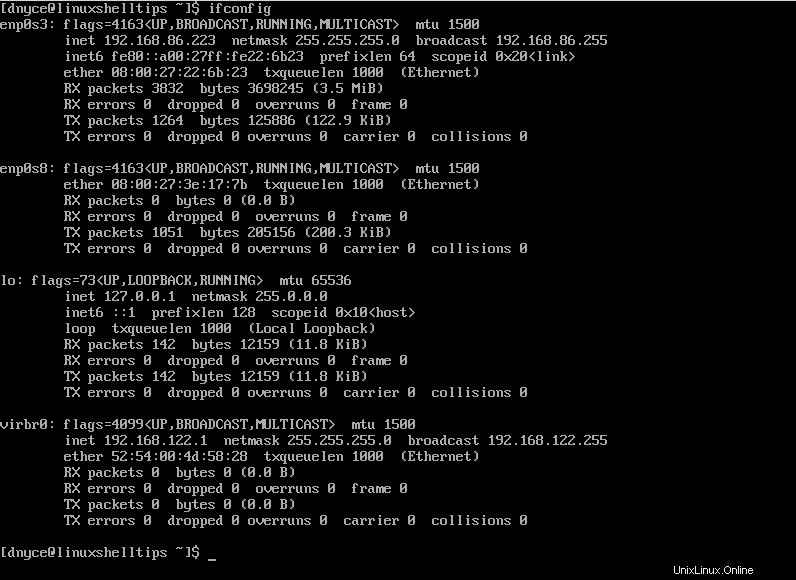

Ver Suricata en acción, primero, tenga en cuenta la interfaz de red que le interesa:

$ ifconfig

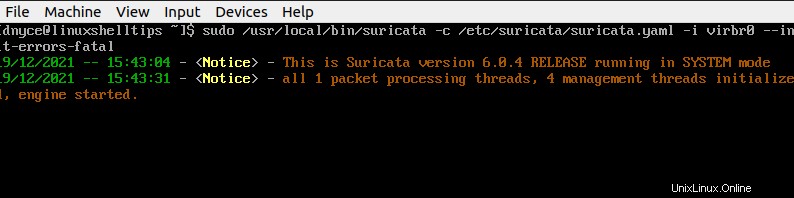

Por ejemplo, para evaluar la interfaz de red virbr0 según la captura de pantalla anterior, ejecute el comando:

$ sudo /usr/local/bin/suricata -c /etc/suricata/suricata.yaml -i virbr0 --init-errors-fatal

Para interfaz enp0s3 , la salida será:

$ sudo /usr/local/bin/suricata -c /etc/suricata/suricata.yaml -i enp0s3 --init-errors-fatal

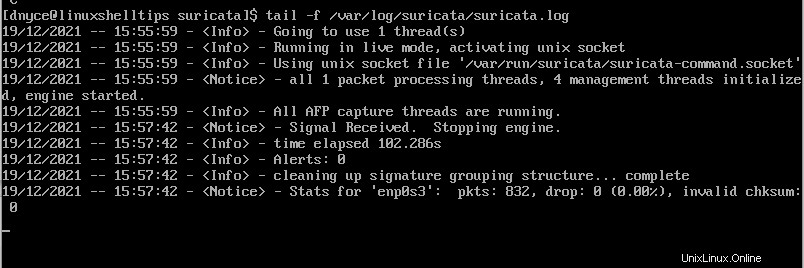

El directorio /var/log/suricata contiene los registros de detección de Suricata.

$ tail -f /var/log/suricata/suricata.log

Personalizando Suricata ampliará su cobertura de detección y rendimiento. Encontrará más información sobre el uso de Suricata en su página de manual.

$ man suricata

Su wiki en línea también proporciona una perspectiva más amplia sobre su uso.