Clam AV es un conjunto de herramientas de software antivirus de código abierto que se utiliza para escanear archivos en busca de virus. Se usa comúnmente para escanear correos electrónicos en puertas de enlace de correo. ClamAV es un software completamente gratuito.

ClamAV proporciona herramientas integradas:un escáner de línea de comandos, un actualizador de base de datos, una interfaz milter para Sendmail, soporte integrado para casi todos los formatos de archivo de correo, formatos de archivo, formato de documento popular y más.

En este tutorial, aprendemos cómo instalar y usar ClamAV en Ubuntu 20.04

Componentes ClamAV

Los componentes de ClamAV constan de:

clamd (clamav-daemon):este demonio es el principal responsable de cargar la base de datos de virus en la memoria cuando se inicia el análisis.

freshclam (clamav-freshclam):este demonio se utiliza para actualizar, descargar e instalar la base de datos de firmas de virus.

clamdscan - Herramienta para escanear archivos y directorios en busca de virus.

clamonacc:este demonio proporciona la funcionalidad de análisis en acceso para ClamAV

Instalar ClamAV en Ubuntu

ClamAV está disponible en el repositorio de Ubuntu. Simplemente puede instalar ClamAV usando el comando apt.

Primero, actualice el sistema Ubuntu.

$ sudo apt updateInstale ClamAV en Ubuntu:

$ sudo apt install clamav clamav-daemon -yVerifique la instalación comprobando la versión de ClamAV, escriba:

$ clamscan --VSalida:

ClamAV 0.103.2/26233/Thu Jul 15 07:31:54 2021De manera predeterminada, el servicio clamav-freshclam estará habilitado y ejecutándose.

$ sudo systemctl status clamav-freshclamAl iniciar clamav-freshclam, actualiza automáticamente la base de datos de virus a /var/lib/clamav. Si no se inicia, ejecute el siguiente comando para iniciar clamav-freshclam.

$ sudo systemctl start clamav-freshclamDescargar y actualizar la base de datos de firmas de ClamAV

Después de la instalación y verificación de ClamAV, deberá actualizar la base de datos de firmas de ClamAV para virus. El comando freshclam se utiliza para descargar y actualizar las bases de datos oficiales de firmas de virus de ClamAV.

$ sudo systemctl stop clamav-freshclam

$ sudo freshclamSi obtiene el siguiente resultado, la base de datos se actualiza:

Tue Jul 13 04:15:19 2021 -> ClamAV update process started at Tue Jul 13 04:15:19 2021Tue Jul 13 04:15:19 2021 -> daily.cvd database is up to date (version: 25930, sigs: 4317819, f-level: 63, builder: raynman)Tue Jul 13 04:15:19 2021 -> main.cvd database is up to date (version: 59, sigs: 4564902, f-level: 60, builder: sigmgr)Tue Jul 13 04:15:19 2021 -> bytecode.cvd database is up to date (version: 331, sigs: 94, f-level: 63, builder: anvilleg)

Por defecto, la base de datos de firmas de ClamAV se actualiza automáticamente cada hora, este comportamiento se puede cambiar en el archivo de configuración de freshclam /etc/clamav/freshclam.conf.

ClamAV utiliza tres archivos de definiciones de virus, como main.cvd, daily.cvd y bytecode.cvd, y se guardan en el directorio /var/lib/clamav.

$ sudo systemctl start clamav-freshclamEl resultado del comando anterior indicará si las firmas de virus están actualizadas.

Salida:

● clamav-freshclam.service - ClamAV virus database updater

Loaded: loaded (/lib/systemd/system/clamav-freshclam.service; enabled; vendor preset: enabled)

Active: active (running) since Fri 2021-07-16 01:41:20 UTC; 41s ago

Docs: man:freshclam(1)

man:freshclam.conf(5)

https://www.clamav.net/documents

Main PID: 65112 (freshclam)

Tasks: 1 (limit: 1073)

Memory: 2.0M

CGroup: /system.slice/clamav-freshclam.service

└─65112 /usr/bin/freshclam -d --foreground=true

Jul 16 01:41:20 li1129-224 systemd[1]: Started ClamAV virus database updater.

Jul 16 01:41:20 li1129-224 freshclam[65112]: WARNING: Ignoring deprecated option SafeBrowsing at /etc/clamav/freshclam.conf:22

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ClamAV update process started at Fri Jul 16 01:41:20 2021

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ^Your ClamAV installation is OUTDATED!

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> ^Local version: 0.103.2 Recommended version: 0.103.3

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> DON'T PANIC! Read https://www.clamav.net/documents/upgrading-clamav

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> daily.cld database is up-to-date (version: 26233, sigs: 1961297, f-level: 90, builder: raynman)

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> main.cld database is up-to-date (version: 61, sigs: 6607162, f-level: 90, builder: sigmgr)

Jul 16 01:41:20 li1129-224 freshclam[65112]: Fri Jul 16 01:41:20 2021 -> bytecode.cvd database is up-to-date (version: 333, sigs: 92, f-level: 63, builder: awillia2)Para una instalación nueva, se recomienda iniciar clamav daemon después de instalar los archivos ClamAV Virus Database (.cvd). Ahora inicie el servicio clamav-daemon para cargar las definiciones de la base de datos en la memoria.

sudo systemctl start clamav-daemonPara verificar clamd, verifique los registros de ClamAV en /var/log/clamav/clamav.log

tail /var/log/clamav/clamav.log

Salida:

Thu Jul 15 04:23:41 2021 -> Portable Executable support enabled.

Thu Jul 15 04:23:41 2021 -> ELF support enabled.

Thu Jul 15 04:23:41 2021 -> Mail files support enabled.

Thu Jul 15 04:23:41 2021 -> OLE2 support enabled.

Thu Jul 15 04:23:41 2021 -> PDF support enabled.

Thu Jul 15 04:23:41 2021 -> SWF support enabled.

Thu Jul 15 04:23:41 2021 -> HTML support enabled.

Thu Jul 15 04:23:41 2021 -> XMLDOCS support enabled.

Thu Jul 15 04:23:41 2021 -> HWP3 support enabled.

Thu Jul 15 04:23:41 2021 -> Self checking every 3600 seconds.Probando ClamAV

Para probar ClamAV, podemos descargar un virus de prueba a /tmp y escanear usando la herramienta clamscan.

$ cd /tmp $ wget http://www.eicar.org/download/eicar.com $ clamscan --infected --remove eicar.com

Salida

/tmp/eicar.com: Eicar-Test-Signature FOUND

/tmp/eicar.com: Removed.

----------- SCAN SUMMARY -----------

Known viruses: 8553243

Engine version: 0.103.2

Scanned directories: 17

Scanned files: 1

Infected files: 1

Data scanned: 0.00 MB

Data read: 0.00 MB (ratio 0.00:1)

Time: 62.005 sec (1 m 2 s)

Start Date: 2021:07:16 02:08:29

End Date: 2021:07:16 02:09:31Cómo utilizar ClamAV

El archivo de configuración de ClamAV se encuentra en /etc/clamav/clamd.conf. El archivo de configuración permite establecer el comportamiento de exploración, el nombre de usuario para clamd daemon (de forma predeterminada, clamav ejecuta el daemon), excluir directorios de la exploración y mucho más.

Los registros de ClamAV se almacenan en /var/log/clamav/, que contiene información sobre cada análisis de virus.

ClamAV viene con muchas herramientas integradas, entre las cuales clamscan es la herramienta importante. Clamscan es un cliente clamd utilizado para escanear archivos.

$ clamscan -r /

$ clamscan -r -i /[path-to-folder]

$ clamscan --infected --remove --recursive /home/ubuntu/Desktop/Estas opciones significan:

- --infected:imprime solo archivos infectados

- --remove:elimina los archivos infectados

- --recursivo:se escanearán todos los directorios y subdirectorios en esa ruta

Salida:

------------ SCAN SUMMARY ------------

Known viruses: 2226383

Engine version: 0.103.2

Scanned directories: 18

Scanned files: 75

Infected files: 0

Data scanned: 15.80 MB

Data read: 5.66MB (ratio 3.09:1)

Time: 15.842 sec (0 m 15 s)La mejor práctica es configurar trabajos cron para ejecutar escaneos de ClamAV en intervalos regulares.

$ sudo clamscan --infected --detect-pua=yes --recursive /var/www/html/pua:posible aplicación no deseada

$ clamscan -r -o /[path-to-folder]

$ clamscan -r /[path-to-folder] | grep FOUND >> /[path-folder]/[file].txt

$ clamscan -r --move=/[path-to-folder] /[path-to-quarantine-folder]Para obtener más información, consulte la página del manual de clamscan o clamscan -h.

Instalar ClamTK en Ubuntu

ClamTK por otro lado, es una interfaz gráfica de usuario para un programa de software ClamAV. Si se siente más cómodo usando la GUI en lugar de la línea de comandos, puede instalar ClamTK con el siguiente comando:

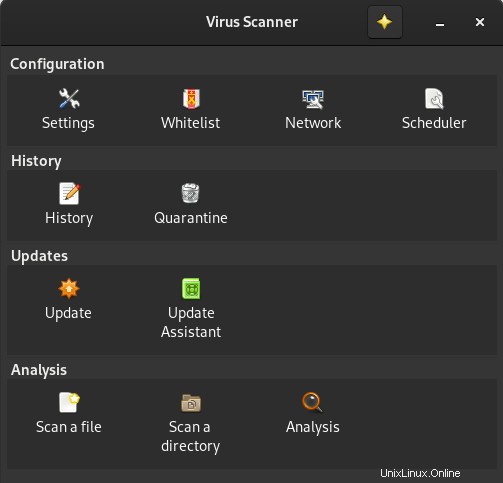

$ sudo apt-get install clamtkDespués de instalar clamTK, ábralo y obtendrá una GUI agradable con todas las opciones, incluidas Configuración, Historial, Actualizaciones, Análisis.

Ahora vaya al grupo Análisis y elija la opción "Escanear un directorio". Luego, se le pedirá que elija el directorio deseado que desea escanear.

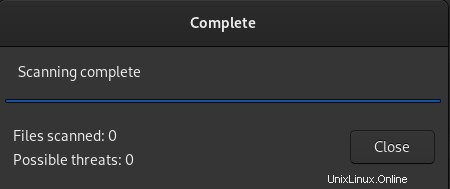

Después de elegir el directorio deseado, ClamTK escaneará ese directorio y mostrará el resultado del escaneo.

En términos de rendimiento entre ClamAV y ClamTK, no hay diferencia entre estas dos herramientas. Puede elegir el que sea más adecuado para usar, y ClamTK es más fácil de usar, especialmente para principiantes.

Conclusión

Es más conocido que los virus no existen en Linux y no pueden ser infectados, pero no es cierto. Los virus, troyanos y malware existen en Linux, pero no son muy comunes. Si desea que su máquina Linux sea más segura, puede instalar y comenzar a usar las herramientas de software ClamAV o ClamTK para proteger el sistema de cosas sospechosas.