En este tutorial, aprenderemos los pasos para instalar y configurar el escáner Nessus en el servidor Ubuntu 20.04 LTS para escanear vulnerabilidades.

Nessus es un escáner de vulnerabilidades modularmente expandible que examina varios sistemas operativos y servidores en busca de una gran cantidad de agujeros de seguridad. Los informes se pueden generar en varios formatos. Nessus usa complementos escritos en el lenguaje de secuencias de comandos NASL. La suite está orientada al cliente-servidor, el motor de escaneo puede operarse desde cualquier sistema remoto con una GUI separada.

Está disponible tanto en versión premium como gratuita, la gratuita tiene una limitación de escaneo de 16 IPs. Por lo tanto, la edición gratuita de Nessus es ideal para uso personal, una pequeña empresa nueva, educadores y personas que comienzan sus carreras en seguridad cibernética.

Sin embargo, para activarlo, se requiere una dirección de correo electrónico válida. Los usuarios profesionales deben adquirir una licencia que cuesta $2990 por 1 año.

Instalar Nessus Scanner en el servidor Ubuntu 20.04 LTS

Los pasos dados aquí serán los mismos para Ubuntu 14.04/18.04/19.10, Kali Linux y Debian Linux también...

1. Descargue el paquete Deb de Nessus Scanner

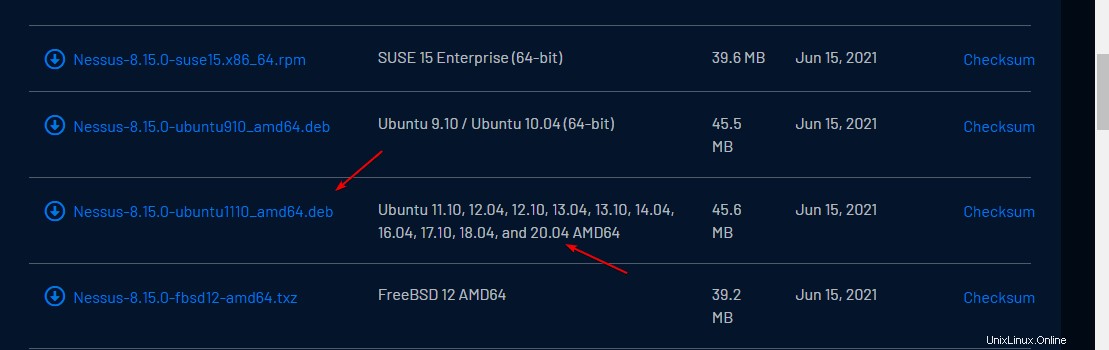

Tenable ofrece el escáner Nessus a través del binario Deb, que el usuario debe descargar de su sitio web oficial para instalarlo. Entonces, visite la página de descarga de Nessus y desplácese para encontrar su sistema operativo Linux y su versión correspondiente.

2. Comando para instalar Nessus en Ubuntu 20.04

Ya hemos descargado el binario de Debian para configurar Nessus en Linux, ahora todo lo que descargamos del navegador va a Descargas carpeta, así que cambia a esa primero.

cd Downloads

Ahora, use el paquete APT para instalar el archivo.

sudo apt install ./Nessus*_amd64.deb

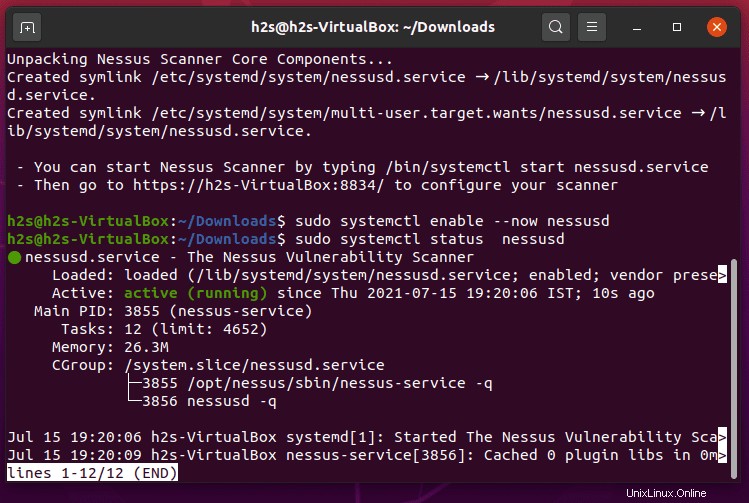

3. Habilitar e iniciar servicios de escáner

Una vez que se complete la instalación, habilitemos su servicio para que se ejecute automáticamente con el arranque de Ubuntu y también comencemos lo mismo para la sesión actual.

sudo systemctl enable --now nessusd

Para comprobar el estado, escriba-

sudo systemctl status nessusd

Para salir- presione Ctrl + C

4. Permitir el puerto de Nessus a través del firewall

Nessus se ejecuta en el número de puerto 8834 , por lo tanto, para acceder a su interfaz web de forma remota utilizando el navegador, debemos abrir este puerto en nuestro firewall Ubuntu 20.04.

sudo ufw allow 8834

5. Acceder a la interfaz web

Ahora, abra un navegador en un sistema que pueda acceder a la dirección IP del servidor donde instaló la instancia del escáner Nessus. Y señale eso junto con un número de puerto.

ejemplo – https://dirección-ip-del-servidor :8834

Reemplazar dirección IP del servidor con la IP real de tu Ubuntu 20.04.

Nota :no use HTTP, de lo contrario tendrá un error:

Bad Request Your browser sent a request that this server could not understand. Reason: You're speaking plain HTTP to an SSL-enabled server port. Instead, please use the HTTPS scheme to access this URL.

Si obtiene un error de certificado SSL, haga clic en Avanzar y continúe de manera insegura.

6. Elija cómo desea implementar Nessus:configuración en Ubuntu 20.04

La página web inicial de Nessus le pedirá que seleccione el producto que desea instalar. Aquí, la primera opción de producto que obtiene es de uso gratuito mientras que el resto se paga pero está disponible con un período de prueba.

Fundamentos de Nessus – La versión gratuita para educadores, estudiantes y aficionados

Nessus Professional – La solución de evaluación de vulnerabilidades estándar de la industria de los profesionales de la seguridad.

Nessus Manager – La solución empresarial para administrar Nessus Agent a escala.

Escáner administrado – Vincule su escáner a otra solución de Tenable, como Tenable.io y Tenable.sc.

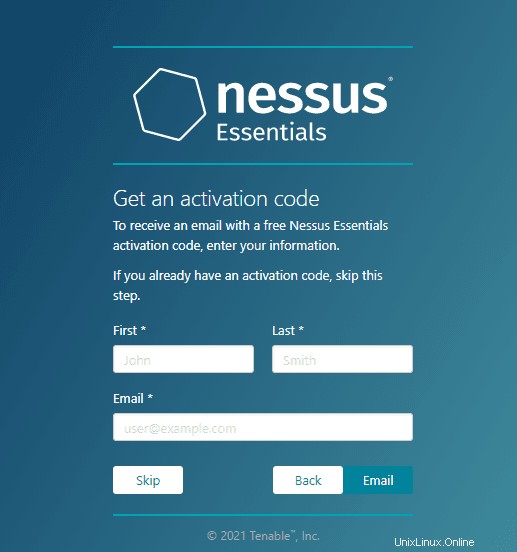

7. Obtener código de activación

Ingrese su dirección de correo electrónico y otros detalles para obtener el código de activación, de modo que podamos activar el producto para usarlo más. La mejor manera de obtener el código es visitar la página de registro, registrarse para obtener una versión profesional o gratuita para obtener una de activación.

Después de eso, haga clic en Omitir y agrega el código que recibiste en tu correo electrónico.

8. Crear Usuario

Cuando el sistema le pida que cree un usuario Nessus Admin, créelo configurando un nombre de usuario y la contraseña correspondiente. Después de eso, tendrá el Nessus funcionando en su sistema.

9. Agregue el comando NessusCLI a la ruta del sistema

De forma predeterminada, para acceder a la línea de comandos de Nessus, debemos definir la ruta completa para la herramienta nessuscli. en la terminal de nuestro sistema Ubuntu 20.04. Para eliminar esto, solo necesitamos agregar su carpeta de herramientas CLI a la ruta de nuestro sistema. Conozca más sobre su línea de comando en la página oficial de Doc.

Ejecute el siguiente comando en la terminal de Ubuntu 20.04:

sudo -i export PATH=$PATH:/opt/nessus/sbin/ source ~/.bashrc

nessuscli help

Salida:

Usage: nessuscli <command> [<options>] Usage: nessuscli <command> help Bug Reporting Commands: bug-report-generator bug-report-generator --quiet [--full] [--scrub] User Commands: rmuser [username] chpasswd [username] adduser [username] lsuser Dump Commands: dump --plugins Link Commands: managed link --key=<key> --cloud or --host=<host> --port=<port> [optional parameters] managed unlink [--force] managed status Fetch Commands: fetch --register <serial> fetch --register-offline <license.file> fetch --check fetch --code-in-use fetch --challenge fetch --security-center fetch --scanner-health-stats Node Commands: node link --key=<key> --host=<host> --port=<port> node unlink node status Fix Commands: fix [--secure] --list fix [--secure] --set <name=value> fix [--secure] --get <name> fix [--secure] --delete <name> fix --show fix --show <name> fix --list-interfaces fix --reset Certificate Commands: import-certs mkcert-client mkcert [-q] Backup Tool: backup --create <backup file filename> backup --restore <backup file path> Analyze Commands: analyze scan <uuid> Software Update Commands: update update --all update --plugins-only update <plugin archive>