El acceso SSH siempre es crítico y es posible que desee encontrar formas de mejorar la seguridad de su acceso SSH. En este artículo, veremos cómo podemos proteger SSH con autenticación simple de dos factores utilizando Google Authenticator. Antes de usarlo, debe integrar el demonio SSH en su servidor con el protocolo de contraseña de un solo uso TOTP de Google Authenticator y otra restricción es que debe tener su teléfono Android con usted todo el tiempo o al menos el tiempo que desea acceso SSH. Este tutorial está escrito para CentOS 7.

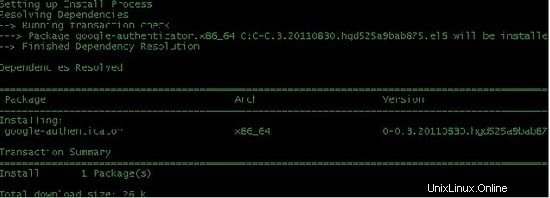

En primer lugar, instalaremos el módulo PAM de Google Authenticator de código abierto ejecutando el siguiente comando en el shell.

yum install google-authenticator

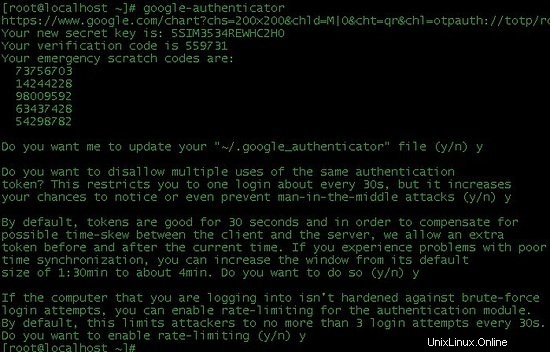

Este comando instalará el autenticador de Google en su servidor Centos 7. El siguiente paso es obtener el código de verificación. Es un comando muy simple para obtener el código de verificación y los códigos de rascar simplemente respondiendo preguntas simples del servidor que le hará. Puede hacer ese paso ejecutando el siguiente comando:

google-authenticator

Obtendrá un resultado como la siguiente captura de pantalla que se muestra para ayudarlo paso a paso, ya que este paso es muy importante y crucial. Anota los códigos de emergencia en un lugar seguro, solo se pueden usar una vez cada uno y están diseñados para usarlos si pierdes tu teléfono.

Ahora descargue la aplicación de autenticación de Google en su teléfono móvil, la aplicación existe para Android y Iphone. Bueno, tengo Android, así que lo descargaré de Google Play Store, donde lo busqué simplemente escribiendo "autenticador de Google".

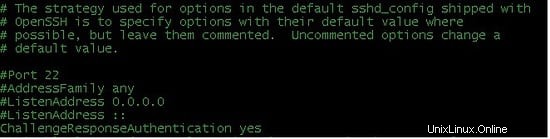

El siguiente paso es cambiar algunos archivos que comenzaremos cambiando primero /etc/pam.d/sshd. Agregue la siguiente línea al final de la línea:

auth required pam_google_authenticator.so

Cambie el siguiente archivo que es /etc/ssh/sshd_config. Agregue la siguiente línea en el archivo y, si ya está colocado, cambie el parámetro a "sí":

ChallengeResponseAuthentication yes

Ahora reinicie el servicio de ssh con el siguiente comando:

service sshd restart

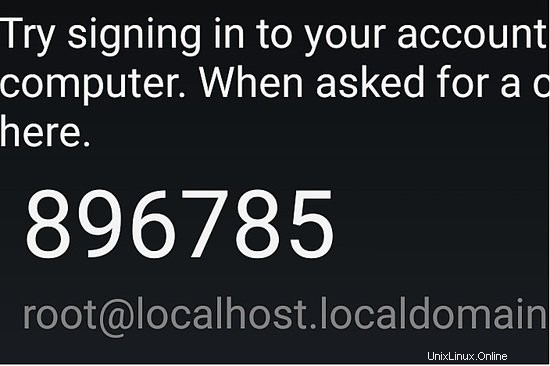

El último paso es probar el servicio conectándose con SSH al servidor para ver si requerirá un código de verificación. Puede ver la siguiente captura de pantalla que muestra el código de verificación que sigue cambiando una y otra vez y debe iniciar sesión con él:

Así que hemos configurado con éxito la autenticación SSH basada en Google Authenticator. Ahora su SSH es seguro y ningún ataque bruto puede invadir su servidor a menos que alguien tenga su código de verificación que también requerirá acceso a su teléfono.

Enlaces

- Cent OS

- Página de Wikipedia sobre Google Authenticator