Lynis es una herramienta de auditoría de seguridad gratuita y de código abierto y se lanzó como un proyecto con licencia GPL y está disponible para sistemas operativos basados en Linux y Unix como MacOS, FreeBSD, NetBSD, OpenBSD y así sucesivamente.

¿Qué exploraremos aquí?

En este tutorial, intentaremos explorar el informe de auditoría de Lynis y aprenderemos a aplicar algunas de las reformas que sugiere. Empecemos ahora con esta guía.

Comprensión de los informes de auditoría de Lynis

El escaneo post lynis nos dejó un enorme resumen de las pruebas realizadas. Para beneficiarse de estos resultados es vital comprenderlos y aplicar acciones complementarias específicas. Primero daremos un breve resumen de algunas secciones de la auditoría y luego pasaremos a las secciones de sugerencias. De esta forma nos haremos una idea de lo que significa cada prueba específica y cómo aplicar las sugerencias.

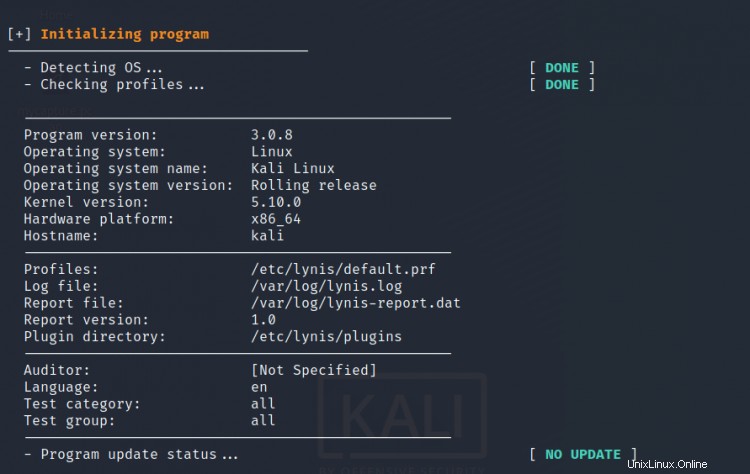

1. Inicializando el programa

En la fase de inicialización, Lynis realiza la operación de verificación básica como detectar el tipo de sistema operativo, la versión del kernel, Arquitectura de la CPU, versión de Lynis instalada, nombre del auditor, comprobación de actualizaciones de Lynis disponibles, etc. En general, esta fase solo proporciona información estática sobre el sistema y el programa.

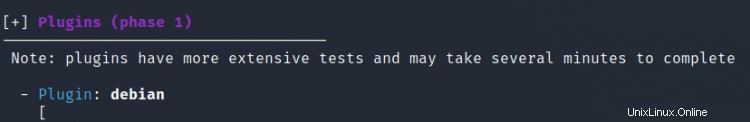

2. Complementos

Lynis proporciona complementos para mejorar aún más el proceso de auditoría. Por ej. el complemento Firewall proporciona servicios específicos de firewall. Estos complementos incluyen una o más pruebas, algunas de las cuales son pagas y están disponibles solo con la edición empresarial de Lynis.

3. Pruebas de Debian

Como se mencionó en la prueba, comprueba las utilidades del sistema necesarias para las pruebas de Debian. Por ej. el escaneo anterior informa que 'libpam-tmpdir' no está instalado. Cuando instalamos este paquete, el mensaje correspondiente cambia de 'No instalado' a 'Instalado y habilitado' como se muestra a continuación:

4. Arranque y Servicios

La sección proporciona información sobre el tipo de administrador de servicios (systemd en este caso), ejecución y arranque servicio habilitado, etc. Lo más importante es que etiqueta los servicios según su nivel de seguridad:Inseguro, Expuesto, Protegido, Medio.

5. Núcleo

Aquí, Lynis realiza una verificación de varios parámetros específicos del kernel, como el nivel de ejecución, la versión y el tipo del kernel, etc.

6. Memoria y Procesos

En esta sección, Lynis verifica el estado de los procesos, es decir, si están muertos o en estado de espera.

Con un patrón similar, Lynis audita varias secciones del sistema, como servicios, software, redes, bases de datos, etc. Describir todos y cada uno de los pasos será una tarea muy larga. En general, genera sugerencias y advertencias para cada sección que audita. La corrección de estas advertencias y la aplicación de sugerencias posteriores nos ayudan a fortalecer aún más nuestros sistemas. Ahora nos centraremos en establecer algunas sugerencias.

Solucionando los problemas...

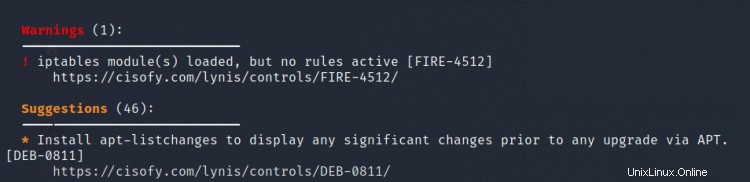

Como se mencionó en la sección anterior, Lynis llena la terminal con los resultados del análisis, también genera un archivo de registro (lynis.log) y un archivo de informe (lynis-report.dat). Probablemente habrá notado que cada advertencia y sugerencia va seguida de una breve descripción y un enlace a la sección "Controles" del sitio web de CISOfy. Por ej. mira la imagen de abajo:

Muestra que hay alrededor de 46 sugerencias y 1 advertencia en total. También muestra la primera sugerencia para instalar el paquete apt-listchanges y debajo hay un enlace a la sección "Controles" del sitio web de CISOfy. Tratemos de aplicar algunas de estas sugerencias:

1. Instalar el paquete apt-listchanges

Este paquete compara la versión de un paquete instalado con el nuevo disponible. Para instalar este paquete, use:

$ sudo apt apt-listchanges

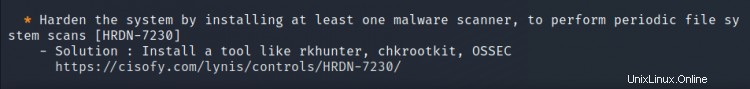

2. Escáner de malware

Lynis informa que no hay un escáner de malware instalado en nuestro sistema. También da ejemplos de herramientas como rkhunter, chkrootkit y OSSEC. Instalemos rkhunter en nuestro Kali Linux:

$ sudo apt install rkhunter

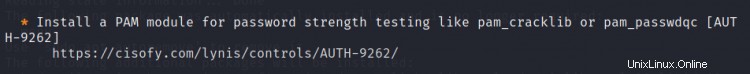

3. Instalación del módulo de seguridad PAM

Este hallazgo sugiere instalar un módulo PAM para habilitar la verificación de la seguridad de la contraseña. Para los sistemas basados en Debian, se usa el paquete 'libpam-cracklib' para este propósito. Instale esta herramienta con:

$ sudo apt install libpam-cracklib

Instalemos todos los paquetes anteriores y volvamos a ejecutar la auditoría de Lynis para ver si hay alguna reducción en la cantidad de sugerencias:

Una vez que estos paquetes estén instalados, vuelva a ejecutar la auditoría:

$ sudo ./lynis audit system

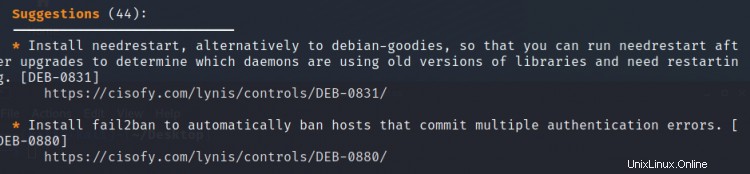

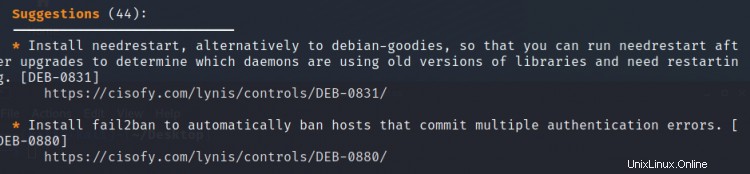

Esta vez podemos ver que el número de sugerencias se ha reducido a 44. El índice de endurecimiento ha también saltó de 62 a 65. Tenga en cuenta que cuando instalamos nuevos complementos (edición Lynis Enterprise) o solucionamos algún problema instalando nuevos paquetes, el tiempo de auditoría puede aumentar, esto es lo que sucedió en este caso. Cuanto más resuelva los problemas y aplique las sugerencias, más extensa será su auditoría y más fuerte será su sistema.

sudo lynis show details KRNL-5830

Además, puede usar el enlace debajo de cada ID de prueba para ver su descripción en los sitios web de CISOfy.

Conclusión

Uno puede tener miedo después de ver muchas sugerencias en el resultado de la auditoría por primera vez. Sin embargo, no es motivo de preocupación. Tómelo como un esquema para mapear la seguridad de su sistema. Algunas de las sugerencias son simplemente instalar un paquete, ejecutar un comando simple, mientras que otras pueden requerir que modifique varios archivos de configuración. Simplemente identifique los problemas y corrija cualquier vulnerabilidad que descubra.