Los servidores conectados a Internet están expuestos a un flujo constante de ataques y exploraciones a lo largo del día. Si bien un firewall y las actualizaciones regulares del sistema son una buena primera defensa para mantener el sistema seguro, también debe verificar regularmente que no se haya infiltrado ningún atacante. Las herramientas descritas en este tutorial están hechas para estas pruebas, buscando malware, virus y rootkits. Deben ejecutarse regularmente, por ejemplo, todas las noches, y enviarle informes por correo electrónico. También puede usar Chkrootkit, Rkhunter e ISPProtect para escanear un sistema cuando observe actividad sospechosa, como alta carga, procesos sospechosos o cuando el servidor de repente comienza a enviar malware.

Todos estos escáneres deben ejecutarse como usuarios root. Inicie sesión como root antes de ejecutarlos. En Ubuntu, usa:

sudo -s

para convertirse en el usuario root.

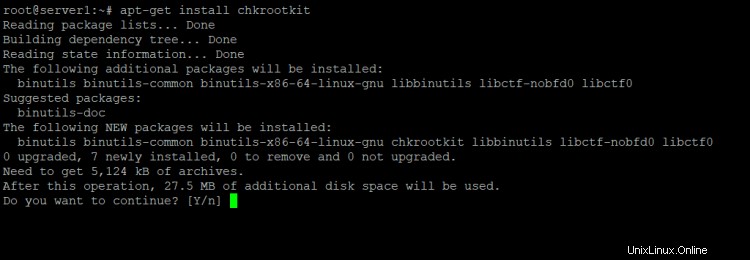

chkrootkit - Analizador de rootkits de Linux

Chkrootkit es un analizador clásico de rootkits. Comprueba su servidor en busca de procesos de rootkit sospechosos y busca una lista de archivos de rootkit conocidos.

Instale el paquete que viene con su distribución (en Debian y Ubuntu ejecutaría

apt-get install chkrootkit

), o descargue las fuentes de www.chkrootkit.org e instálelas manualmente:

wget --passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

Luego, puede mover el directorio chkrootkit a otro lugar, p. a /usr/local/chkrootkit:

cd ..

mv chkrootkit-<version>/ /usr/local/chkrootkit

y crea un enlace simbólico para facilitar el acceso:

ln -s /usr/local/chkrootkit/chkrootkit /usr/local/bin/chkrootkit

Para verificar su servidor con chkrootkit, ejecute el comando:

chkrootkit

Un informe de falso positivo común es:

Checking `bindshell'... INFECTED (PORTS: 465)

No se preocupe cuando reciba este mensaje en un servidor de correo electrónico, este es el puerto SMTPS (SMTP seguro) de su sistema de correo y un falso positivo bien conocido.

Incluso puede ejecutar chkrootkit mediante un trabajo cron y recibir los resultados por correo electrónico. Primero, averigüe la ruta donde está instalado chkrootkit en su servidor con:

which chkrootkit

Ejemplo:

[email protected]:/tmp/chkrootkit-0.52# which chkrootkit

/usr/sbin/chkrootkit

Chkrootkit está instalado en la ruta /usr/sbin/chkrootkit, necesitamos esta ruta en la línea cron a continuación:

Ejecutar:

crontab -e

Para crear un trabajo cron como este:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit output of my server" [email protected])

Eso ejecutaría chkrootkit todas las noches a las 3:00. Reemplace la ruta a chkrootkit con la ruta que recibió del comando anterior e intercambie la dirección de correo electrónico con su dirección real.

Lynis:herramienta universal de auditoría de seguridad y analizador de rootkits

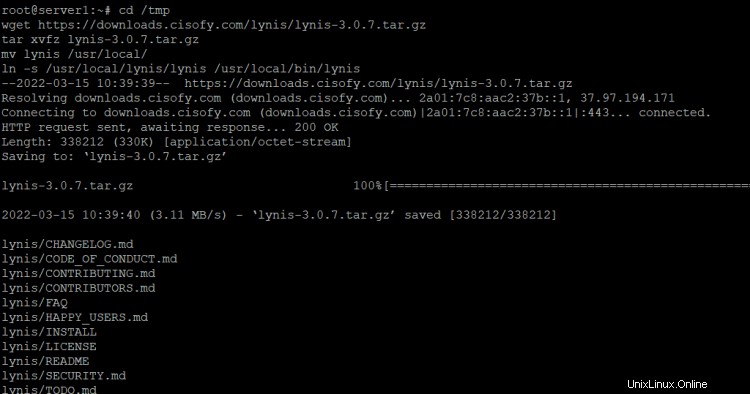

Lynis (anteriormente rkhunter) es una herramienta de auditoría de seguridad para sistemas basados en Linux y BSD. Realiza auditorías detalladas de muchos aspectos de seguridad y configuraciones de su sistema. Descargue las últimas fuentes de Lynis desde https://cisofy.com/downloads/lynis/:

cd /tmp

wget https://downloads.cisofy.com/lynis/lynis-3.0.7.tar.gz

tar xvfz lynis-3.0.7.tar.gz

mv lynis /usr/local/

ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

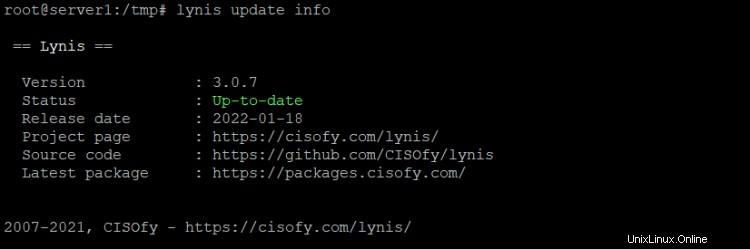

Esto instalará Lynis en el directorio /usr/local/lynis y creará un enlace simbólico para facilitar el acceso. Ahora corre

lynis update info

para comprobar si utiliza la última versión.

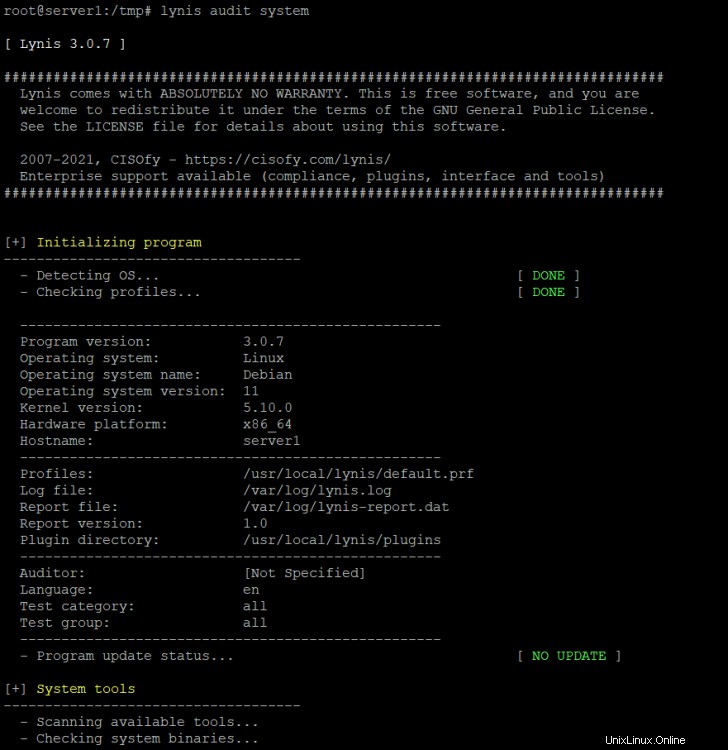

Ahora puede escanear su sistema en busca de rootkits ejecutando:

lynis audit system

Lynis realizará algunas comprobaciones y luego se detendrá para darle algo de tiempo para leer los resultados. Presione [ENTER] para continuar con el escaneo.

Al final, te mostrará un resumen del escaneo.

Para ejecutar Lynis de forma no interactiva, inícielo con la opción --quick:

lynis --quick

Para ejecutar Lynis automáticamente por la noche, cree un trabajo cron como este:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "lynis output of my server" [email protected])

Esto correrá Lynis todas las noches a las 3:00h. Reemplace la dirección de correo electrónico con su dirección real.

ISPProtect - Escáner de malware de sitios web

ISPProtect es un escáner de malware para servidores web, busca malware en archivos de sitios web y sistemas CMS como WordPress, Joomla, Drupal, etc. Si ejecuta un servidor de alojamiento web, los sitios web alojados son la parte más atacada de su servidor y es Se recomienda hacer controles de cordura en ellos regularmente. ISPProtect contiene 5 motores de análisis:

- Escáner de malware basado en firmas.

- Escáner de malware heurístico.

- Un escáner para mostrar los directorios de instalación de los sistemas CMS obsoletos.

- Un escáner que le muestra todos los complementos obsoletos de WordPress de todo el servidor.

- Un escáner de contenido de base de datos que comprueba las bases de datos MySQL en busca de contenido potencialmente malicioso.

ISPProtect no es un software gratuito, pero hay una versión de prueba gratuita que se puede usar sin registrarse para verificar si su servidor tiene malware o limpiar un sistema infectado. La clave de licencia gratuita para usar la versión completa del software una vez en su servidor es simplemente 'de prueba '.

ISPProtect requiere que PHP y ClamAV estén instalados en el servidor, este debería ser el caso en la mayoría de los sistemas de alojamiento. ISPProtect utiliza ClamAV en el primer nivel de análisis con el propio conjunto de firmas de malware de ISPProtect. En caso de que aún no tenga instalado un PHP de línea de comandos, ejecute:

sudo apt install php7.4-cli php7.4-curl clamav

en Debian 11 o Ubuntu 20.04 o

yum install PHP php-curl

en AlmaLinux, Fedora, CentOS o Rocky Linux.

Ejecute los siguientes comandos para instalar ISPProtect.

mkdir -p /usr/local/ispprotect chown -R root:root /usr/local/ispprotect chmod -R 750 /usr/local/ispprotect cd /usr/local/ispprotect wget http://www.ispprotect.com/download/ispp_scan.tar.gz tar xzf ispp_scan.tar.gz rm -f ispp_scan.tar.gz ln -s /usr/local/ispprotect/ispp_scan /usr/local/bin/ispp_scan

Para iniciar ISPProtect, ejecute:

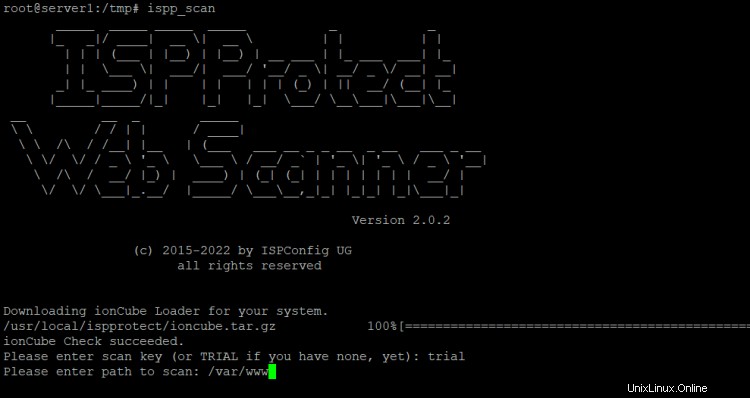

ispp_scan

El escáner verifica automáticamente si hay actualizaciones, luego solicita la clave (ingrese la palabra "prueba" aquí) y luego solicita la ruta de los sitios web, normalmente es /var/www.

Please enter scan key: <-- trial

Please enter path to scan: <-- /var/www

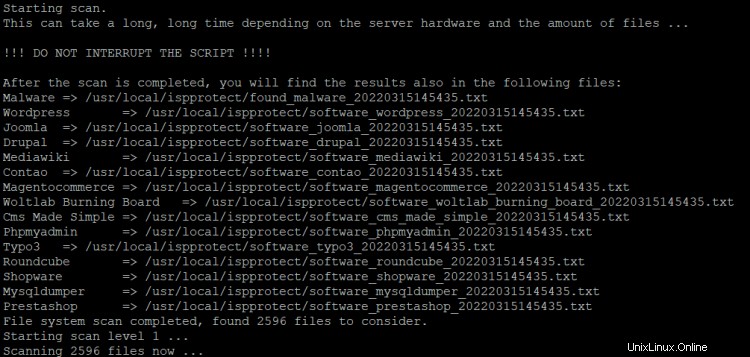

El escáner ahora comenzará el escaneo. Se muestra el progreso del escaneo. Los nombres de los archivos infectados se muestran en la pantalla al final del análisis y los resultados se almacenan en un archivo en el directorio de instalación de ISPProtect para su uso posterior:

Para actualizar ISPProtect, ejecute el comando:

ispp_scan --update

Para ejecutar ISPProtect automáticamente como un cronjob nocturno, cree un archivo cron con nano:

nano /etc/cron.d/ispprotect

e inserte la siguiente línea:

0 3 * * * root /usr/local/ispprotect/ispp_scan --update && /usr/local/ispprotect/ispp_scan --path=/var/www [email protected] --non-interactive --scan-key=AAA-BBB-CCC-DDD

Reemplace "[email protected]" con su dirección de correo electrónico, el informe de análisis se envía a esta dirección. Luego intercambie "AAA-BBB-CCC-DDD" con su clave de licencia. Puede obtener una clave de licencia aquí.

Se puede obtener una lista completa de las opciones de la línea de comandos del comando ISPProtect ispp_scan con:

ispp_scan --help