[ Nota del editor:este artículo presenta una herramienta que quizás desee considerar en su conjunto de herramientas de seguridad. Sin embargo, ninguna herramienta o enfoque por sí solo es suficiente para garantizar la seguridad. Para obtener más información sobre temas de seguridad, animamos a los lectores a visitar el Centro de seguridad de productos en el Portal del cliente de Red Hat. ]

Nmap es una herramienta de uso frecuente para la gente en el espacio de administración de sistemas, así como para esos molestos "hackers". Es excelente para probar la conectividad de la red y la disponibilidad del servidor, pero también puede ayudar a identificar los demonios de la red vulnerables tanto para las personas buenas como para las malas. Te mostraré cómo puedes usarlo como una fuerza para el bien y cómo otros pueden usarlo como una fuerza para el mal.

Entorno de prueba

Realizaré algunas pruebas en una máquina virtual que construí anteriormente. El procedimiento para configurar la máquina de prueba está fuera del alcance de este artículo, pero busque metasploitable en su motor de búsqueda preferido si desea probar contra un sistema con muchos demonios vulnerables conocidos para aprender y probar. Por supuesto, no exponga dicho sistema a ninguna red pública; es probable que se vea comprometida en poco tiempo. Pero ese es el punto, ¿verdad? Para determinar cómo ayudar a defenderse contra tales ataques.

Las ventajas de usar Nmap para encontrar demonios vulnerables:

- Velocidad

- Fácilmente programable y automatizado

- Buen primer paso en los sistemas de auditoría

Los contras:

- Capacidad limitada para verificar los hallazgos

- Capacidad limitada para gestionar vulnerabilidades

- Falta de soporte de escaneo distribuido (importante para empresas y redes grandes)

El primer escaneo

Primero, escanee su sistema vulnerable usando -sV opción para determinar la versión de los demonios de red.

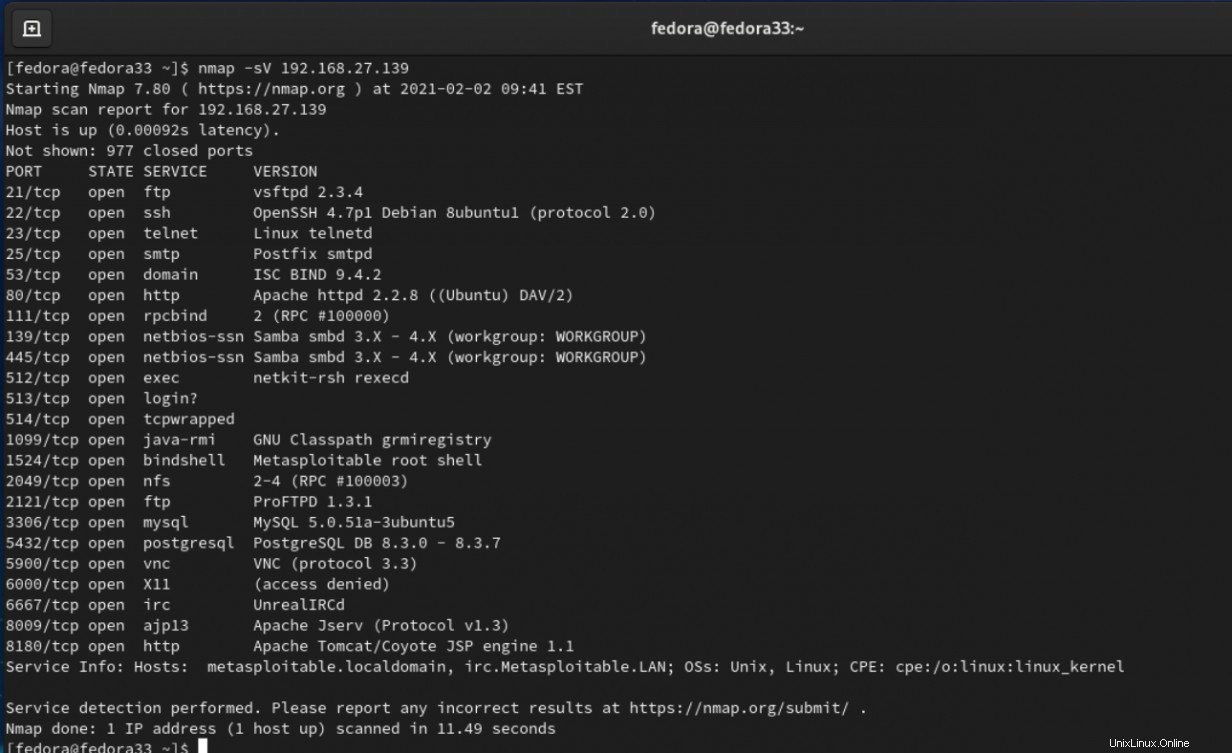

# nmap -sV 192.168.27.139

Vaya, eso es mucha información. Afortunadamente, eso es de esperar en este entorno de prueba. Lo que sucede aquí es que Nmap envía consultas a varios puertos y obtiene una respuesta del daemon en cada puerto. Las respuestas del demonio se comparan con los nmap-services base de datos (que es solo un archivo de texto) para encontrar coincidencias.

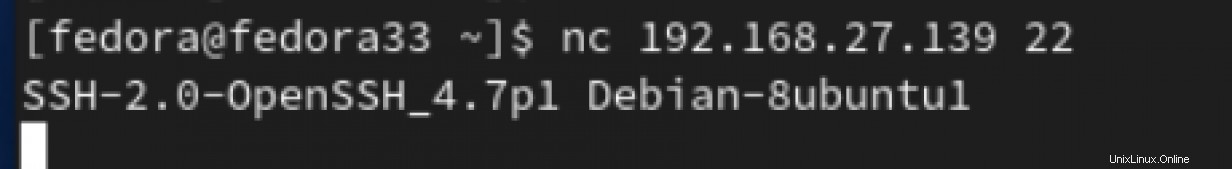

Ves que OpenSSH 4.7p1 se ejecuta en el puerto 22, que es el puerto SSH habitual. Eso es probablemente exacto. Una revisión rápida aquí es lo más prudente. Seguimiento usando la línea de comando:

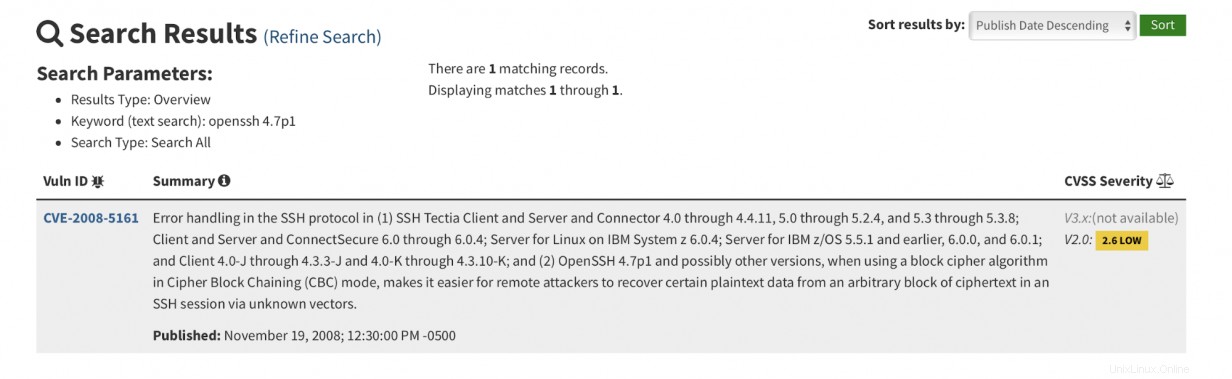

Bien, eso lo confirma. La siguiente pregunta es:"¿Esta versión del servidor OpenSSH tiene alguna vulnerabilidad conocida?" Deberá comprobar las notificaciones de vulnerabilidades publicadas. Dirígete a la base de datos nacional de vulnerabilidades del NIST para averiguar:

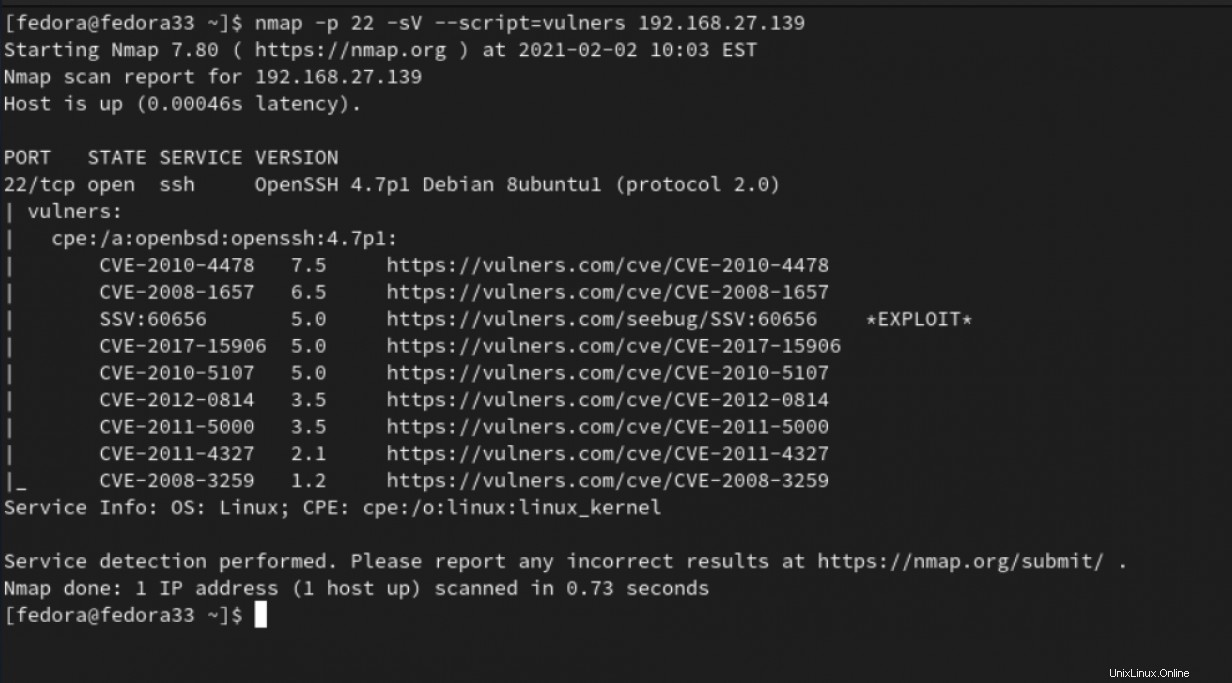

Hay al menos una vulnerabilidad potencial aquí. Pero, ¿no sería genial si no tuvieras que escribir o copiar/pegar en un navegador web manualmente? Nmap también puede ayudar aquí. Nmap admite secuencias de comandos y muchas están disponibles de fábrica en la instalación. Uno de esos scripts es vulners . Con todos esos otros servicios en ejecución, especifique que vulners solo se ejecuta contra el puerto 22:

# nmap -p 22 -sV --script=vulners 192.168.27.139

Como bono adicional, vulners hace un mejor trabajo para encontrar posibles problemas. Los vulners script es más inteligente para hacer coincidir el número de versión y encontrar avisos que incluyen rangos de versión, incluido 4.7p1. Una búsqueda en la base de datos de NVD muestra una nota que solo menciona específicamente 4.7p1. Eso es una gran ventaja.

Ahora que sabe que puede encontrar demonios vulnerables según el número de versión, ¿hay alguna forma de proteger sus sistemas? Sin duda, podría configurar reglas de firewall para ayudar, pero tal vez también pueda engañar a Nmap.

[ También te puede interesar: Encontrar dispositivos no autorizados en tu red usando Nmap ]

Ocultar información

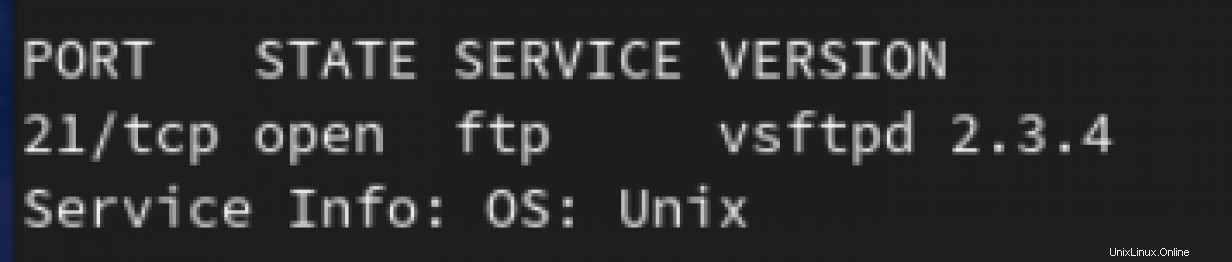

Si sospecha que los actores maliciosos escanearán sus sistemas usando las mismas herramientas que usted (y probablemente lo harán), tal vez pueda usar eso para su beneficio. Tal vez pueda ocultar o alterar el número de versión de las aplicaciones de modo que este tipo de análisis no devuelva resultados útiles al atacante. Es posible hacerlo en algunos casos. Algunas aplicaciones te permiten cambiar el banner. Usando vsftpd como ejemplo, busque servidores FTP en metasploitable y encontrará:

Puede cambiar el /etc/vsftpd.conf archivo de configuración para presentar un banner personalizado:

# You may fully customize the login banner string:

ftpd_banner=Welcome to the blah FTP service. Realice el cambio y vuelva a escanear para ver:

El banner personalizado completo no está visible y el número de versión tampoco está visible.

¿Cambiar el banner de un demonio es algo que realmente deberías hacer? Puede confundir a otros administradores del sistema o a cualquier otra persona que trabaje en su entorno, por lo que, como mínimo, debe quedar claro para todo el equipo que ha inhabilitado los banners de versión.

¿La herramienta adecuada?

¿Cuándo es Nmap una buena opción para descubrir demonios de red vulnerables? Como suele ser el caso, la verdadera respuesta es:"Depende". Aquí hay algunas preguntas que debe hacerse:

- En entornos grandes, ¿tiene visibilidad en toda la red? ¿Tal vez necesite algo que incluya la distribución de escaneo?

- ¿Cómo va a gestionar los resultados de los análisis?

- ¿Abordará y resolverá los resultados manualmente, o quiere automatizarlo "a escala?"

- ¿Necesita realizar un seguimiento de las excepciones?

- ¿Necesita coordinar los lanzamientos de parches?

Para algunas de estas preguntas, un escáner de vulnerabilidades dedicado podría ser una mejor respuesta. Hay algunos de ellos por ahí, tanto gratuitos como no gratuitos. Sus beneficios adicionales incluyen pruebas y recomendaciones más precisas sobre cómo remediar las vulnerabilidades. El uso de Nmap de manera ad hoc, como se mencionó, sigue siendo válido cuando se combina con un escáner de vulnerabilidades dedicado. De hecho, muchos escáneres de vulnerabilidades dedicados integran Nmap directamente en sus productos. Nmap sigue siendo excelente para una encuesta inicial y una vista de cualquier sistema nuevo.

[ ¿Está pensando en la seguridad? Consulte esta guía gratuita para impulsar la seguridad de la nube híbrida y proteger su negocio. ]

Resumir

Proteger una red implica saber qué versiones de demonios y servicios de red se están ejecutando. Nmap puede desempeñar un papel importante para obtener esa visibilidad y evaluar la urgencia para que pueda proteger sus activos.

URL de referencia :

- Base de datos nacional de vulnerabilidades del NIST

- Página de inicio de Nmap

- Nmap y detección de servicios