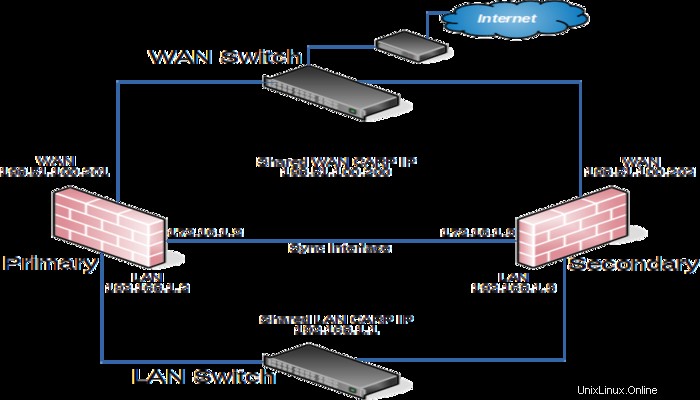

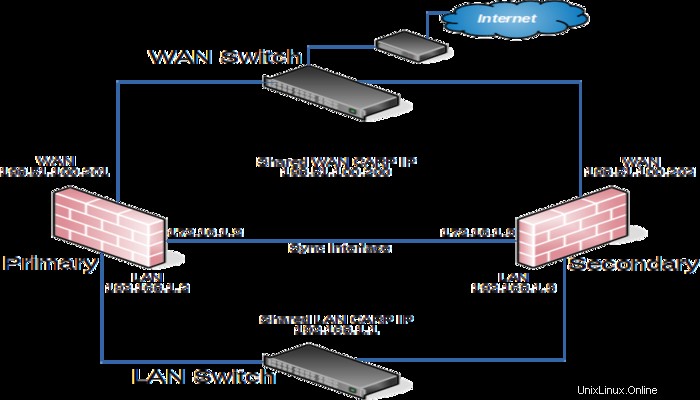

No hay CARP VIP compartido en esta interfaz porque no es necesario. Por lo tanto, estas direcciones IP se utilizan solo para la comunicación entre los cortafuegos. Para este ejemplo, se utiliza 172.16.1.0/24 como subred de sincronización. Solo se usarán dos direcciones IP, pero se usa un /24 para ser coherente con la otra interfaz interna (LAN). Para el último octeto de las direcciones IP, utilice el mismo último octeto que la dirección IP LAN de ese cortafuegos para mantener la coherencia.

| Dirección IP | Uso |

|---|

| 172.16.1.2/24 | Dirección IP de sincronización del nodo principal |

| 172.16.1.3/24 | Dirección IP de sincronización del nodo secundario |

Instalación, asignación de interfaz y configuración básica

Instale el sistema operativo en los cortafuegos como de costumbre y asigne las interfaces de forma idéntica en ambos nodos. Las interfaces deben asignarse exactamente en el mismo orden en todos los nodos. Por lo tanto, si las interfaces no están alineadas, la sincronización de la configuración y otras tareas no se comportarán correctamente. Si se han realizado ajustes en las asignaciones de interfaz, deben replicarse de forma idéntica en ambos nodos.

Luego, conéctese a la GUI y use el asistente de configuración para configurar cada firewall con un nombre de host único y direcciones IP estáticas que no entren en conflicto.

Por ejemplo, un nodo podría ser "firewall-a.example.com" y el otro "firewall-b.example.com", o un par de nombres más personalizados.

La dirección IP de LAN predeterminada es 192.168.1.1. Cada nodo debe moverse a su propia dirección, como 192.168.1.2 para el principal y 192.168.1.3 para el secundario. Entonces, este diseño se muestra en Una vez que cada nodo tiene una dirección IP LAN única, ambos nodos pueden conectarse al mismo conmutador LAN.

Configurar interfaz de sincronización

Antes de continuar, se deben configurar las interfaces de sincronización en los nodos del clúster. las direcciones que se utilizarán para las interfaces de sincronización en cada nodo. Una vez que se haya completado en el nodo principal, vuelva a realizarlo en el nodo secundario con la dirección IPv4 adecuada. valor.

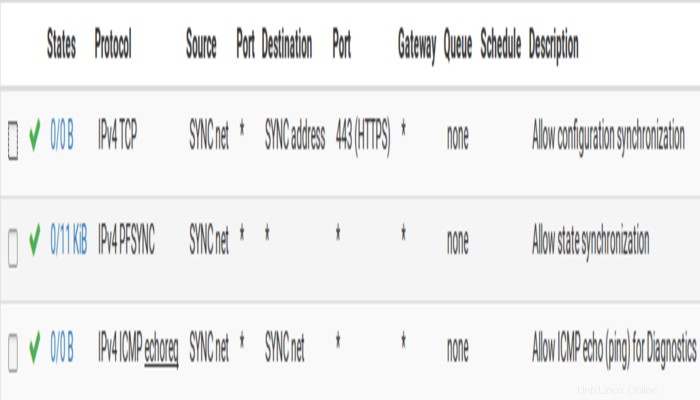

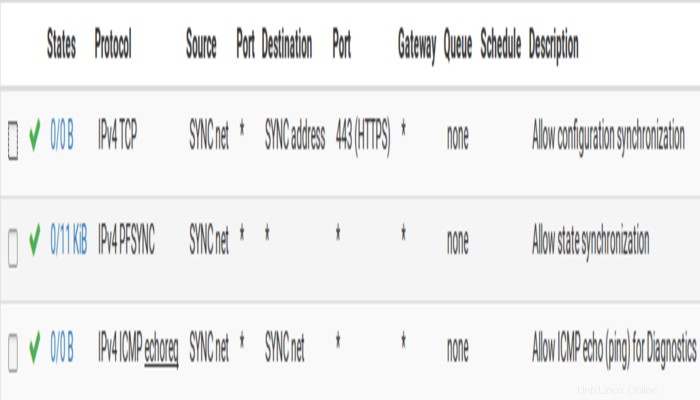

Para completar la configuración de la interfaz de sincronización, debe agregar las reglas de firewall en ambos nodos para permitir la sincronización.

Como mínimo, las reglas del firewall deben pasar el tráfico de sincronización de configuración (de manera predeterminada, HTTPS en el puerto 443) y el tráfico pfsync. En la mayoría de los casos, una simple regla de estilo "permitir todo" es suficiente.

Configurar pfsync:alta disponibilidad de Pfsense

La sincronización de estado mediante pfsync debe configurarse en los nodos principal y secundario para que funcione.

Primero en el nodo principal y luego en el secundario, realice lo siguiente:

- Navegue a Sistema> Sincronización de alta disponibilidad

- Marque Sincronizar estados

- Establecer interfaz de sincronización para SINCRONIZAR

- Establecer pfsync Sincronizar IP de pares a la o

- otro nodo. Establézcalo en

172.16.1.3 al configurar el nodo principal, o 172.16.1.2 al configurar el nodo secundario

- Haga clic en Guardar

Solo en el nodo principal, realice lo siguiente:

- Navegue a Sistema> Sincronización de alta disponibilidad

- Luego, configure Sincronizar configuración con IP a la dirección IP de la interfaz de sincronización en el nodo secundario,

172.16.1.3

- Establecer nombre de usuario del sistema remoto a

admin .

- Establecer contraseña del sistema remoto a la contraseña de la cuenta de usuario administrador y repita el valor en el cuadro de confirmación.

- Marque las casillas de cada área para sincronizar con el nodo secundario. Para esta guía, como con la mayoría de las configuraciones, todas las casillas están marcadas. El Alternar todo El botón se puede usar para seleccionar todas las opciones a la vez, en lugar de seleccionarlas individualmente.

- Haga clic en Guardar

- Como confirmación rápida de que la sincronización funcionó, en el nodo secundario navegue hasta Cortafuegos> Reglas en el SYNC pestaña. Las reglas de la primaria ahora están ahí, y la regla temporal ya no lo está.

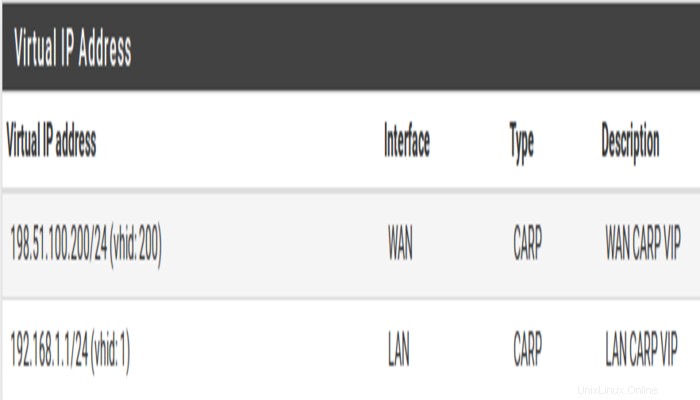

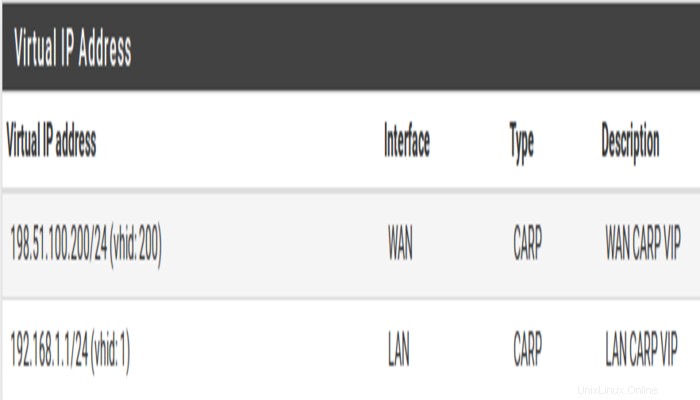

Configuración de las IP virtuales de CARP

- Navegue a Cortafuegos> IP virtuales en el nodo principal para administrar CARP VIP

- Haga clic

Añadir en la parte superior de la lista para crear un nuevo VIP.

Añadir en la parte superior de la lista para crear un nuevo VIP.

- La LAN VIP se configuraría de manera similar, excepto que estará en la LAN interfaz y la dirección será

192.168.1.1

Si hay direcciones IP adicionales en la subred WAN que se utilizarán para fines como NAT 1:1, reenvío de puertos, VPN, etc., también se pueden agregar ahora.

Haga clic en Aplicar cambios después de realizar cualquier edición en los VIP.

Después de agregar VIP, verifique Cortafuegos> IP virtuales en el nodo secundario para asegurarse de que los VIP se sincronizaron como se esperaba.

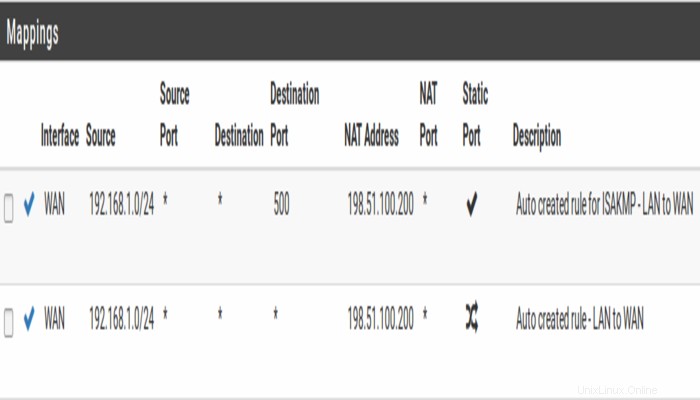

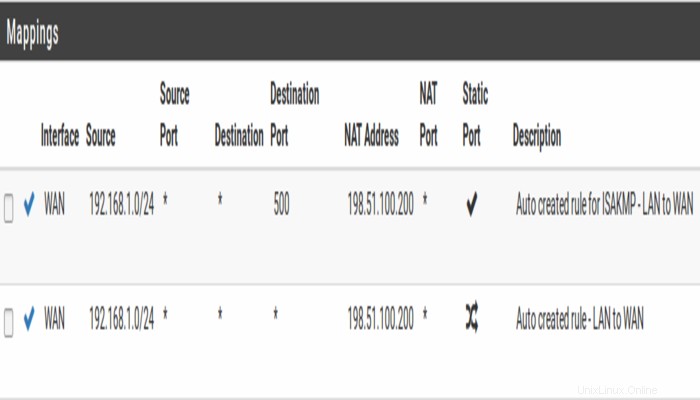

Configurar NAT saliente para CARP

El siguiente paso será configurar NAT para que los clientes de la LAN utilicen la IP WAN compartida como dirección.

- Navegue a Cortafuegos> NAT , Saliente pestaña

- Haga clic para seleccionar Generación manual de reglas NAT de salida

- Haga clic en Guardar

Aparecerá un conjunto de reglas que son equivalentes a las vigentes para NAT de salida automática. Ajuste las reglas para las fuentes de subredes internas para que funcionen con la dirección IP de CARP.

- Haga clic

a la derecha de la regla para editar

a la derecha de la regla para editar

- Localice la traducción sección de la página

- Seleccione la dirección VIP de WAN CARP de la Dirección menú desplegable

- Cambie la descripción para mencionar que esta regla NAT LAN a la dirección VIP de WAN CARP

Modificación del servidor DHCP:alta disponibilidad de Pfsense

Los demonios del servidor DHCP en los nodos del clúster necesitan ajustes para que puedan trabajar juntos. Los cambios se sincronizarán desde el nodo principal al secundario, por lo que, al igual que con los VIP y NAT de salida, estos cambios solo deben realizarse en el nodo principal.

- Navegue a Servicios> Servidor DHCP , LAN* pestaña.

- Establecer el servidor DNS a LAN CARP VIP, aquí

192.168.1.1

- Luego, configure la Puerta de enlace a LAN CARP VIP, aquí

192.168.1.1

- Establecer la IP del mismo nivel de conmutación por error a la dirección IP de LAN real del nodo secundario, aquí

192.168.1.3

- Haga clic en Guardar

Entonces, configurando el servidor DNS y Puerta de enlace a un CARP VIP garantiza que los clientes locales se comuniquen con la dirección de conmutación por error y no directamente con ninguno de los nodos. De esta forma, si el principal falla, los clientes locales seguirán hablando con el nodo secundario.

Por último, la IP del mismo nivel de conmutación por error permite que el daemon se comunique con el par directamente en esta subred para intercambiar datos, como información de arrendamiento. Cuando la configuración se sincroniza con la secundaria, este valor se ajusta automáticamente para que la secundaria apunte de nuevo a la principal.

Entonces, esta publicación fue sobre la alta disponibilidad de Pfsense

Añadir en la parte superior de la lista para crear un nuevo VIP.

Añadir en la parte superior de la lista para crear un nuevo VIP.

a la derecha de la regla para editar

a la derecha de la regla para editar