El servidor perfecto - CentOS 7 x86_64 (nginx, Dovecot, ISPConfig 3)

Este tutorial muestra cómo preparar un servidor CentOS 7 x86_64 para la instalación de ISPConfig 3 y cómo instalar ISPConfig 3 en él. ISPConfig 3 es un panel de control de alojamiento web que le permite configurar los siguientes servicios a través de un navegador web:servidor web nginx, servidor de correo Postfix, MySQL, servidor de nombres BIND, PureFTPd, SpamAssassin, ClamAV, Mailman y muchos más. Desde la versión 3.0.4, ISPConfig viene con soporte completo para el servidor web nginx además de Apache; este tutorial cubre la configuración de un servidor que usa nginx, no Apache. El tutorial del servidor perfecto apache de ISPConfig 3 está disponible aquí.

Manual de ISPConfig 3

Para aprender a usar ISPConfig 3, recomiendo descargar el Manual de ISPConfig 3.

En aproximadamente 300 páginas, cubre el concepto detrás de ISPConfig (administrador, revendedores, clientes), explica cómo instalar y actualizar ISPConfig 3, incluye una referencia para todos los formularios y campos de formulario en ISPConfig junto con ejemplos de entradas válidas y proporciona tutoriales para las tareas más comunes en ISPConfig 3. También explica cómo hacer que su servidor sea más seguro y viene con una sección de solución de problemas al final.

1. Requisitos

Para instalar dicho sistema, necesitará lo siguiente

- Descargue los dos DVD de CentOS 7.0 desde un espejo cercano (la lista de espejos se puede encontrar aquí:http://isoredirect.centos.org/centos/7/isos/x86_64/CentOS-7.0-1406-x86_64 -DVD.iso.

- Una conexión rápida a Internet

2. Nota Preliminar

En este tutorial utilizo el nombre de host server1.example.com con la dirección IP 192.168.0.100 y la puerta de enlace 192.168.0.1. Estas configuraciones pueden diferir para usted, por lo que debe reemplazarlas cuando corresponda. Instale la instalación mínima de CentOS 7 desde este enlace de tutorial antes de continuar.

3 Instale el editor nano y ajuste /etc/hosts

yum -y instalar nano wget

A continuación, editamos /etc/hosts. Haz que se vea así:

nano /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 192.168.0.100 server1.example.com server1 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

y establezca el nombre de host en server1.example.com:

echo 'servidor1.ejemplo.com'> /etc/nombre de host

4 Configure el Firewall e instale algún software de red básico

(Puede omitir este capítulo si ya ha desactivado el cortafuegos al final de la instalación básica del sistema).

Quiero instalar ISPConfig al final de este tutorial que viene con su propio firewall. Es por eso que deshabilito el firewall predeterminado de CentOS ahora. Por supuesto, puede dejarlo encendido y configurarlo según sus necesidades (pero luego no debe usar ningún otro firewall, ya que probablemente interferirá con el firewall de CentOS).

Ejecutar

systemctl detener firewalld.service

systemctl deshabilitar firewalld.service

rm '/etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service'

rm '/etc/systemd/system/ basic.target.wants/firewalld.service'

[ejemplo@unixlinux.online ~]#

y desactivar el cortafuegos.

Para comprobar que el cortafuegos realmente se ha desactivado, puede ejecutar

cortafuegos-cmd --estado

después. La salida debería verse así:

[ejemplo@unixlinux.online ~]# firewall-cmd --state

no se está ejecutando

[ejemplo@unixlinux.online ~]#

yum -y instalar herramientas de red NetworkManager-tui

5 Deshabilitar SELinux

SELinux es una extensión de seguridad de CentOS que debería proporcionar seguridad extendida. En mi opinión, no lo necesitas para configurar un sistema seguro, y suele causar más problemas que ventajas (piensa en ello después de haber realizado una semana de resolución de problemas porque algún servicio no estaba funcionando como se esperaba, y luego descubra que todo estaba bien, solo SELinux estaba causando el problema). Por lo tanto, lo deshabilito (esto es obligatorio si desea instalar ISPConfig más adelante).

Edite /etc/selinux/config y establezca SELINUX=disabled:

nano /etc/selinux/config

# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=disabled # SELINUXTYPE= can take one of these two values: # targeted - Targeted processes are protected, # mls - Multi Level Security protection. SELINUXTYPE=targeted

Posteriormente debemos reiniciar el sistema:

reiniciar

6 Habilitar repositorios adicionales e instalar algún software

Habilitaremos los repositorios EPEL en nuestro sistema CentOS ya que muchos de los paquetes que vamos a instalar en el transcurso de este tutorial no están disponibles en los repositorios oficiales de CentOS 7.0:

yum -y instalar epel-release

yum -y instalar yum-prioridades

Edite /etc/yum.repos.d/epel.repo...

nano /etc/yum.repos.d/epel.repo

... y agregue la línea prioridad=10 a la sección [epel]:

[epel] name=Extra Packages for Enterprise Linux 7 - $basearch #baseurl=http://download.fedoraproject.org/pub/epel/7/$basearch mirrorlist=https://mirrors.fedoraproject.org/metalink?repo=epel-7&arch=$basearch failovermethod=priority enabled=1 priority=10 gpgcheck=1 gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-EPEL-7 [...]

Luego actualizamos nuestros paquetes existentes en el sistema:

yum actualización

Ahora instalamos algunos paquetes de software que se necesitarán más adelante:

yum -y groupinstall 'Herramientas de desarrollo'

7 Cuota

(Si ha elegido un esquema de particionamiento diferente al que yo elegí, debe ajustar este capítulo para que la cuota se aplique a las particiones donde lo necesita).

Para instalar la cuota, ejecutamos este comando:

yum -y cuota de instalación

Ahora verificamos si la cuota ya está habilitada para el sistema de archivos donde se almacenan el sitio web (/var/www) y los datos de maildir (var/vmail). En esta configuración de ejemplo, tengo una partición raíz grande, así que busco ' / ':

montar | grep '/'

[ejemplo@unixlinux.online ~]# montaje | grep ' / '

/dev/mapper/centos-root on / type xfs (rw,relatime,attr2,inode64,noquota)

[ejemplo@unixlinux.online ~]#

Si tiene una partición /var separada, use:

montar | grep '/var'

en cambio. Si la línea contiene la palabra "noquota ", luego continúe con los siguientes pasos para habilitar la cuota.

Habilitar cuota en la partición / (raíz)

Normalmente habilitaría la cuota en el archivo /etc/fstab, pero si el sistema de archivos es el sistema de archivos raíz "/", entonces la cuota debe habilitarse mediante un parámetro de arranque del kernel de Linux.

Edite el archivo de configuración de grub:

nano /etc/default/grub

busque en la línea que comienza con GRUB_CMDLINE_LINUX y agregue rootflags=uquota,gquota a los parámetros de la línea de comandos para que la línea resultante se vea así:

[...]

GRUB_CMDLINE_LINUX="rd.lvm.lv=centos/swap vconsole.font=latarcyrheb-sun16 rd.lvm.lv=centos/root crashkernel=auto vconsole.keymap=us rhgb quiet rootflags=uquota,gquota"

[...]

y aplique los cambios ejecutando el siguiente comando.

cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg_bak

grub2-mkconfig -o /boot/grub2/grub.cfg

y reinicie el servidor.

reiniciar

Ahora comprueba si la cuota está habilitada:

montar | grep '/'

[ejemplo@unixlinux.online ~]# montaje | grep ' / '

/dev/mapper/centos-root on / type xfs (rw,relatime,attr2,inode64,usrquota,grpquota)

[ejemplo@unixlinux.online ~]#

Cuando la cuota está activa, podemos ver "usrquota,grpquota " en la lista de opciones de montaje.

Habilitar cuota en una partición /var separada

Si tiene una partición /var separada, edite /etc/fstab y agregue ,uquota,gquota a la / partición (/dev/mapper/centos-var):

nano /etc/fstab

# # /etc/fstab # Created by anaconda on Sun Sep 21 16:33:45 2014 # # Accessible filesystems, by reference, are maintained under '/dev/disk' # See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info # /dev/mapper/centos-root / xfs defaults 1 1 /dev/mapper/centos-var /var xfs defaults,uquota,gquota 1 2 UUID=9ac06939-7e43-4efd-957a-486775edd7b4 /boot xfs defaults 1 3 /dev/mapper/centos-swap swap swap defaults 0 0

Entonces corre

montar -o volver a montar /var

quotacheck -avugm

quotaon -avug

para habilitar la cuota.

8 Sincronizar el reloj del sistema

Es una buena idea sincronizar el reloj del sistema con un NTP (n red

yum -y instalar ntp

y la hora de su sistema siempre estará sincronizada.

9 Instalar MariaDB

Instalaremos el servidor y cliente MariaDB de la siguiente manera:

yum -y instalar mariadb mariadb-servidor

Queremos que el servicio Mariadb se ejecute en y después del arranque, e inicie el servicio como:

systemctl habilitar mariadb.servicio

systemctl iniciar mariadb.servicio

Establecer contraseñas para la cuenta raíz de MySQL:

mysql_secure_installation

[example@unixlinux.online ~]# mysql_secure_installation

/usr/bin/mysql_secure_installation:línea 379:find_mysql_client:comando no encontrado

NOTA:SE RECOMIENDA EJECUTAR TODAS LAS PARTES DE ESTE SCRIPT PARA TODO MariaDB

¡SERVIDORES EN USO DE PRODUCCIÓN! ¡POR FAVOR LEA CADA PASO CUIDADOSAMENTE!

Para iniciar sesión en MariaDB para asegurarlo, necesitaremos la contraseña actual

del usuario root. Si acaba de instalar MariaDB y

aún no ha configurado la contraseña raíz, la contraseña estará en blanco,

por lo que debe presionar Intro aquí.<--ENTRAR

Ingrese la contraseña actual para root (ingrese para ninguno):

OK, usé la contraseña con éxito, continuando...

La configuración de la contraseña raíz garantiza que nadie pueda iniciar sesión en MariaDB

usuario raíz sin la autorización adecuada.

¿Establecer contraseña de root? [S/n]

Nueva contraseña:<--tucontraseña de mariadb

Vuelva a ingresar la nueva contraseña:<--yourmariadbpassword

¡Contraseña actualizada correctamente!

Recargando tablas de privilegios..

... ¡Éxito!

De forma predeterminada, una instalación de MariaDB tiene un usuario anónimo, lo que permite cualquier persona

para iniciar sesión en MariaDB sin tener que tener una cuenta de usuario creada para

ellos. Esto está diseñado solo para realizar pruebas y para que la instalación

sea un poco más fluida. Debe eliminarlos antes de pasar a un

entorno de producción.

¿Eliminar usuarios anónimos? [S/n]

... ¡Éxito!

Normalmente, solo se debe permitir que la raíz se conecte desde 'localhost'. Esto

garantiza que nadie pueda adivinar la contraseña raíz desde la red.

¿Deshabilitar el inicio de sesión raíz de forma remota? [S/n]

... ¡Éxito!

De manera predeterminada, MariaDB viene con una base de datos llamada 'prueba' a la que cualquiera puede

acceder. Esto también está diseñado solo para pruebas y debe eliminarse

antes de pasar a un entorno de producción.

¿Eliminar la base de datos de prueba y acceder a ella? [S/n]

- Eliminando la base de datos de prueba...

... ¡Con éxito!

- Eliminando privilegios en la base de datos de prueba...

... ¡Con éxito!

Volver a cargar las tablas de privilegios garantizará que todos los cambios realizados hasta el momento

se aplicarán inmediatamente.

¿Recargar las tablas de privilegios ahora? [S/n]

... ¡Éxito!

Limpiando...

¡Todo listo! Si completó todos los pasos anteriores, su instalación de MariaDB

ahora debería ser segura.

¡Gracias por usar MariaDB!

[example@unixlinux.online ~]#

10 Instalar Dovecot

Dovecot se puede instalar de la siguiente manera:

yum -y install dovecot dovecot-pigeonhole dovecot-mysql

Cree un archivo dovecot-sql.conf vacío y un enlace simbólico:

toque /etc/dovecot/dovecot-sql.conf

ln -s /etc/dovecot/dovecot-sql.conf /etc/dovecot-sql.conf

Ahora cree los enlaces de inicio del sistema e inicie Dovecot:

systemctl habilitar palomar.servicio

systemctl iniciar palomar.servicio

11 Instalar Postfix

Postfix se puede instalar de la siguiente manera:

yum -y instalar sufijo

Luego apague Sendmail e inicie Postfix:

systemctl habilitar mariadb.service

systemctl iniciar mariadb.service

systemctl detener sendmail.service

systemctl deshabilitar sendmail.service

systemctl habilitar postfix.service

systemctl reiniciar postfix.service

12 Instalar Getmail

Getmail se puede instalar de la siguiente manera:

yum -y instalar getmail

13 Instale Amavisd-new, SpamAssassin y ClamAV

Para instalar amavisd-new, spamassassin y clamav, ejecute el siguiente comando:

yum -y install amavisd-new spamassassin clamav clamd clamav-update descomprimir bzip2 unrar perl-DBD-mysql

Edite el archivo de configuración de freshclam /etc/freshclam.conf

nano /etc/freshclam.conf

y comentar la línea "Ejemplo"

[....]

# Ejemplo

[....]

Luego comenzamos con freshclam, amavisd y clamd.amavisd:

sa-update

freshclam

systemctl habilitar amavisd.service

14 Instalar Nginx, PHP5 (PHP-FPM) y Fcgiwrap

Nginx está disponible como paquete para CentOS 7.0 (de EPEL) que podemos instalar de la siguiente manera:

yum -y instalar nginx

Si Apache2 ya está instalado en el sistema, deténgalo ahora...

systemctl detener httpd.servicio

... y elimine los enlaces de inicio del sistema de Apache:

systemctl deshabilitar httpd.servicio

Luego creamos los enlaces de inicio del sistema para nginx y lo iniciamos:

systemctl habilitar nginx.service

systemctl iniciar nginx.service

(Si tanto Apache2 como nginx están instalados, el instalador de ISPConfig 3 le preguntará cuál desea usar; responda nginx en este caso. Si solo está instalado uno de estos, ISPConfig realizará la configuración necesaria automáticamente).

Podemos hacer que PHP5 funcione en nginx a través de PHP-FPM (PHP-FPM (FastCGI Process Manager) es una implementación alternativa de PHP FastCGI con algunas características adicionales útiles para sitios de cualquier tamaño, especialmente sitios más ocupados). Podemos instalar php-fpm junto con php-cli y algunos módulos de PHP5 como php-mysql que necesita si desea usar MySQL desde sus scripts de PHP de la siguiente manera:

yum -y instalar php-fpm php-cli php-mysql php-gd php-imap php-ldap php-odbc php-pear php-xml php-xmlrpc php-pecl-apc php-varita mágica php-mbstring php-mcrypt php- mssql php-snmp php-soap php-tidy

A continuación abrimos /etc/php.ini...

nano /etc/php.ini

... y cambie el informe de errores (para que los avisos ya no se muestren):

[...] ;error_reporting = E_ALL & ~E_DEPRECATED & ~E_STRICT error_reporting = E_ALL & ~E_NOTICE [...]

También establezca cgi.fix_pathinfo=0:

nano /etc/php.ini

[...] ; cgi.fix_pathinfo provides *real* PATH_INFO/PATH_TRANSLATED support for CGI. PHP's ; previous behaviour was to set PATH_TRANSLATED to SCRIPT_FILENAME, and to not grok ; what PATH_INFO is. For more information on PATH_INFO, see the cgi specs. Setting ; this to 1 will cause PHP CGI to fix its paths to conform to the spec. A setting ; of zero causes PHP to behave as before. Default is 1. You should fix your scripts ; to use SCRIPT_FILENAME rather than PATH_TRANSLATED. ; http://www.php.net/manual/en/ini.core.php#ini.cgi.fix-pathinfo cgi.fix_pathinfo=0 [...]

(Lea http://wiki.nginx.org/Pitfalls para averiguar por qué debería hacer esto).

Además de eso, para evitar errores como

[8 de agosto de 2011 18:07:08] Advertencia de PHP:phpinfo():no es seguro confiar en la configuración de la zona horaria del sistema. Está *requerido* que use la configuración date.timezone o la función date_default_timezone_set(). En caso de que haya utilizado alguno de esos métodos y siga recibiendo esta advertencia, lo más probable es que haya escrito mal el identificador de la zona horaria. Seleccionamos 'Europa/Berlín' para 'CEST/2.0/DST' en lugar de /usr/share/nginx/html/info.php en la línea 2

... en /var/log/php-fpm/www-error.log cuando llama a un script PHP en su navegador, debe configurar date.timezone en /etc/php.ini:

[...] [Date] ; Defines the default timezone used by the date functions ; http://www.php.net/manual/en/datetime.configuration.php#ini.date.timezone date.timezone = "Europe/Berlin" [...]

A continuación, cree los enlaces de inicio del sistema para php-fpm e inícielo:

systemctl habilitar php-fpm

systemctl reiniciar php-fpm

PHP-FPM es un proceso daemon (con el script de inicio /etc/init.d/php-fpm) que ejecuta un servidor FastCGI en el puerto 9000.

Para obtener compatibilidad con CGI en nginx, instalamos Fcgiwrap.

Fcgiwrap es un contenedor CGI que debería funcionar también para secuencias de comandos CGI complejas y se puede usar para entornos de alojamiento compartido porque permite que cada host virtual use su propio directorio cgi-bin.

Como no hay un paquete fcgiwrap para CentOS 7.0, debemos construirlo nosotros mismos. Primero instalamos algunos requisitos previos:

yum -y instalar fcgi-devel

Ahora podemos construir fcgiwrap de la siguiente manera:

cd /usr/local/src/

git clone git://github.com/gnosek/fcgiwrap.git

cd fcgiwrap

autoreconf -i

./configure

hacer

hacer instalar

Esto instala fcgiwrap en /usr/local/sbin/fcgiwrap.

A continuación, instalamos el paquete spawn-fcgi que nos permite ejecutar fcgiwrap como un demonio:

yum -y instalar spawn-fcgi

Abra /etc/sysconfig/spawn-fcgi...

nano /etc/sysconfig/spawn-fcgi

... y modifique el archivo de la siguiente manera:

# You must set some working options before the "spawn-fcgi" service will work. # If SOCKET points to a file, then this file is cleaned up by the init script. # # See spawn-fcgi(1) for all possible options. # # Example : #SOCKET=/var/run/php-fcgi.sock #OPTIONS="-u apache -g apache -s $SOCKET -S -M 0600 -C 32 -F 1 -P /var/run/spawn-fcgi.pid -- /usr/bin/php-cgi" FCGI_SOCKET=/var/run/fcgiwrap.socket FCGI_PROGRAM=/usr/local/sbin/fcgiwrap FCGI_USER=apache FCGI_GROUP=apache FCGI_EXTRA_OPTIONS="-M 0770" OPTIONS="-u $FCGI_USER -g $FCGI_GROUP -s $FCGI_SOCKET -S $FCGI_EXTRA_OPTIONS -F 1 -P /var/run/spawn-fcgi.pid -- $FCGI_PROGRAM"

Ahora agregue el usuario nginx al grupo apache:

modusuario -a -G apache nginx

Crear los enlaces de inicio del sistema para spawn-fcgi...

chkconfig genera-fcgi en

... e iniciarlo de la siguiente manera:

systemctl iniciar spawn-fcgi

Ahora debería encontrar el socket fcgiwrap en /var/run/fcgiwrap.socket, propiedad del usuario y del grupo apache (algunos scripts, por ejemplo, Mailman, esperan que los ejecute el usuario/grupo apache, por eso no ejecutamos spawn -fcgi como usuario/grupo nginx, pero en su lugar agregue nginx al grupo apache).

14.1 Versiones adicionales de PHP

Comenzando con ISPConfig 3.0.5, es posible tener varias versiones de PHP en un servidor (seleccionables a través de ISPConfig) que se pueden ejecutar a través de FastCGI y PHP-FPM. El procedimiento para crear versiones adicionales de PHP en CentOS se describe en este tutorial:Cómo usar varias versiones de PHP (PHP-FPM y FastCGI) con ISPConfig 3 (CentOS 6.3)

El servidor perfecto - CentOS 7 x86_64 (nginx, Dovecot, ISPConfig 3) - Página 2

15 Instalar phpMyAdmin

A continuación instalamos phpMyAdmin:

yum -y instalar phpmyadmin

A continuación, cambiamos la autenticación en phpMyAdmin de cookie a http:

nano /etc/phpMyAdmin/config.inc.php

[...] /* Authentication type */ $cfg['Servers'][$i]['auth_type'] = 'http'; [...]

Ahora puede encontrar phpMyAdmin en el directorio /usr/share/phpMyAdmin/.

Después de haber instalado ISPConfig 3, puede acceder a phpMyAdmin de la siguiente manera:

El vhost de aplicaciones ISPConfig en el puerto 8081 para nginx viene con una configuración de phpMyAdmin, por lo que puede usar http://server1.example.com:8081/phpmyadmin o http://server1.example.com:8081/phpMyAdmin para acceder a phpMyAdmin.

Si desea usar un alias /phpmyadmin o /phpMyAdmin que pueda usar desde sus sitios web, esto es un poco más complicado que para Apache porque nginx no tiene alias globales (es decir, alias que se pueden definir para todos los vhosts). Por lo tanto, debe definir estos alias para cada vhost desde el que desea acceder a phpMyAdmin.

Para hacer esto, pegue lo siguiente en el campo Directivas nginx en la pestaña Opciones del sitio web en ISPConfig:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} Si usa https en lugar de http para su host virtual, debe agregar la línea fastcgi_param HTTPS; a su configuración de phpMyAdmin así:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS on; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} Si usa tanto http como https para su vhost, puede usar la variable $https:vaya al campo Directivas nginx nuevamente y en lugar de fastcgi_param HTTPS en; agregas la línea fastcgi_param HTTPS $https; para que pueda usar phpMyAdmin para solicitudes http y https:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS $https; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

}

16 Instalar Mailman

Desde la versión 3.0.4, ISPConfig también le permite administrar (crear/modificar/eliminar) listas de correo de Mailman. Si desea utilizar esta función, instale Mailman de la siguiente manera:

yum -y instalar cartero

Antes de que podamos iniciar Mailman, se debe crear una primera lista de correo llamada mailman:

toque /var/lib/mailman/data/aliases

toque /etc/mailman/aliases

/usr/lib/mailman/bin/newlist mailman

[example@unixlinux.online tmp]# /usr/lib/mailman/bin/newlist mailman

Ingrese el correo electrónico de la persona que ejecuta la lista:<-- dirección de correo electrónico del administrador, p. ejemplo@unixlinux.online

Contraseña inicial del cartero: <-- contraseña de administrador para la lista de carteros

Para terminar de crear tu lista de correo, debes editar tu archivo /etc/aliases (o

equivalente) agregando las siguientes líneas y posiblemente ejecutando el programa

`newaliases':

## mailman mailing list

mailman: "|/usr/lib/mailman/mail/mailman post mailman"

mailman-admin: "|/usr/lib/mailman/mail/mailman admin mailman"

mailman-bounces: "|/usr/lib/mailman/mail/mailman bounces mailman"

mailman-confirm: "|/usr/lib/mailman/mail/mailman confirm mailman"

mailman-join: "|/usr/lib/mailman/mail/mailman join mailman"

mailman -leave: "|/usr/lib/mailman/mail/mailman leave mailman"

mailman-propietario: "|/usr/lib/mailman/mail/mailman propietario mailman"

mailman-request: " |/usr/lib/mailman/mail/mailman solicitar mailman"

mailman-subscribe: "|/usr/lib/mailman/mail/mailman subscribe mailman"

mailma n-unsubscribe: "|/usr/lib/mailman/mail/mailman unsubscribe mailman"

Pulsa enter para notificar al propietario del mailman... <-- ENTRAR

[ejemplo @unixlinux.online tmp]#

Abra /etc/aliases luego...

nano /etc/alias

... y agregue las siguientes líneas:

[...] mailman: "|/usr/lib/mailman/mail/mailman post mailman" mailman-admin: "|/usr/lib/mailman/mail/mailman admin mailman" mailman-bounces: "|/usr/lib/mailman/mail/mailman bounces mailman" mailman-confirm: "|/usr/lib/mailman/mail/mailman confirm mailman" mailman-join: "|/usr/lib/mailman/mail/mailman join mailman" mailman-leave: "|/usr/lib/mailman/mail/mailman leave mailman" mailman-owner: "|/usr/lib/mailman/mail/mailman owner mailman" mailman-request: "|/usr/lib/mailman/mail/mailman request mailman" mailman-subscribe: "|/usr/lib/mailman/mail/mailman subscribe mailman" mailman-unsubscribe: "|/usr/lib/mailman/mail/mailman unsubscribe mailman"

Ejecutar

nuevos alias

después y reinicie Postfix:

systemctl reiniciar postfix.servicio

Cree los enlaces de inicio del sistema para Mailman e inícielo:

systemctl habilitar mailman.service

systemctl iniciar mailman.service

Ahora necesitamos crear este enlace simbólico para que Mailman funcione con ISPConfig:

cd /usr/lib/mailman/cgi-bin/

ln -s ./ mailman

Si desea usar Mailman desde sus sitios web creados a través de ISPConfig, esto es un poco más complicado que para Apache porque nginx no tiene alias globales (es decir, alias que se pueden definir para todos los hosts virtuales). Por lo tanto, debe definir estos alias para cada vhost desde el que desea acceder a Mailman.

Para hacer esto, pegue lo siguiente en el campo Directivas nginx en la pestaña Opciones del sitio web en ISPConfig:

location /cgi-bin/mailman {

alias /usr/lib/mailman/cgi-bin;

fastcgi_split_path_info (^/cgi-bin/mailman/[^/]*)(.*)$;

include /etc/nginx/fastcgi_params;

fastcgi_param SCRIPT_FILENAME /usr/lib/mailman$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED /usr/lib/mailman$fastcgi_path_info;

fastcgi_intercept_errors on;

fastcgi_pass unix:/var/run/fcgiwrap.socket;

}

location /images/mailman {

alias /usr/lib/mailman/icons;

}

location /pipermail {

alias /var/lib/mailman/archives/public;

autoindex on;

}

Esto define el alias /cgi-bin/mailman/ para su host virtual, lo que significa que puede acceder a la interfaz de administración de Mailman para obtener una lista en http://

En http://

17 Instalar PureFTPd

PureFTPd se puede instalar con el siguiente comando:

yum -y instalar ftpd puro

Luego cree los enlaces de inicio del sistema e inicie PureFTPd:

systemctl enable pure-ftpd.service

systemctl start pure-ftpd.service

Ahora configuramos PureFTPd para permitir sesiones FTP y TLS. FTP es un protocolo muy inseguro porque todas las contraseñas y todos los datos se transfieren en texto claro. Mediante el uso de TLS, toda la comunicación se puede cifrar, lo que hace que el FTP sea mucho más seguro.

TLS necesita OpenSSL; para instalar OpenSSL, simplemente ejecutamos:

yum -y instalar openssl

Abra /etc/pure-ftpd/pure-ftpd.conf...

nano /etc/pure-ftpd/pure-ftpd.conf

Si desea permitir sesiones FTP y TLS, establezca TLS en 1:

[...] # This option can accept three values : # 0 : disable SSL/TLS encryption layer (default). # 1 : accept both traditional and encrypted sessions. # 2 : refuse connections that don't use SSL/TLS security mechanisms, # including anonymous sessions. # Do _not_ uncomment this blindly. Be sure that : # 1) Your server has been compiled with SSL/TLS support (--with-tls), # 2) A valid certificate is in place, # 3) Only compatible clients will log in. TLS 1 [...]

Para usar TLS, debemos crear un certificado SSL. Lo creo en /etc/ssl/private/, por lo tanto, primero creo ese directorio:

mkdir -p /etc/ssl/privado/

Posteriormente, podemos generar el certificado SSL de la siguiente manera:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nombre del país (código de 2 letras) [XX]:<-- Ingrese el nombre de su país (por ejemplo, "DE").

Nombre del estado o provincia (nombre completo) []:<-- Ingrese el nombre de su estado o provincia .

Nombre de la localidad (p. ej., ciudad) [Ciudad predeterminada]:<-- Ingrese su ciudad.

Nombre de la organización (p. ej., empresa) [Empresa predeterminada Ltd]:<-- Ingrese el nombre de su organización (p. ej., , el nombre de su empresa).

Nombre de la unidad organizativa (p. ej., sección) []:<-- Ingrese el nombre de su unidad organizativa (p. ej., "Departamento de TI").

Nombre común (p. ej., su nombre o el nombre de host de su servidor) []:<-- Ingrese el nombre de dominio completo del sistema (por ejemplo, "servidor1.ejemplo.com").

Dirección de correo electrónico []:<-- Ingrese su dirección de correo electrónico.

Cambiar los permisos del certificado SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Finalmente reinicie PureFTPd:

systemctl reiniciar pure-ftpd.service

Eso es todo. Ahora puede intentar conectarse usando su cliente FTP; sin embargo, debe configurar su cliente FTP para usar TLS.

18 Instalar BIND

Podemos instalar BIND de la siguiente manera:

yum -y install bind bind-utils

A continuación, abra /etc/sysconfig/named...

nano /etc/sysconfig/named

... y asegúrese de que la línea ROOTDIR=/var/named/chroot esté comentada:

# BIND named process options # ~~~~~~~~~~~~~~~~~~~~~~~~~~ # # OPTIONS="whatever" -- These additional options will be passed to named # at startup. Don't add -t here, enable proper # -chroot.service unit file.

Haga una copia de seguridad del archivo /etc/named.conf existente y cree uno nuevo de la siguiente manera:

cp /etc/named.conf /etc/named.conf_bak

cat /dev/null> /etc/named.conf

nano /etc/named.conf

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { any; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { any; };

recursion no;

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

zone "." IN {

type hint;

file "named.ca";

};

include "/etc/named.conf.local"; Cree el archivo /etc/named.conf.local que se incluye al final de /etc/named.conf (/etc/named.conf.local se llenará más tarde con ISPConfig si crea zonas DNS en ISPConfig):

toque /etc/named.conf.local

Luego creamos los enlaces de inicio y comenzamos BIND:

systemctl enable named.service

systemctl start named.service

19 Instalar Webalizer y AWStats

Webalizer y AWStats se pueden instalar de la siguiente manera:

yum -y install webalizer awstats perl-DateTime-Format-HTTP perl-DateTime-Format-Builder

20 Instalar Jailkit

Solo se necesita Jailkit si desea chrootear a los usuarios de SSH. Se puede instalar de la siguiente manera (importante:Jailkit se debe instalar antes de ISPConfig - ¡no se puede instalar después!):

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.17.tar.gz

tar xvfz jailkit-2.17.tar.gz

cd jailkit-2.17

./configure

make

make install

cd ..

rm -rf jailkit-2.17*

21 Instalar fail2ban

Esto es opcional pero recomendado, porque el monitor ISPConfig intenta mostrar el registro:

yum -y install fail2ban

Debemos configurar fail2ban para iniciar sesión en el archivo de registro /var/log/fail2ban.log porque este es el archivo de registro que supervisa el módulo ISPConfig Monitor. Abra /etc/fail2ban/fail2ban.conf...

nano /etc/fail2ban/fail2ban.conf

... y asegúrese de logtarget =/var/log/fail2ban.log :

[...] # Option: logtarget # Notes.: Set the log target. This could be a file, SYSLOG, STDERR or STDOUT. # Only one log target can be specified. # If you change logtarget from the default value and you are # using logrotate -- also adjust or disable rotation in the # corresponding configuration file # (e.g. /etc/logrotate.d/fail2ban on Debian systems) # Values: [ STDOUT | STDERR | SYSLOG | FILE ] Default: STDERR # logtarget = /var/log/fail2ban.log [...]

Luego cree los enlaces de inicio del sistema para fail2ban e inícielo:

systemctl habilitar fail2ban.servicio

systemctl iniciar fail2ban.servicio

22 Instalar rkhunter

rkhunter se puede instalar de la siguiente manera:

yum -y instalar rkhunter

El servidor perfecto - CentOS 7 x86_64 (nginx, Dovecot, ISPConfig 3) - Página 3

23 Instalar RoundcubeMail

Para instalar el cliente de correo web Roundcube, ejecute...

yum -y instalar roundcubemail

ISPConfig contiene un alias de correo web predeterminado para squirremail dentro de su vhost de aplicaciones. Usaremos ese alias para el cubo redondo más moderno, así que creamos un enlace simbólico con el nombre squirrelmail en /usr/share

ln -s /usr/share/roundcubemail /usr/share/squirrelmail

Después de haber instalado ISPConfig 3, puede acceder a RoundcubeMail de la siguiente manera:

El vhost de aplicaciones ISPConfig en el puerto 8081 para nginx viene con una configuración de alias /webmail, por lo que puede usar http://server1.example.com:8081/webmail para acceder a RoundcubeMail.

Si desea usar un alias /webmail o /roundcubemail que pueda usar desde sus sitios web, esto es un poco más complicado que para Apache porque nginx no tiene alias globales (es decir, alias que se pueden definir para todos los hosts virtuales). Por lo tanto, debe definir estos alias para cada vhost desde el que desea acceder a SquirrelMail.

Para hacer esto, pegue lo siguiente en el campo Directivas nginx en la pestaña Opciones del sitio web en ISPConfig:

Para hacer esto, pegue lo siguiente en el campo Directivas nginx en la pestaña Opciones del sitio web en ISPConfig:

location /roundcubemail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/roundcubemail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/roundcubemail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /roundcubemail last;

} Si usa https en lugar de http para su host virtual, debe agregar la línea fastcgi_param HTTPS; a su configuración de RoundcubeMail así:

location /roundcubemail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/roundcubemail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS on; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/roundcubemail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /roundcubemail last;

} Si usa tanto http como https para su vhost, puede usar la variable $https:vaya al campo Directivas nginx nuevamente y en lugar de fastcgi_param HTTPS en; agregas la línea fastcgi_param HTTPS $https; para que pueda usar RoundcubeMail para solicitudes http y https:

location /roundcubemail {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/roundcubemail/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass 127.0.0.1:9000;

fastcgi_param HTTPS $https; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/roundcubemail/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /webmail {

rewrite ^/* /squirrelmail last;

}

Ahora necesitamos una base de datos para el correo de roundcube, la inicializaremos de la siguiente manera:

mysql -u raíz -p

En el aviso de uso de mariadb:

CREAR BASE DE DATOS roundcubedb;

CREATE USER example@unixlinux.online IDENTIFICADO POR 'roundcubepassword';

CONCEDER TODOS LOS PRIVILEGIOS en roundcubedb.* a example@unixlinux.online;

FLUSH PRIVILEGES;

salir

Estoy usando detalles para la base de datos de roundcube como prueba, reemplace los valores según su elección por razones de seguridad. Finalizaremos la instalación de roundcube después de instalar ISPConfig.

24 Instalar ISPConfig 3

Antes de iniciar la instalación de ISPConfig, asegúrese de que Apache esté detenido (si está instalado, es posible que algunos de sus paquetes instalados hayan instalado Apache como una dependencia sin que usted lo sepa). Si Apache2 ya está instalado en el sistema, deténgalo ahora...

systemctl detener httpd.servicio

... y elimine los enlaces de inicio del sistema de Apache:

systemctl deshabilitar httpd.servicio

Asegúrese de que nginx se esté ejecutando:

systemctl reiniciar nginx.servicio

(Si tiene Apache y nginx instalados, el instalador le pregunta cuál desea usar:Apache y nginx detectados. Seleccione el servidor que usará para ISPConfig:(apache, nginx) [apache]:

Escriba nginx. Si solo están instalados Apache o nginx, el instalador lo detecta automáticamente y no se hace ninguna pregunta).

Descargue la versión actual de ISPConfig 3 e instálela. El instalador de ISPConfig configurará todos los servicios como Postfix, Dovecot, etc. por usted. Ya no es necesaria una configuración manual como la requerida para ISPConfig 2.

Ahora también tiene la posibilidad de permitir que el instalador cree un vhost SSL para el panel de control de ISPConfig, de modo que se pueda acceder a ISPConfig usando https:// en lugar de http://. Para lograr esto, simplemente presione ENTER cuando vea esta pregunta:¿Desea una conexión segura (SSL) a la interfaz web de ISPConfig (y,n) [y]:.

Para instalar ISPConfig 3 desde la última versión publicada, haga lo siguiente:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install /instalar/

El siguiente paso es ejecutar

php -q instalar.php

Esto iniciará el instalador de ISPConfig 3:

[ejemplo@unixlinux.instalación en línea]# php -q instalación.php

----------------------- -------------------------------------------------- -------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

----------------------------------------------------- ------------------------------------------

>> Configuración inicial

Sistema operativo: Redhat o una versión desconocida compatible.

A continuación, habrá algunas preguntas para la configuración principal, así que tenga cuidado.

Los valores predeterminados están entre [paréntesis] y se pueden aceptar con

Toque "salir" (sin las comillas) para detener el instalador.

Seleccionar idioma (en,de) [en]: <-- ENTER

Modo de instalación (estándar, experto) [estándar]: <-- ENTER

Nombre de host completamente calificado (FQDN) del servidor, p. ej. servidor1.dominio.tld [servidor1.ejemplo.com]: <-- ENTRAR

MySQL server hostname [localhost]: <-- ENTRAR

MySQL usuario raíz [raíz]: <-- ENTRAR

Contraseña raíz de MySQL []: <- - yourrootsqlpassword

Base de datos MySQL para crear [dbispconfig]: <-- ENTRAR

Juego de caracteres MySQL [utf8]: <-- ENTRAR

Apache y nginx detectado. Seleccione el servidor a usar para ISPConfig:(apache, nginx) [apache]:<-- nginx

Generando una clave privada RSA de 2048 bits

........... .................................................... .........+++

.................................... .............++++

escribiendo una nueva clave privada en 'smtpd.key'

-----

Estás a punto de solicitarte que ingrese la información que se incorporará

en su solicitud de certificado.

Lo que está a punto de ingresar es lo que se llama un nombre distinguido o un DN.

Hay bastantes campos, pero puede dejar algunos en blanco

Para algunos campos habrá un valor predeterminado,

Si ingresa '.', el campo se dejará en blanco.

-----

Nombre del país ( código de 2 letras) [XX]: <-- ENTRAR

Nombre del estado o provincia (nombre completo) []: <-- ENTRAR

Nombre de la localidad (p. ej., ciudad) [Ciudad predeterminada]: <-- ENTRAR

Nombre de la organización (p. ej., empresa) [Default Company Ltd]: <-- ENTRAR

Nombre de la unidad organizacional (p. ej., sección) []: <-- ENTRAR

Nombre común (p. ej., tu n ame o el nombre de host de su servidor) []: <-- ENTRAR

Dirección de correo electrónico []: <-- ENTRAR

Configurar Jailkit

Configurar Dovecot

Configurar Spamassassin

Configurar Amavisd

Configurar Getmail

Configurar Pureftpd

Configurar BIND

Configurar nginx

Configurar Vlogger

Configurar Apps vhost

Configurar Bastille Firewall

Configurar Fail2ban

Instalando ISPConfig

Puerto ISPConfig [8080]: <-- ENTRAR

¿Desea una conexión segura (SSL) a la interfaz web ISPConfig (s, n) [s] : <-- ENTER

Generando clave privada RSA, módulo largo de 4096 bits

........................ ...................................++

......... .................................................... ................++

e es 65537 (0x10001)

Está a punto de solicitarle que ingrese información que se incorporará

en su solicitud de certificado.

Lo que está a punto de ingresar es lo que se llama un nombre distinguido o un DN.

Hay son bastantes campos, pero puede dejar algunos en blanco

Para algunos campos habrá un valor predeterminado,

Si ingresa '.', el campo se dejará en blanco.

--- --

Nombre del país (código de 2 letras) [XX]: <-- ENTRAR

Nombre del estado o provincia (nombre completo) []: <-- ENTRAR

Nombre de la localidad (por ejemplo, ciudad ) [Ciudad predeterminada]: <-- ENTRAR

Nombre de la organización (p. ej., empresa) [Empresa predeterminada Ltd]: <-- ENTRAR

Nombre de la unidad organizativa (p. ej., sección) []: <-- ENTRAR

Nombre común (p. ej., su nombre o el nombre de host de su servidor) []: <-- ENTRAR

Dirección de correo electrónico []: <-- ENTRAR

Por favor ingrese el siguiente 'extra ' atributos

para enviar con su solicitud de certificado

Una contraseña de desafío []: <-- ENTRAR

Un nombre de empresa opcional []: <-- ENTRAR

escribir clave RSA

Configurando DBServer

Instalando ISPConfig crontab

no crontab para root

no crontab para getmail

Reiniciando servicios...

Deteniendo mysqld: ]

Empezando MySQLD:[OK]

Postfix de cierre:[OK]

Inicio de Postfix:[OK]

Detener a Saslauthd:[fallido]

Inicio de Saslauthd:[OK]

Apagando amavisd:Daemon [1554] terminado por Sigterm

[OK]

AMAVISD se detuvo

AMAVISD:[OK]

Detener clamd.amavisd:[OK]

Iniciar clamd.amavisd:[ok]

Dovecot IMAP:[OK]

Inicio de Dovecot IMAP:[OK]

Recarga PHP-FPM:[OK]

Recargando nginx: [Ok]

Detener puro-ftpd:[ok]

iniciando puro-ftpd:[ok]

instalación completa.

[ejemplo@unixlinux.online instalación]#

Para corregir los errores de Mailman que puede obtener durante la instalación de ISPConfig, abra /usr/lib/mailman/Mailman/mm_cfg.py...

vi /usr/lib/mailman/Mailman/mm_cfg.py

... y establecer DEFAULT_SERVER_LANGUAGE ='en':

[...] #------------------------------------------------------------- # The default language for this server. DEFAULT_SERVER_LANGUAGE = 'en' [...]

Reiniciar Mailman:

systemctl reiniciar mailman.servicio

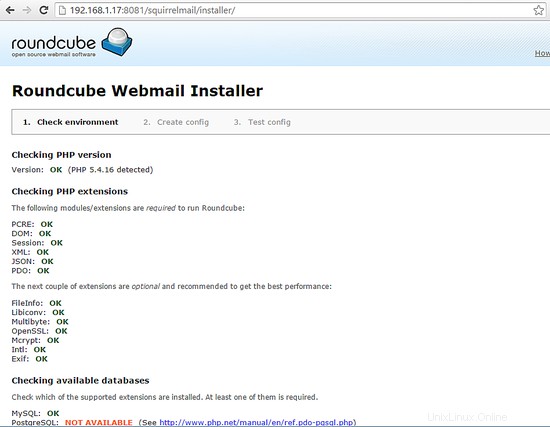

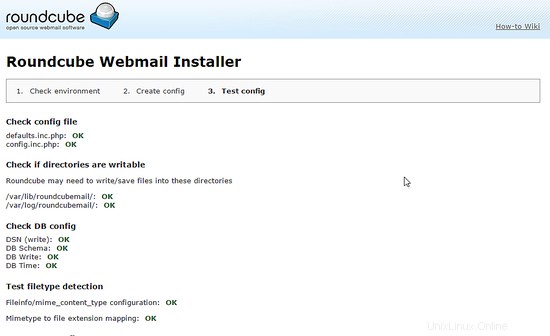

Ahora terminaré la instalación de RoundcubeMail. Abra la siguiente URL en su navegador:

http://192.168.0.100:8081/roundcubemail/instalador

será recibido por el instalador web de RoundcubeMail, desplácese hacia abajo en la página y haga clic en siguiente:

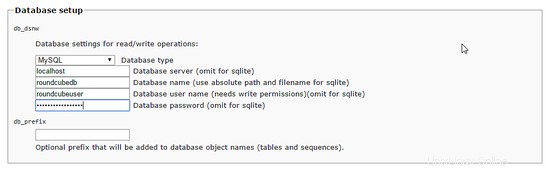

Luego ingrese los detalles de la base de datos de la base de datos roundcubedb que creamos en el capítulo 23 aquí:

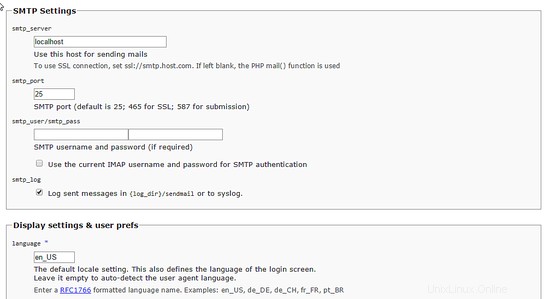

Configure el servidor SMTP en localhost y configure su idioma preferido

y haga clic en "Crear configuración" para ir a la página siguiente.

Abra el archivo /etc/roundcubemail/config.inc.php en el shell:

nano /etc/roundcubemail/config.inc.php

y pegue la configuración que se muestra en el instalador web en ese archivo y guarde el archivo.

<?php /* Local configuration for Roundcube Webmail */ // ---------------------------------- // SQL DATABASE // ---------------------------------- // Database connection string (DSN) for read+write operations // Format (compatible with PEAR MDB2): db_provider://user:example@unixlinux.online/database // Currently supported db_providers: mysql, pgsql, sqlite, mssql or sqlsrv // For examples see http://pear.php.net/manual/en/package.database.mdb2.intro-dsn.php // NOTE: for SQLite use absolute path: 'sqlite:////full/path/to/sqlite.db?mode=0646' $config['db_dsnw'] = 'mysql://roundcubeuser:example@unixlinux.online/roundcubedb'; // ---------------------------------- // IMAP // ---------------------------------- // The mail host chosen to perform the log-in. // Leave blank to show a textbox at login, give a list of hosts // to display a pulldown menu or set one host as string. // To use SSL/TLS connection, enter hostname with prefix ssl:// or tls:// // Supported replacement variables: // %n - hostname ($_SERVER['SERVER_NAME']) // %t - hostname without the first part // %d - domain (http hostname $_SERVER['HTTP_HOST'] without the first part) // %s - domain name after the '@' from e-mail address provided at login screen // For example %n = mail.domain.tld, %t = domain.tld // WARNING: After hostname change update of mail_host column in users table is // required to match old user data records with the new host. $config['default_host'] = 'localhost'; // ---------------------------------- // SMTP // ---------------------------------- // SMTP server host (for sending mails). // To use SSL/TLS connection, enter hostname with prefix ssl:// or tls:// // If left blank, the PHP mail() function is used // Supported replacement variables: // %h - user's IMAP hostname // %n - hostname ($_SERVER['SERVER_NAME']) // %t - hostname without the first part // %d - domain (http hostname $_SERVER['HTTP_HOST'] without the first part) // %z - IMAP domain (IMAP hostname without the first part) // For example %n = mail.domain.tld, %t = domain.tld $config['smtp_server'] = 'localhost'; // provide an URL where a user can get support for this Roundcube installation // PLEASE DO NOT LINK TO THE ROUNDCUBE.NET WEBSITE HERE! $config['support_url'] = ''; // this key is used to encrypt the users imap password which is stored // in the session record (and the client cookie if remember password is enabled). // please provide a string of exactly 24 chars. $config['des_key'] = 'lsd7O6Xl_SAPcDf*yH4rL$&h'; // ---------------------------------- // PLUGINS // ---------------------------------- // List of active plugins (in plugins/ directory) $config['plugins'] = array(); // the default locale setting (leave empty for auto-detection) // RFC1766 formatted language name like en_US, de_DE, de_CH, fr_FR, pt_BR $config['language'] = 'en_US'; // Set the spell checking engine. Possible values: // - 'googie' - the default // - 'pspell' - requires the PHP Pspell module and aspell installed // - 'enchant' - requires the PHP Enchant module // - 'atd' - install your own After the Deadline server or check with the people at http://www.afterthedeadline.com before using their API // Since Google shut down their public spell checking service, you need to // connect to a Nox Spell Server when using 'googie' here. Therefore specify the 'spellcheck_uri' $config['spellcheck_engine'] = 'pspell';

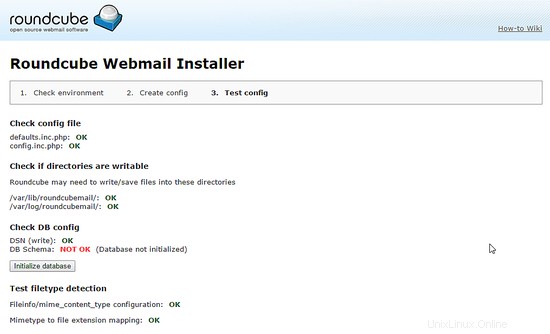

Luego regrese al instalador web y haga clic en el botón continuar. En esta página, haga clic en "iniciar base de datos":

La página debería verse así después de la inicialización exitosa de la base de datos:

Para proteger la configuración de RoundcubeMail de modificaciones no autorizadas, eliminaré la carpeta del instalador ejecutando este comando en el shell:

rm -rf /usr/share/roundcubemail/instalador

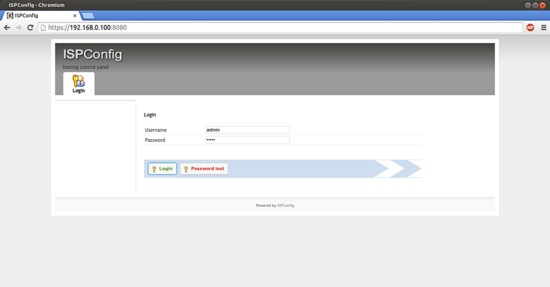

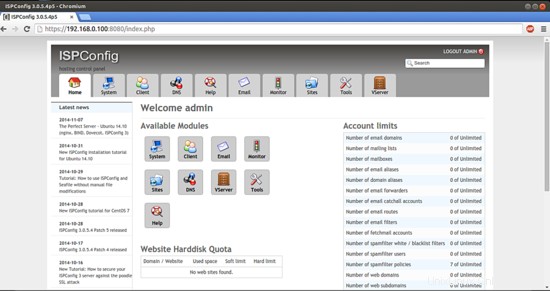

25 Primer inicio de sesión de ISPConfig

Luego puede acceder a ISPConfig 3 en http(s)://server1.example.com:8080/ o http(s)://192.168.0.100:8080/ (http o https depende de lo que elija durante la instalación). Inicie sesión con el nombre de usuario admin y la contraseña admin (debe cambiar la contraseña predeterminada después de su primer inicio de sesión):

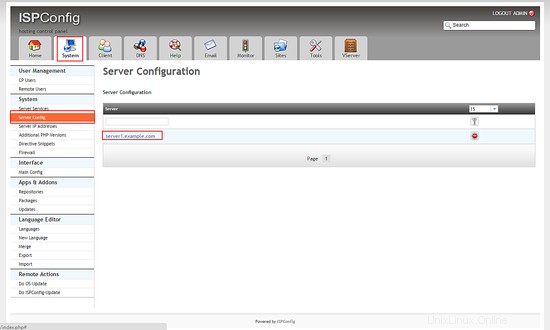

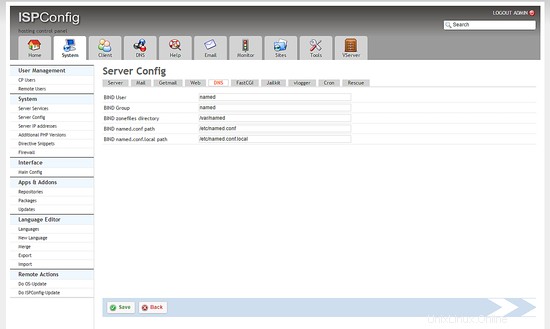

A continuación, tenemos que ajustar las rutas de configuración BIND en ISPConfig. Haga clic en "Sistema" en el menú superior, luego en "Configuración del servidor" en el menú de la derecha. En la lista que aparece luego en el lado izquierdo, haga clic en el nombre del servidor.

Vaya a la pestaña "DNS" del formulario:

e ingrese las rutas DNS de la siguiente manera:

BIND zonefiles directorio:/var/named

BIND named.conf ruta:/etc/named.conf

BIND named.conf.local ruta:/etc/named.conf.local

El sistema ya está listo para ser utilizado.

Si desea utilizar direcciones IPv6 con sus hosts virtuales nginx, haga lo siguiente antes de crear hosts virtuales IPv6 en ISPConfig:

Abra /etc/sysctl.conf...

vi /etc/sysctl.conf

... y agregue la línea net.ipv6.bindv6only =1:

[...] net.ipv6.bindv6only = 1

Corre...

sysctl -p

... después para que el cambio surta efecto.

25.1 Manual ISPConfig 3

Para aprender a usar ISPConfig 3, recomiendo descargar el Manual de ISPConfig 3.

En más de 300 páginas, cubre el concepto detrás de ISPConfig (administrador, revendedores, clientes), explica cómo instalar y actualizar ISPConfig 3, incluye una referencia para todos los formularios y campos de formulario en ISPConfig junto con ejemplos de entradas válidas y proporciona tutoriales para las tareas más comunes en ISPConfig 3. También explica cómo hacer que su servidor sea más seguro y viene con una sección de solución de problemas al final.

25 Enlaces

- CentOS:http://www.centos.org/

- ISPConfig:http://www.ispconfig.org/