Las redes privadas virtuales (VPN) se pueden utilizar para una serie de aplicaciones muy útiles. Puede conectarse de forma segura a cualquier punto de acceso WiFi público. Puede superar las restricciones de bloqueo geográfico en sus sitios web favoritos. E incluso puede conectarse a la red de su hogar u oficina desde cualquier parte del mundo, como si estuviera sentado en su escritorio. Esta guía lo guiará a través del proceso de configurar su propio servidor OpenVPN y conectarse a él con su copia de Viscosity.

Ejecutar su propio servidor OpenVPN le permitirá encriptar todo lo que hace en Internet, para que pueda realizar sus operaciones bancarias en línea de manera segura en el WiFi gratuito de su café favorito. Todo lo que envíe a través de la conexión VPN se cifrará desde su dispositivo hasta que llegue a su servidor OpenVPN en casa. La configuración de su servidor OpenVPN para acceder a la red de su hogar u oficina le brinda acceso completo a todos sus archivos en su red.

Esta guía lo guiará a través de los pasos necesarios para configurar un servidor OpenVPN en una instancia de pfSense que le permita acceder de manera segura a la red de su hogar/oficina desde una ubicación remota y, opcionalmente, enviar todo el tráfico de su red a través de ella para que pueda acceder a Internet. también de forma segura.

Esta guía no tratará ningún problema relacionado con la configuración de su enrutador. Es probable que un servidor que ejecuta pfSense actúe como un enrutador, por lo que supondremos que el servidor pfSense está conectado directamente a Internet con su propia dirección IP.

Preparación

Para esta guía, asumimos:

- Ya ha instalado la última versión de pfSense (2.3 en el momento de escribir este artículo)

- pfSense se ha configurado con al menos una interfaz WAN y una interfaz LAN

- Está conectado con su dispositivo cliente al servidor pfSense a través de su interfaz LAN durante esta guía

- Esta instalación de pfSense es una instalación nueva

- Ya tiene una copia de Viscosity instalada en su dispositivo cliente

Si necesita descargar e instalar una copia de pfSense, puede encontrar información en https://www.pfsense.org/download/. No cubriremos los detalles de la configuración de una instancia de pfSense, se pueden encontrar muchas guías en línea. Si está ejecutando una versión diferente de pfSense, es muy probable que se apliquen muchos o incluso todos los pasos descritos en esta guía. Si desea configurar un servidor OpenVPN en un sistema operativo diferente, consulte nuestras otras guías.

Su dispositivo cliente debe estar conectado al servidor pfSense a través de la interfaz LAN. Esto es necesario para que pueda acceder a webConfigurator para establecer la configuración de pfSense. Los detalles de cómo puede lograr esto dependen de su configuración de red particular.

Si aún no tiene una copia de Viscosity instalada en su cliente, consulte esta guía de configuración para instalar Viscosity (Mac | Windows).

Soporte

Lamentablemente, no podemos brindar asistencia directa para configurar su propio servidor OpenVPN. Brindamos esta guía como cortesía para ayudarlo a comenzar y aprovechar al máximo su copia de Viscosity. Probamos minuciosamente los pasos de esta guía para asegurarnos de que, si sigue las instrucciones que se detallan a continuación, estará bien encaminado para disfrutar de los beneficios de ejecutar su propio servidor OpenVPN.

pfSense ofrece soporte comunitario y comercial si está buscando más información o ayuda, eche un vistazo a sus opciones en https://www.pfsense.org/get-support/

Cómo empezar

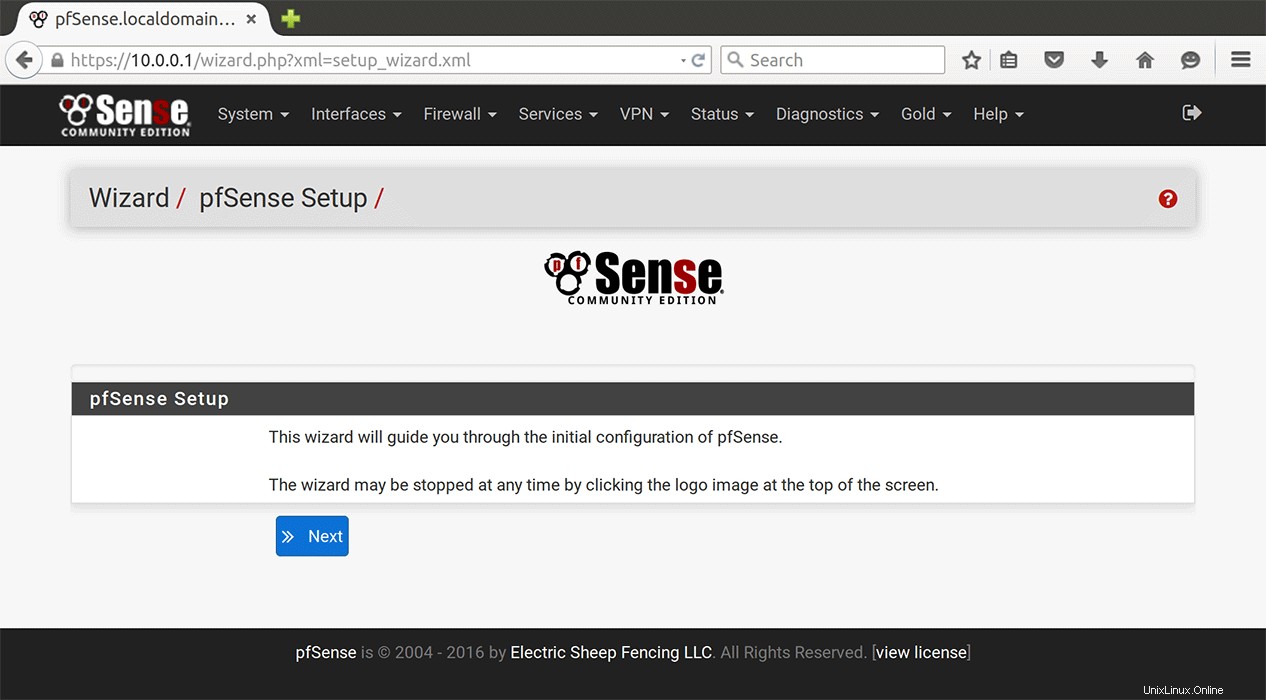

Primero debe iniciar sesión en webConfigurator desde su dispositivo cliente conectado a la interfaz LAN del servidor pfSense. Abra un navegador en su cliente y navegue hasta la dirección IP de la interfaz LAN de su servidor pfSense (algo así como https://10.0.0.1 o https://192.168.0.1 ). Deberá iniciar sesión. Las credenciales predeterminadas son:

User: admin Password: pfsense

Si es la primera vez que inicia sesión en webConfigurator, intentará guiarlo a través de un asistente. Omita este paso haciendo clic en el logotipo de pfSense para navegar al panel principal.

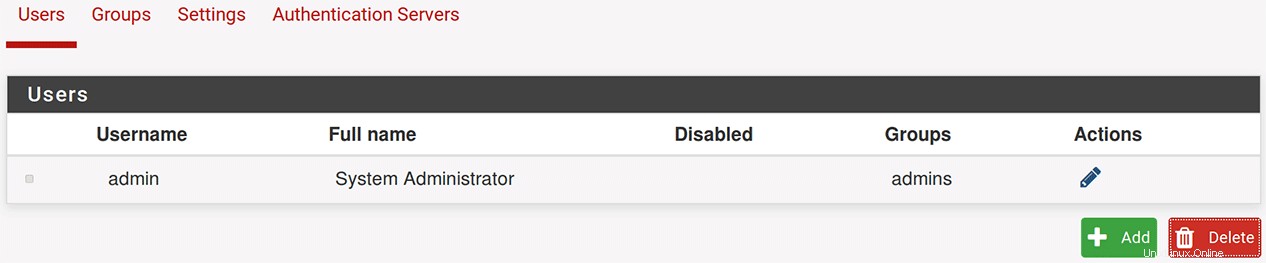

Por seguridad, se debe cambiar la contraseña de administrador de pfSense. Haga clic en System> User Manager . Edite la contraseña haciendo clic en el icono de edición debajo de Acciones para la cuenta de administrador.

Cambie la contraseña ingresando una nueva contraseña y su confirmación y luego haga clic en Save en la parte inferior.

Servidor DNS

Configure la dirección IP de los servidores DNS que usaremos:

- Haga clic en

System>General Setup. - En la Configuración del servidor DNS sección, establezca los dos primeros servidores DNS en 8.8.8.8 y 8.8.4.4 (Google DNS). Si desea usar diferentes servidores DNS, siéntase libre de usarlos aquí.

- Haga clic en

Saveen la parte inferior.

Para habilitar estos servidores DNS:

- Haga clic en

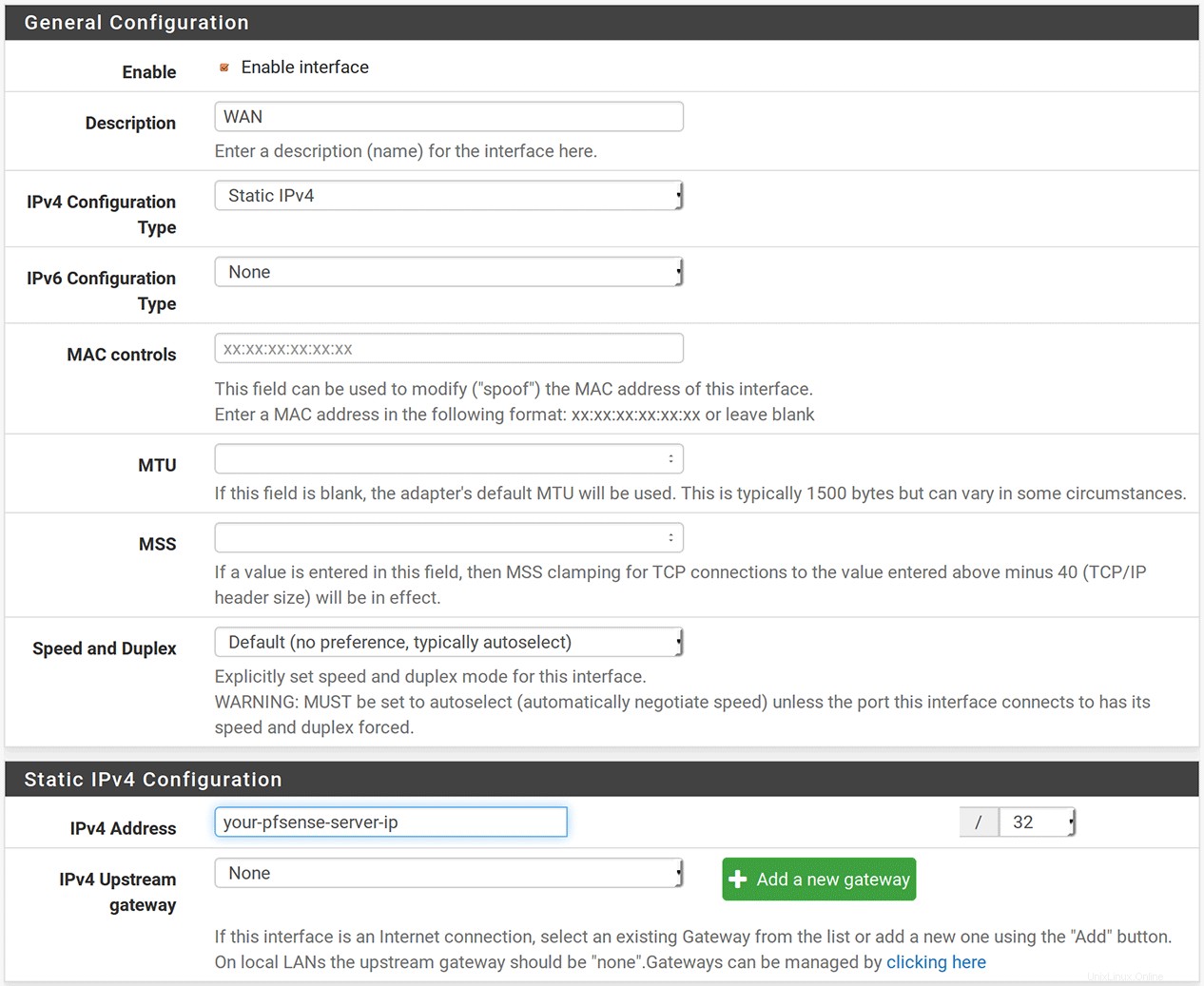

Interfaces>WAN. - En la Configuración general sección, establezca el Tipo de configuración de IPv4 a 'IPv4 estático'.

- En la configuración IPv4 estática sección, configure la dirección IPv4 a la dirección IP WAN de su servidor pfSense.

- Haga clic en

Saveen el fondo. - Aparecerá un cuadro amarillo en la parte superior de la página, haga clic en

Apply changespara restablecer la interfaz WAN con la nueva configuración de DNS.

Estos servidores DNS se entregarán a los clientes conectados ya que DNS Resolver está habilitado de manera predeterminada.

- Haga clic en

Services>DNS Resolverpara modificar la configuración del DNS Resolver. - Compruebe el Reenvío de consultas DNS cuadro para habilitar el modo de reenvío.

- Haga clic en

Saveen el fondo. - Aparecerá un cuadro amarillo en la parte superior de la página, haga clic en

Apply changes.

Asistente de OpenVPN

El servidor OpenVPN se puede configurar mediante el asistente integrado.

- Haga clic en

VPN>OpenVPNy haga clic enWizardspestaña. - Se le indicará que seleccione un Tipo de servidor de autenticación . Haga clic en

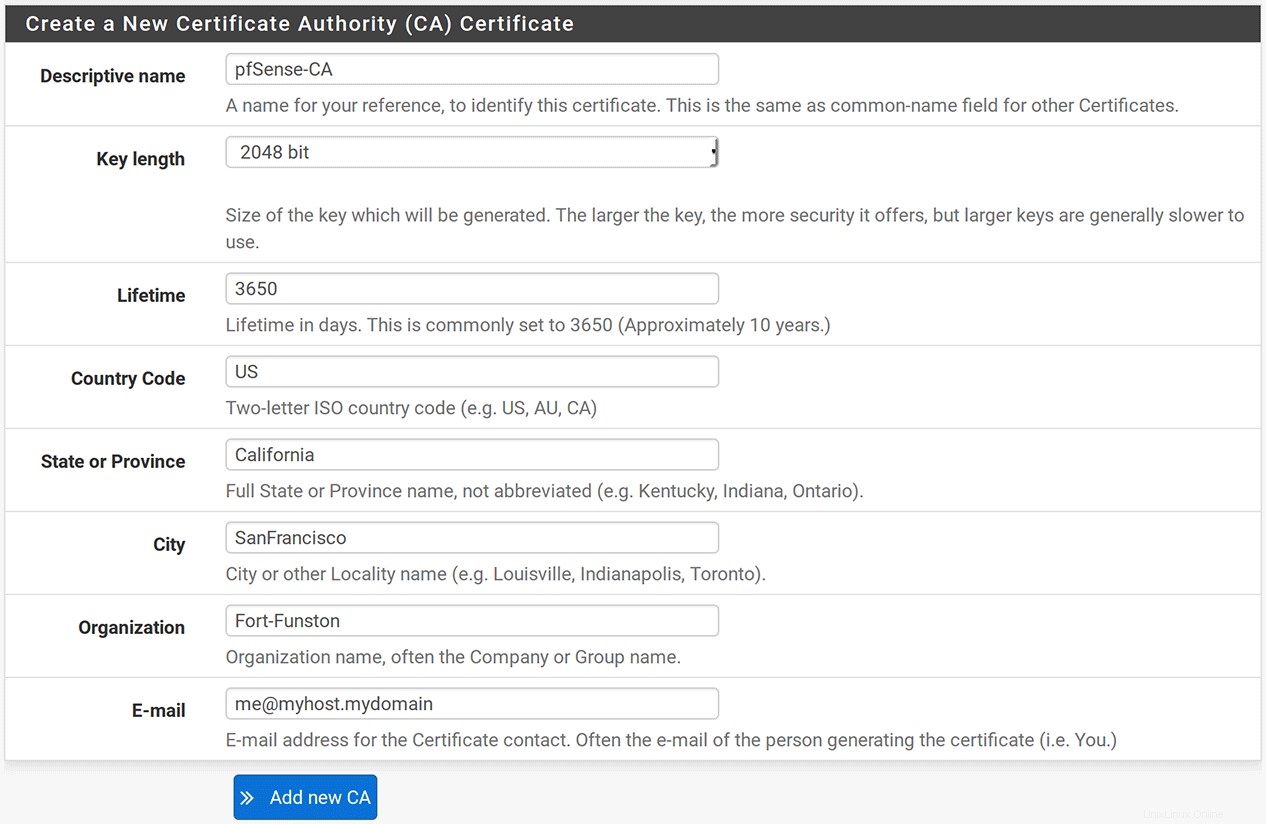

Nextpara aceptar el valor predeterminado de 'Acceso de usuario local'. - Ahora necesitaremos crear un nuevo certificado de autoridad certificadora (CA). Establezca el nombre descriptivo en 'pfSense-CA'.

- Deje la longitud de la clave en 2048 bits y la vida útil en 3650 días.

- Los parámetros restantes son para identificar a la persona u organización que controla esta autoridad de certificación. Ajústelos apropiadamente para su situación.

- Haga clic en

Add new CApara pasar al certificado del servidor. - Establezca el nombre descriptivo en servidor y mantenga la longitud de la clave en 2048 bits y la vida útil en 3650 días.

- La información de la persona/institución ya estará completada desde la página anterior. Déjalo como está.

- Haga clic en

Create new Certificate. - En la página siguiente, en la Información general del servidor OpenVPN sección, establezca la Descripción al servidor'.

- En la Configuración criptográfica anule la selección de Autenticación TLS .

- Deje el Algoritmo de cifrado como 'AES-256-CBC (clave de 256 bits, bloque de 128 bits)'.

- En la Configuración del túnel entrar en la Red de Túneles dirección como 10.8.0.0/24.

- Para permitir el acceso a las máquinas en la red local, ingrese su rango de IP local en la Red local entorno. Probablemente será algo así como 10.0.0.0/24.

- Establecer Compresión a 'Deshabilitado - Sin compresión'

- Compruebe la Comunicación entre clientes casilla de verificación.

- En la Configuración del cliente sección, configure el Servidor DNS 1 para apuntar al servidor OpenVPN (10.8.0.1).

- En el Avanzado cuadro de texto, agregue la línea:

-

push "route 10.0.0.0 255.255.255.0";mute 10; - donde asumimos que su subred LAN es 10.0.0.0/24. Ajústelo en consecuencia.

-

- Podemos dejar las configuraciones restantes como están y hacer clic en

Nexta continuación. - Ahora acepte las reglas de cortafuegos predeterminadas comprobando tanto la Regla de cortafuegos y regla OpenVPN casillas y haciendo clic en

Next. Estas reglas permitirán que su cliente se conecte al servidor OpenVPN y permitan el tráfico VPN entre el cliente y el servidor. - Ahora se le mostrará una pantalla de finalización. Haga clic en

Finish.

Ya ha creado el certificado del servidor. Antes de continuar, debemos modificar algunas configuraciones que no se cubrieron en el asistente.

- Haga clic en el icono de edición junto al servidor fila para editar la configuración.

- En la Información General sección, cambie el Modo de servidor a 'Acceso remoto (SSL/TLS)'.

- Presiona

Savepara guardar estos cambios.

Cortafuegos

El asistente genera automáticamente la configuración del cortafuegos. Sin embargo, según la configuración y la versión de su firewall, es posible que deba verificar la configuración que ha creado el asistente. Primero, navegue a Firewall -> Rules y seleccione WAN . Debería ver una regla de firewall que permita el tráfico IPv4 entrante a través de la WAN a través del puerto OpenVPN. Esto permitirá a los clientes conectarse a la VPN a través de la interfaz WAN externa.

Si tiene problemas para enrutar el tráfico a través de la VPN, vaya a Firewall -> Nat , seleccione Outbound y asegúrese de que el Modo esté configurado en "Generación automática de reglas de NAT de salida. (Paso a través de IPsec incluido)".

Certificado de cliente

Para conectarnos a nuestro servidor OpenVPN, necesitamos generar un certificado de cliente para cada dispositivo que queramos conectar al servidor.

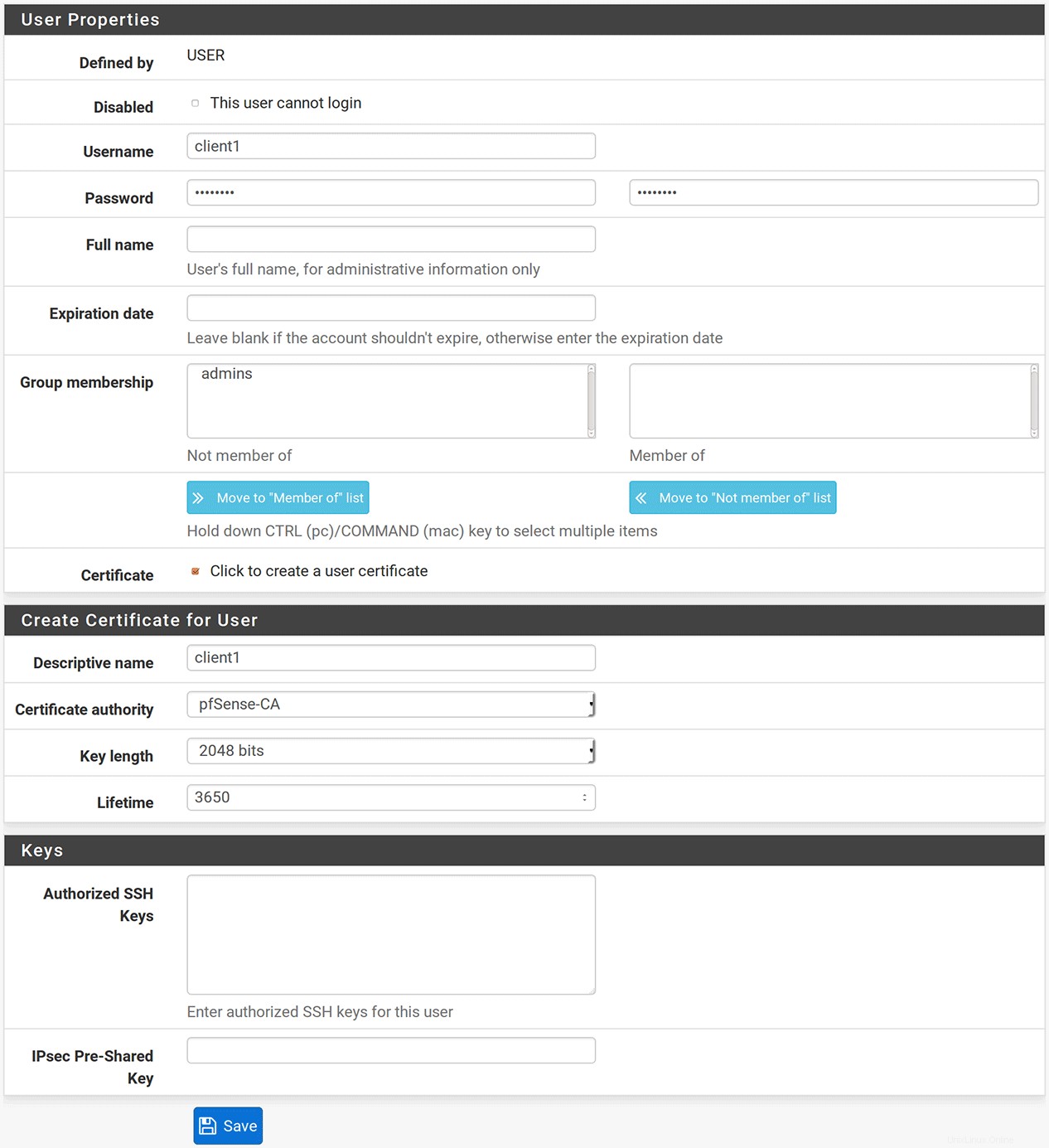

- Haga clic en

System>User Managery haz clic en+ Addbotón para añadir un usuario. - Complete el nombre de usuario y la contraseña. Para nuestro ejemplo, estableceremos el nombre de usuario en cliente1 .

- Asegúrese de verificar el Certificado casilla para crear un certificado de usuario. Esto hará que la sección se expanda.

- Asigne al certificado un nombre descriptivo (cliente1 ).

- Deje la autoridad de certificación, la longitud de la clave y la duración en sus valores predeterminados.

- Haga clic en

Savepara terminar.

Configuración de la viscosidad

Si ha llegado hasta aquí, ahora debería poder conectarse a su servidor OpenVPN, ¡felicidades! Ahora podemos configurar la Viscosidad.

Exportación de conexión desde pfSense

pfSense proporciona un paquete de exportación de cliente OpenVPN que puede usar para crear una conexión Viscosity sin tratar directamente con ningún certificado o clave.

- Para instalar el paquete de exportación, haga clic en

System>Package Managery haga clic enAvailable Packagespestaña. Esto le mostrará una lista de todos los paquetes que puede instalar. - Desplácese hacia abajo para encontrar 'openvpn-client-export' y haga clic en

+ Installbotón para instalarlo. - Le pedirá que confirme, haga clic en

Confirmpara comenzar la instalación. - Cuando finalice la instalación, puede exportar una configuración haciendo clic en

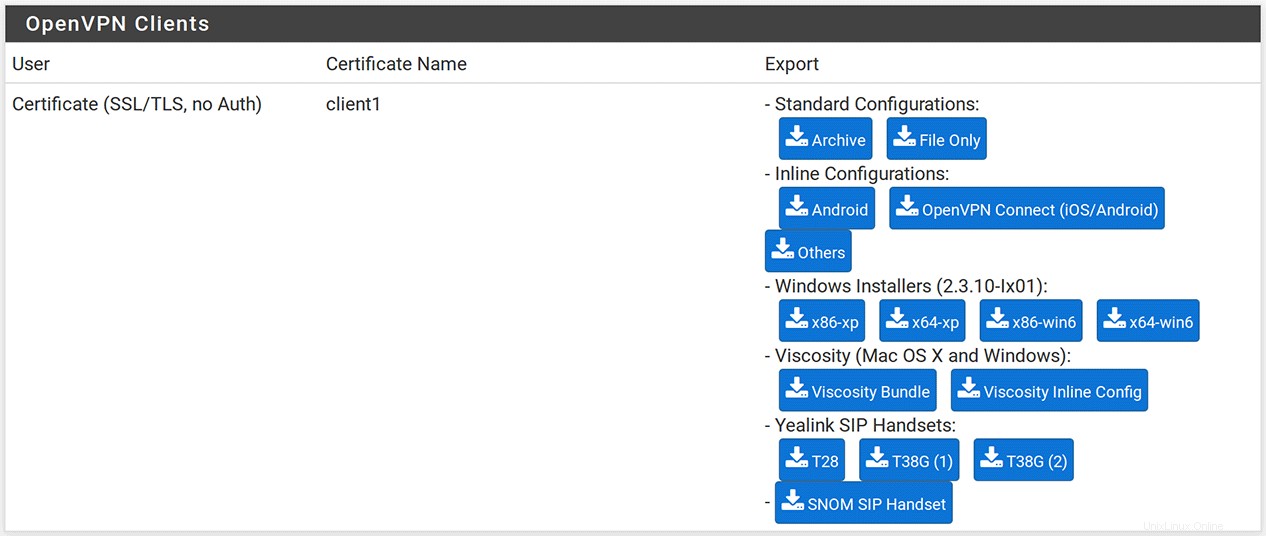

VPN>OpenVPNy haciendo clic enClient Exportpestaña. - Seleccione el servidor en el Servidor de acceso remoto sección. Mantenga los valores predeterminados para los demás parámetros.

- Desplácese hacia abajo hasta Clientes OpenVPN y busque la fila correspondiente al Nombre del certificado del usuario que creaste (client1 ).

- Descargue la configuración de Viscosidad haciendo clic en 'Configuración en línea de Viscosidad'. Esto descargará un archivo de configuración .ovpn a su dispositivo cliente.

Importar conexión en viscosidad

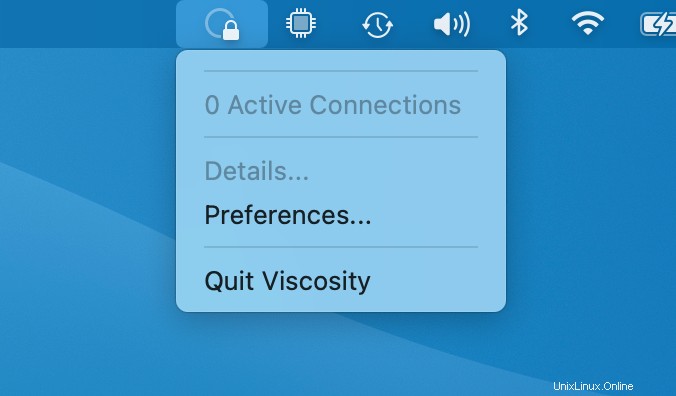

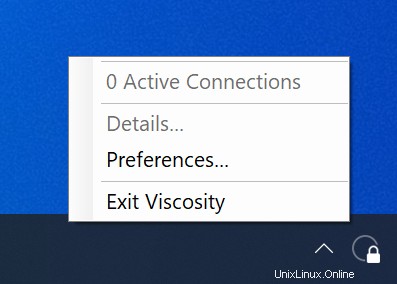

Haga clic en el ícono de Viscosidad en la barra de menú (Windows :bandeja del sistema) y seleccione 'Preferencias...':

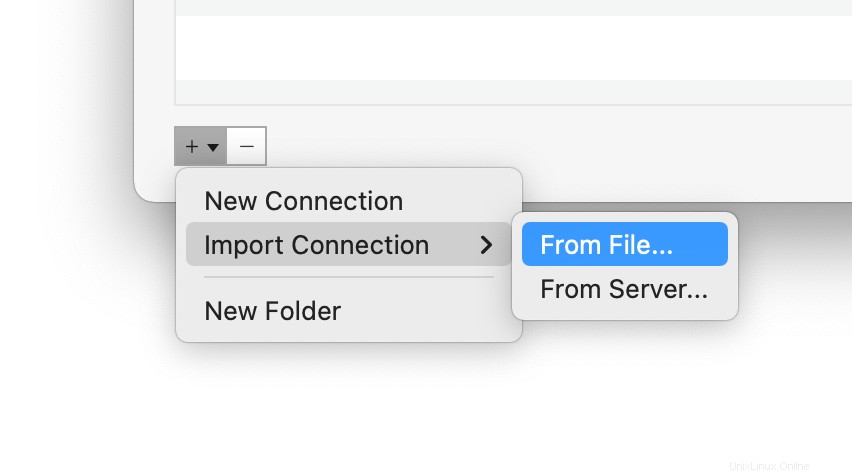

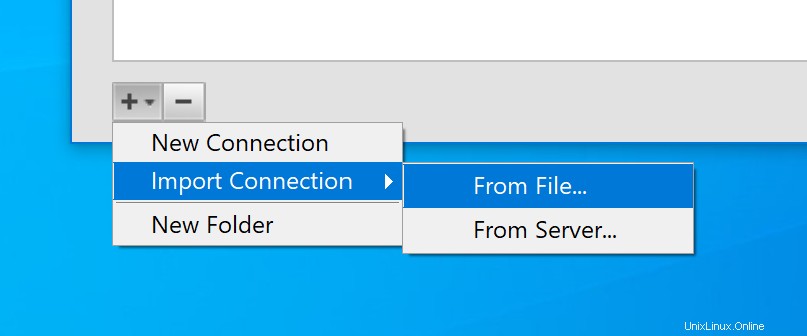

Esto le muestra la lista de conexiones VPN disponibles. Asumimos que recientemente instaló Viscosity, por lo que esta lista está vacía. Haga clic en el botón '+' y seleccione Import Connection> From File... :

Navegue hasta la ubicación del archivo de configuración Viscosity y ábralo. Verá un mensaje emergente para indicar que la conexión se ha importado.

(Opcional) Permitir el acceso a Internet

De manera predeterminada, la conexión VPN permitirá el acceso al servidor de archivos y otras computadoras en la red doméstica/de oficina (LAN). Sin embargo, si también desea que todo el tráfico de Internet se envíe a través de la conexión VPN, es necesario realizar una edición final en la conexión:

- Haga doble clic en su conexión en la ventana de preferencias de viscosidad para abrir el editor de conexiones

- Haga clic en Redes pestaña.

- Haga clic en el menú desplegable "Todo el tráfico" y seleccione la opción "Enviar todo el tráfico a través de una conexión VPN". No es necesario ingresar una puerta de enlace predeterminada.

- Haga clic en

Savebotón.

Conectando y usando su conexión VPN

Ahora está listo para conectarse. Haga clic en el ícono Viscosity en la barra de menú de macOS o en la bandeja del sistema de Windows para abrir el menú Viscosity, seleccione la conexión que importó y Viscosity se conectará.

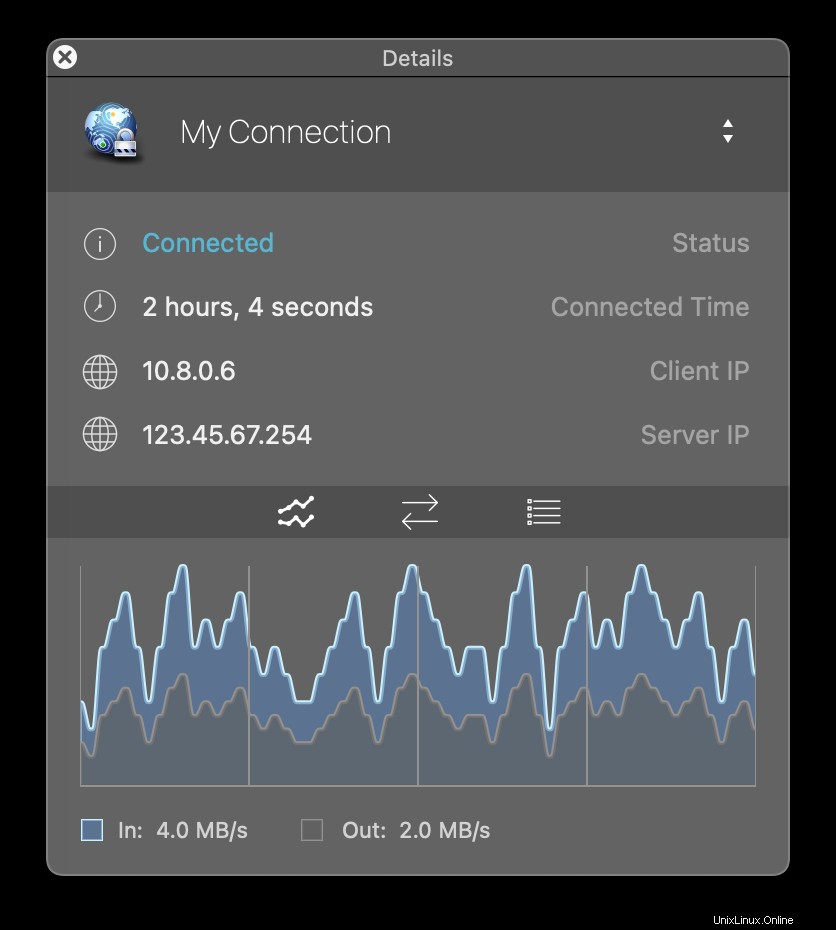

Para verificar que la VPN esté funcionando, puede abrir la ventana Detalles desde el menú Viscosidad. Esto le permitirá ver los detalles de la conexión, el tráfico y el registro de OpenVPN.

Eso es todo, ha configurado su propio servidor OpenVPN. ¡Felicitaciones, ahora puede disfrutar de los beneficios de operar su propio servidor OpenVPN!