Esta guía lo guiará a través de los pasos necesarios para configurar un servidor OpenVPN en un host RCDevs WebADM compatible con OpenOTP usando U2F como segundo factor de autenticación. Esta guía está diseñada como un inicio rápido o una configuración de prueba para usuarios empresariales que están considerando o ya usan WebADM, no la recomendamos para usuarios nuevos o domésticos.

Preparación

Para esta guía, asumimos:

- Ya tiene un WebADM con configuración OpenOTP con el que está familiarizado, o está utilizando "MFAVPN All in One Appliance", versión 1.7.11 al momento de escribir

- Tienes un certificado SSL válido

- Tiene un FQDN para su servidor WebADM y OpenVPN

- Tiene acceso SSH/SCP a esta instalación

- Tienes un dispositivo Yubico U2F

- Ya tiene una copia de Viscosity instalada en su dispositivo cliente

RCDevs WebADM es una suite de administración de usuarios y seguridad diseñada para empresas. Junto con OpenOTP, proporciona un poderoso conjunto de autenticación que se puede usar en toda su red. RCDevs también tiene su propio conjunto de servidores OpenVPN, MFAVPN, que se integra fácilmente con WebADM y OpenOTP.

Para usar U2F con paquetes RCDevs, su servidor WebADM y OpenVPN debe tener dos extras principales, un certificado SSL válido y un FQDN, es decir, una dirección web en lugar de una dirección IP. Para esta guía usaremos rcvm.mydomain.com, cambie esta dirección para que coincida con la suya donde la vea.

Soporte

Lamentablemente, no podemos brindar asistencia directa para configurar su propio servidor OpenVPN. Brindamos esta guía como cortesía para ayudarlo a comenzar y aprovechar al máximo su copia de Viscosity. Hemos probado minuciosamente los pasos de esta guía para asegurarnos de que, si sigue las instrucciones que se detallan a continuación, debería estar bien encaminado para disfrutar de los beneficios de ejecutar su propio servidor OpenVPN.

Si necesita más información o ayuda, RCDevs ofrece grupos de discusión en https://www.rcdevs.com/forum/

Instalación de WebADM con MFAVPN/OpenOTP

Si aún no tiene una instancia de WebADM, la forma más fácil de comenzar es con el dispositivo todo en uno MFAVPN. , disponible aquí. Estos se pueden importar fácilmente a la mayoría del software de máquina virtual y son fáciles de configurar.

En el resto de esta guía, supondremos que está utilizando un dispositivo todo en uno MFAVPN. de RCDevs, y ha elegido la configuración predeterminada.

Primero, importe el dispositivo a la plataforma de máquina virtual que elija. En la primera ejecución, siga las indicaciones, debería ver la configuración de MFAVPN como parte de este proceso. La información de inicio de sesión predeterminada tanto para SSH como para el portal web se mostrará una vez que se complete la configuración, tome nota de esto.

Una vez que WebADM esté instalado, deberá asegurarse de que sea accesible a través de un FQDN y agregar su certificado SSL a la instancia; hay una guía disponible aquí.

La especificación U2F requiere el certificado SSL para verificar los orígenes o las ID de la aplicación. Alternativamente, puede simplemente enviar la URL de la faceta U2F a otro servidor con un certificado SSL válido, lo indicaremos más adelante en la guía.

Como nota final, para uso empresarial, recomendamos configurar su servidor OpenVPN en un servidor físico o virtual diferente al de WebADM. Esta guía es exactamente la misma cuando configura MFAVPN en un servidor diferente, el servidor que elija para alojar MFAVPN solo necesita acceso de red a su servidor WebADM.

Configuración de WebADM y OpenOTP

Antes de configurar nuestro servidor OpenVPN, hay algunas cosas que debemos hacer en WebADM. Como primer paso, inicie sesión en su instancia de WebADM yendo a su dirección en su navegador, para nosotros https://rcvm.mydomain.com, e inicie sesión, las credenciales predeterminadas son admin/contraseña.

Como primer paso, tómese un momento para cambiar la contraseña de administrador. Para hacer esto, haga clic en cn=admin a la izquierda debajo de o=Root y luego haz clic en Cambiar contraseña en Acciones LDAP.

Configurar U2F

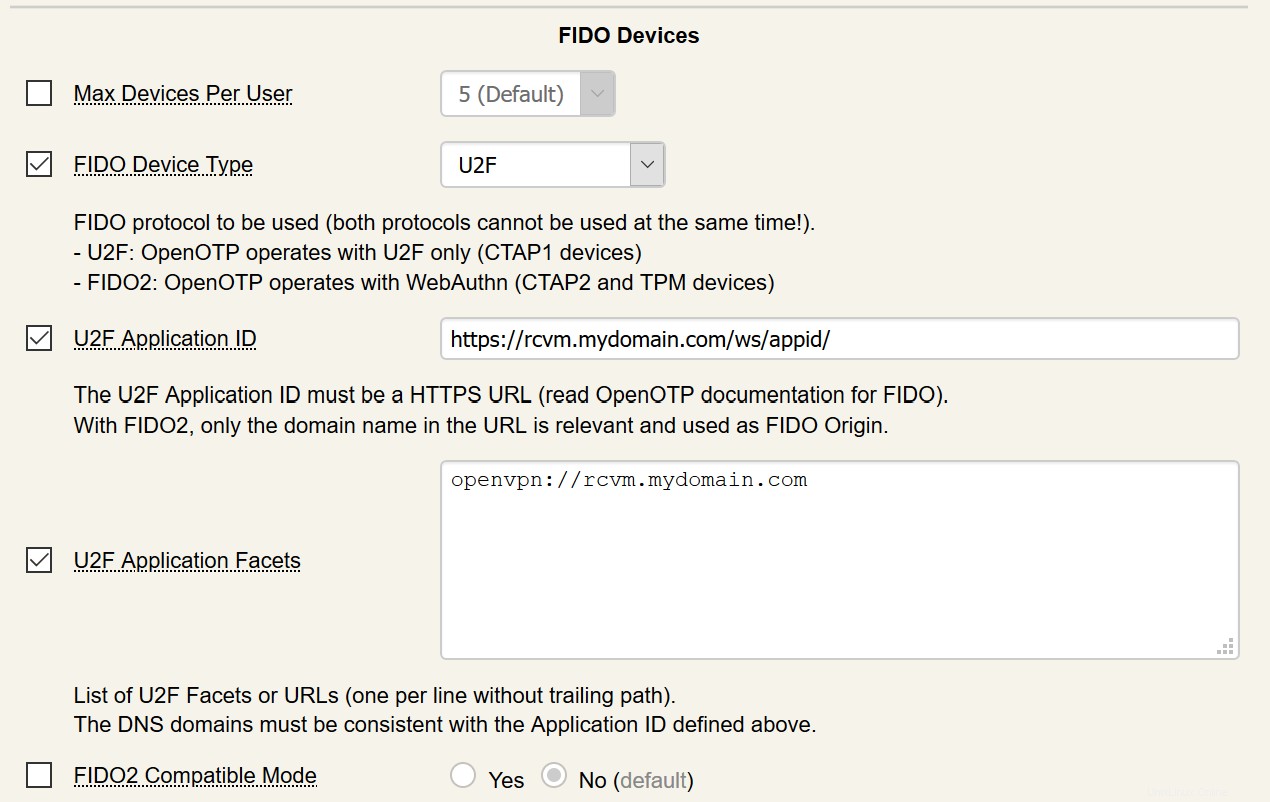

- En el menú superior, haga clic en Aplicaciones y, a continuación, en el área Servidor de autenticación MFA, haga clic en CONFIGURAR . Desplácese hacia abajo hasta Dispositivos FIDO sección.

- Marque Tipo de dispositivo FIDO y seleccione U2F

- Marque ID de aplicación U2F e ingrese https://rcvm.mydomain.com/ws/appid/, reemplazando rcvm.mydomain.com con la dirección de su servidor WebADM

- Marque Facetas de aplicación U2F e ingrese openvpn://rcvm.mydomain.com, reemplazando rcvm.mydomain.com con la dirección de su servidor WebADM o servidor OpenVPN si está en otro lugar

- Desplácese hasta la parte inferior y haga clic en Aplicar

Antes de continuar, tenga en cuenta la URL del extremo de la faceta U2F en el servidor de autenticación MFA. Esta es la URL que necesitará usar como proxy a través de otro servidor si no desea agregar un certificado SSL a WebADM.

Configurar usuario

Puede crear un nuevo usuario si lo desea, pero para los fines de esta configuración de prueba, utilizaremos el usuario de prueba ya proporcionado. cuenta.

- A la izquierda, haga clic en cn=usuario-de-prueba bajo o=raíz en el árbol del directorio RCDevs

- Haga clic en Cambiar contraseña y establezca una contraseña para este usuario. Haga clic en Actualizar contraseña para guardarla.

- De vuelta en el objeto de usuario, haga clic en CONFIGURAR junto a la configuración de WebADM en Detalles del objeto

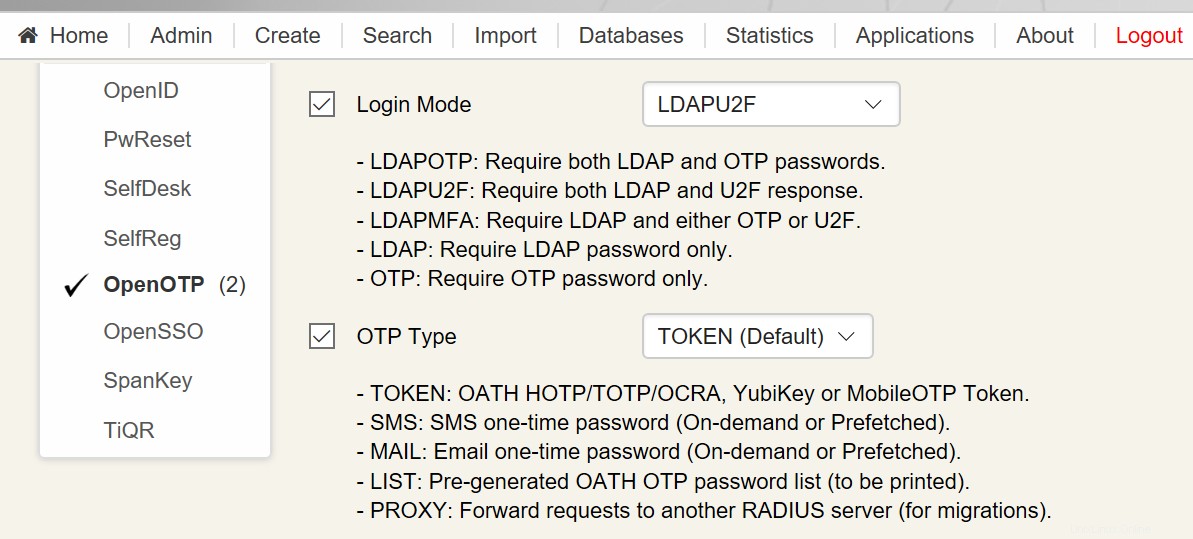

- Marque Modo de inicio de sesión y seleccione LDAPU2F

- Marque Tipo de OTP y selecciona FICHA (Predeterminado)

- Desplácese hasta la parte inferior y haga clic en Aplicar

A continuación, podemos registrar un token para este usuario. Asegúrese de estar utilizando la última versión de Chrome, Firefox o Microsoft Edge para obtener los mejores resultados. En el momento de escribir este artículo, Safari no es compatible con FIDO2.

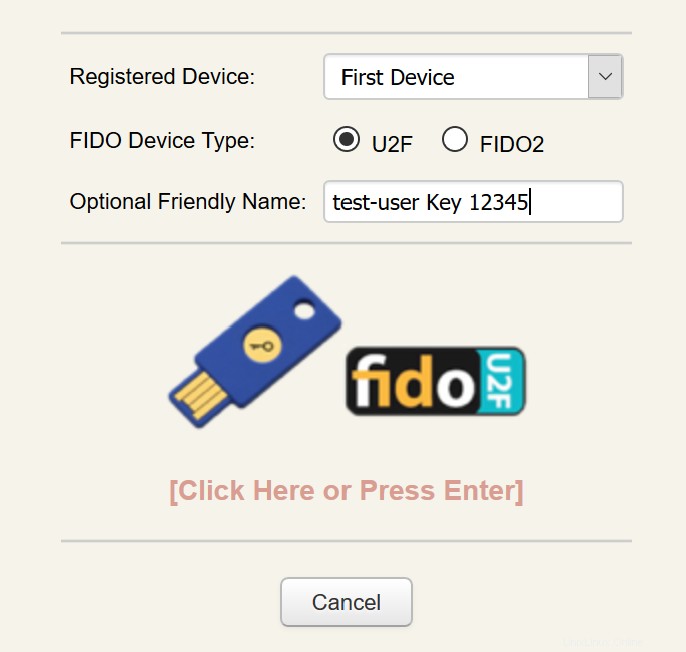

- Con el botón derecho, haga clic en Servidor de autenticación MFA en Acciones de la aplicación

- Haga clic en Registrar o cancelar el registro de dispositivos FIDO

- Asegúrese de que el tipo de dispositivo FIDO esté configurado en U2F, ingrese un nombre descriptivo para identificar el token más tarde fácilmente

- Haga clic donde dice Haga clic aquí o presione Entrar y su token debería parpadear. Toca el dispositivo para registrarlo y deberías recibir una confirmación.

¡La configuración de usuario y OpenOTP ya está lista! Configuremos OpenVPN ahora.

Configurando el Servidor OpenVPN

Si usa MFAVPN All in One Appliance, OpenVPN ya está configurado, simplemente necesita recuperar la configuración del servidor. La configuración se encuentra en ~/client.zip en el servidor. Esta configuración no es única. Puede realizar los cambios que necesite y distribuirlos a todos sus usuarios. Copie esta configuración a su computadora local con SCP.

Algunas cosas a tener en cuenta:

- Si necesita cambiar alguna configuración o dirección relacionada con OpenOTP, se encuentra en /opt/mfavpn/conf/ovpnauthd.conf

- Si desea cambiar alguna configuración del servidor OpenVPN, se encuentra en /opt/mfavpn/conf/openvpn.conf.

- Si necesita generar una nueva configuración de cliente después de realizar cambios, ejecute

/opt/mfavpn/bin/clientpkg user

, luego copie ~/user.zip.

Configuración de la viscosidad

La interfaz proporcionada por las versiones de Viscosity para Mac y Windows es intencionalmente muy similar. Como tal, centraremos nuestra guía en la versión de Windows, señalando las diferencias con la versión de Mac a medida que surjan.

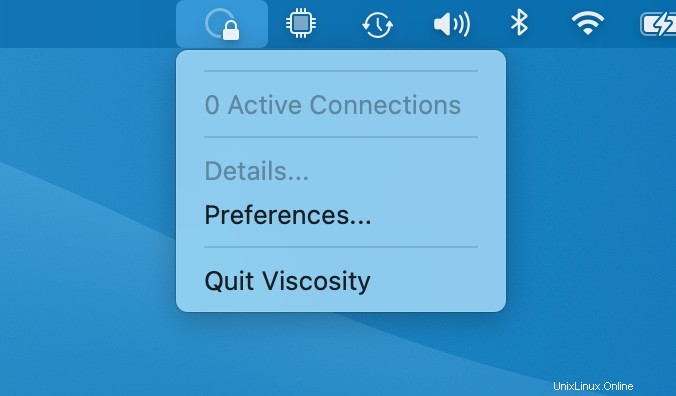

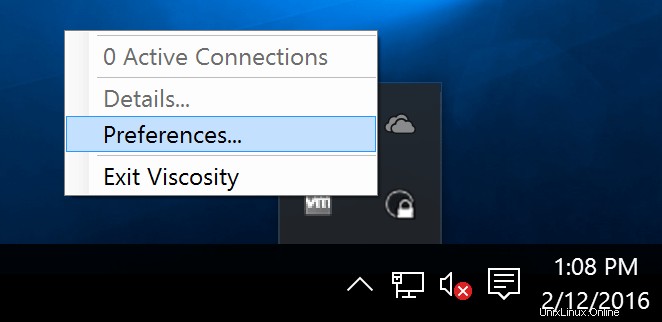

Si aún no tiene Viscosity ejecutándose, inicie Viscosity ahora. En la versión Mac verá aparecer el icono Viscosidad en la barra de menú. En la versión de Windows verá aparecer el icono de Viscosidad en la bandeja del sistema.

Haga clic en el ícono de Viscosidad en la barra de menú en Mac o en la bandeja del sistema en Windows y seleccione 'Preferencias...':

A continuación, haga clic en el botón + y vaya a Importar conexión> , Desde archivo... , navegue hasta donde extrajo la configuración de usuario zip que copió del servidor y seleccione user.ovpn, luego haga clic en Importar.

Finalmente, edite la conexión y actualice la dirección en General. Es posible que la configuración predeterminada no tenga la dirección correcta, así que actualícela según corresponda. Realice cualquier otro cambio que desee en el enrutamiento o DNS, por ejemplo, luego guarde la conexión.

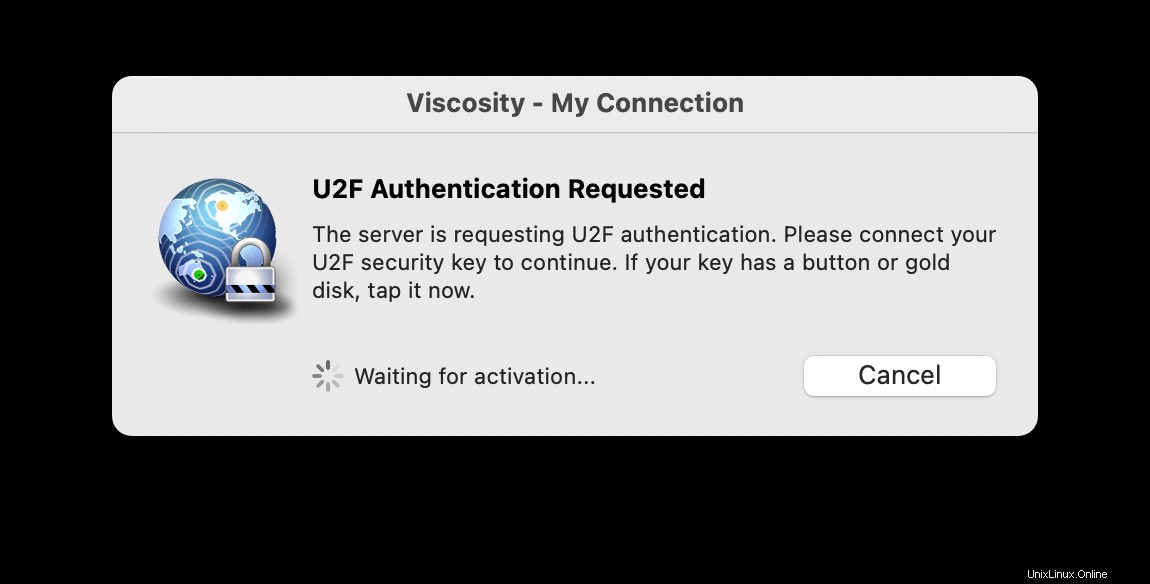

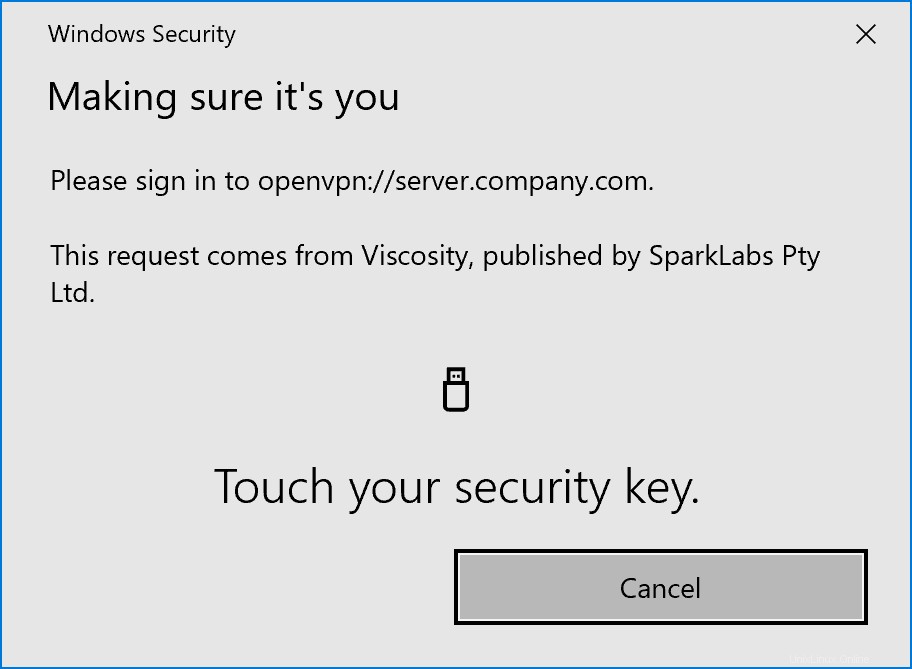

Uso de la viscosidad

Ahora todo lo que necesita hacer es conectarse. Si ha seguido esta guía a través del uso de test_user, ingrese test_user/

Notas Finales

Como mencionamos al principio, esta guía es más para presentarle WebADM y su funcionalidad OpenVPN/U2F si lo está considerando para su negocio, no recomendamos usar esta configuración exacta en un entorno de producción o en casa. Esperamos que esta guía muestre que es un proceso simple y una experiencia fácil de configurar y usar los beneficios de seguridad que brindan U2F y OpenOTP. Recuerde, OpenOTP no está restringido solo a OpenVPN, sino que se puede usar con muchos otros servicios, eche un vistazo a la documentación de RCDevs para ver más ejemplos.