Este tutorial muestra cómo preparar un servidor Debian 9 (con Nginx, BIND, Dovecot) para la instalación de ISPConfig 3.1 y cómo instalar ISPConfig 3.1. ISPConfig 3 es un panel de control de alojamiento web que le permite configurar los siguientes servicios a través de un navegador web:servidor web Apache o nginx, servidor de correo Postfix, servidor Courier o Dovecot IMAP/POP3, servidor de nombres MySQL, BIND o MyDNS, PureFTPd, SpamAssassin, ClamAV, y muchos más. Esta configuración cubre el servidor web Nginx, BIND como servidor DNS y Dovecot como servidor IMAP/POP3.

1 nota preliminar

En este tutorial, utilizo el nombre de host server1.example.com con la dirección IP 192.168.1.100 y la puerta de enlace 192.168.1.1. Estas configuraciones pueden diferir para usted, por lo que debe reemplazarlas cuando corresponda. Antes de continuar, debe tener una instalación mínima de Debian 9. Esta puede ser una imagen mínima de Debian de su proveedor de alojamiento o puede usar el tutorial del servidor Debian mínimo para configurar el sistema base.

2 Instalar el servidor SSH

Si no instaló el servidor OpenSSH durante la instalación del sistema, puede hacerlo ahora:

apt-get -y install ssh openssh-server

A partir de ahora, puede usar un cliente SSH como PuTTY y conectarse desde su estación de trabajo a su servidor Debian 9 y seguir los pasos restantes de este tutorial.

3 Instalar un editor de texto de shell (Opcional)

Usaré nano editor de texto en este tutorial. Algunos usuarios prefieren el editor vi clásico, por lo que instalaré ambos editores aquí. El programa vi predeterminado tiene un comportamiento extraño en Debian y Ubuntu; para arreglar esto, instalamos vim-nox:

apt-get -y install nano vim-nox

(No tienes que hacer esto si usas un editor de texto diferente como joe).

4 Configure el nombre de host

El nombre de host de su servidor debe ser un subdominio como "server1.example.com". No use un nombre de dominio sin parte de subdominio como "example.com" como nombre de host, ya que esto causará problemas más adelante con la configuración de su correo. Primero, debe verificar el nombre de host en /etc/hosts y cambiarlo cuando sea necesario. La línea debe ser:"Dirección IP - espacio - nombre de host completo, incluido el dominio - espacio - parte del subdominio". Edite /etc/hosts. Haz que se vea así:

nano /etc/hosts

127.0.0.1 localhost.localdomain localhost 192.168.1.100 server1.example.com server1 # The following lines are desirable for IPv6 capable hosts ::1 localhost ip6-localhost ip6-loopback ff02::1 ip6-allnodes ff02::2 ip6-allrouters

Luego edite el archivo /etc/hostname:

nano /etc/hostname

Contendrá solo la parte del subdominio, en nuestro caso:

server1

Finalmente, reinicia el servidor para aplicar el cambio:

reboot

Inicie sesión nuevamente y verifique si el nombre de host es correcto ahora con estos comandos:

hostname

hostname -f

La salida será así:

[email protected]:/tmp# hostname

server1

[email protected]:/tmp# hostname -f

server1.example.com

5 Actualice su instalación de Debian

Primero, asegúrese de que su /etc/apt/sources.list contenga el repositorio stretch/updates (esto asegura que siempre obtenga las actualizaciones más recientes para el escáner de virus ClamAV; este proyecto publica lanzamientos con mucha frecuencia y, a veces, las versiones antiguas dejan de funcionar), y que los repositorios contrib y non-free estén habilitados.

nano /etc/apt/sources.list

deb http://ftp.us.debian.org/debian/ stretch main contrib non-free

deb-src http://ftp.us.debian.org/debian/ stretch main contrib non-free

deb http://security.debian.org/debian-security stretch/updates main contrib non-free

deb-src http://security.debian.org/debian-security stretch/updates main contrib non-free

IMPORTANTE: Agregue el repositorio Debian Backports como se muestra arriba.

Ejecutar

apt-get update

para actualizar la base de datos de paquetes apt y

apt-get upgrade

para instalar las últimas actualizaciones (si las hay).

6 Cambiar el shell predeterminado

/bin/sh es un enlace simbólico a /bin/dash, sin embargo, necesitamos /bin/bash, no /bin/dash. Por lo tanto hacemos esto:

dpkg-reconfigure dash

¿Usar guión como shell del sistema predeterminado (/bin/sh)? <-- No

Si no hace esto, la instalación de ISPConfig fallará.

7 Sincronizar el reloj del sistema

Es una buena idea sincronizar el reloj del sistema con un NTP (n red t tiempo p rotocol) servidor a través de Internet. Simplemente ejecuta

apt-get install ntp

y la hora de su sistema siempre estará sincronizada.

8 Instale Postfix, Dovecot, MySQL, rkhunter y binutils

Podemos instalar Postfix, Dovecot, MySQL, rkhunter y Binutils con un solo comando:

apt-get install postfix postfix-mysql postfix-doc mariadb-client mariadb-server openssl getmail4 rkhunter binutils dovecot-imapd dovecot-pop3d dovecot-mysql dovecot-sieve dovecot-lmtpd sudo

Se le harán las siguientes preguntas:

Tipo general de configuración de correo:<-- Sitio de Internet

Nombre de correo del sistema:<-- server1.example.com

Para proteger la instalación de MariaDB/MySQL y deshabilitar la base de datos de prueba, ejecute este comando:

mysql_secure_installation

No tenemos que cambiar la contraseña raíz de MySQL, ya que simplemente configuramos una nueva durante la instalación. Responda las preguntas de la siguiente manera:

Change the root password? [Y/n] <-- y

New password: <-- Enter a new MySQL root password

Re-enter new password: <-- Repeat the MySQL root password

Remove anonymous users? [Y/n] <-- y

Disallow root login remotely? [Y/n] <-- y

Remove test database and access to it? [Y/n] <-- y

Reload privilege tables now? [Y/n] <-- y

A continuación, abra los puertos TLS/SSL y de envío en Postfix:

nano /etc/postfix/master.cf

Descomente las secciones de envío y smtps de la siguiente manera (deje -o milter_macro_daemon_name=ORIGINATING ya que no lo necesitamos):

[...] submission inet n - y - - smtpd

-o syslog_name=postfix/submission

-o smtpd_tls_security_level=encrypt

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

# -o smtpd_reject_unlisted_recipient=no

# -o smtpd_client_restrictions=$mua_client_restrictions

# -o smtpd_helo_restrictions=$mua_helo_restrictions

# -o smtpd_sender_restrictions=$mua_sender_restrictions

# -o smtpd_recipient_restrictions=

# -o smtpd_relay_restrictions=permit_sasl_authenticated,reject

# -o milter_macro_daemon_name=ORIGINATING

smtps inet n - y - - smtpd

-o syslog_name=postfix/smtps

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

# -o smtpd_reject_unlisted_recipient=no

# -o smtpd_client_restrictions=$mua_client_restrictions

# -o smtpd_helo_restrictions=$mua_helo_restrictions

# -o smtpd_sender_restrictions=$mua_sender_restrictions

# -o smtpd_recipient_restrictions=

# -o smtpd_relay_restrictions=permit_sasl_authenticated,reject

# -o milter_macro_daemon_name=ORIGINATING [...]

Reinicie Postfix después:

service postfix restart

Queremos MariaDB escuche en todas las interfaces, no solo en localhost, por lo que editamos /etc/mysql/mariadb.conf.d/50-server.cnf y comentamos la línea bind-address =127.0.0.1 y agregamos la línea sql-mode="NO_ENGINE_SUBSTITUTION" :

nano /etc/mysql/mariadb.conf.d/50-server.cnf

[...]

# Instead of skip-networking the default is now to listen only on # localhost which is more compatible and is not less secure. #bind-address = 127.0.0.1

sql-mode="NO_ENGINE_SUBSTITUTION"

[...]

Configure el método de autenticación de contraseña en MariaDB como nativo para que podamos usar PHPMyAdmin más tarde para conectarnos como usuario root:

echo "update mysql.user set plugin = 'mysql_native_password' where user='root';" | mysql -u root

Edite el archivo /etc/mysql/debian.cnf y configure la contraseña raíz de MYSQL/MariaDB allí dos veces en las filas que comienzan con contraseña.

nano /etc/mysql/debian.cnf

La contraseña raíz de MySQL que debe agregarse se muestra en rojo, en este ejemplo, la contraseña es "howtoforge".

# Automatically generated for Debian scripts. DO NOT TOUCH!

[client]

host = localhost

user = root

password = howtoforge

socket = /var/run/mysqld/mysqld.sock

[mysql_upgrade]

host = localhost

user = root

password = howtoforge

socket = /var/run/mysqld/mysqld.sock

basedir = /usr

Para evitar el error 'Error al aceptar:Demasiados archivos abiertos ' estableceremos límites de archivos abiertos más altos para MariaDB ahora.

Abra el archivo /etc/security/limits.conf con un editor:

nano /etc/security/limits.conf

y agregue estas líneas al final del archivo.

mysql soft nofile 65535

mysql hard nofile 65535

A continuación, cree un nuevo directorio /etc/systemd/system/mysql.service.d/ con el comando mkdir.

mkdir -p /etc/systemd/system/mysql.service.d/

y agregue un nuevo archivo dentro:

nano /etc/systemd/system/mysql.service.d/limits.conf

pegue las siguientes líneas en ese archivo:

[Service]

LimitNOFILE=infinity

Guarde el archivo y cierre el editor nano.

Luego recargamos systemd y reiniciamos MariaDB:

systemctl daemon-reload

service mysql restart

Ahora verifique que la red esté habilitada. Ejecutar

netstat -tap | grep mysql

La salida debería verse así:

[email protected]:~# netstat -tap | grep mysql

tcp6 0 0 [::]:mysql [::]:* LISTEN 4027/mysqld

[email protected]:~#

9 Instale Amavisd-new, SpamAssassin y ClamAV

Para instalar amavisd-new, SpamAssassin y ClamAV, ejecutamos:

apt-get install amavisd-new spamassassin clamav clamav-daemon zoo unzip bzip2 arj nomarch lzop cabextract apt-listchanges libnet-ldap-perl libauthen-sasl-perl clamav-docs daemon libio-string-perl libio-socket-ssl-perl libnet-ident-perl zip libnet-dns-perl libdbd-mysql-perl postgrey

La configuración de ISPConfig 3 usa amavisd que carga la biblioteca de filtros de SpamAssassin internamente, por lo que podemos detener SpamAssassin para liberar algo de RAM:

service spamassassin stop

systemctl disable spamassassin

9.1 Instalar el servidor Metronome XMPP (opcional)

Este paso instala el servidor Metronome XMPP, que proporciona un servidor de chat que es compatible con el protocolo XMPP. Este paso es opcional, si no necesita un servidor de chat, puede omitir este paso. Ninguna otra función de ISPConfig depende de este software.

Agregue el repositorio de paquetes Prosody en Debian.

echo "deb http://packages.prosody.im/debian stretch main" > /etc/apt/sources.list.d/metronome.list

wget http://prosody.im/files/prosody-debian-packages.key -O - | sudo apt-key add -

Actualice la lista de paquetes:

apt-get update

Instale los programas necesarios para el proceso de compilación

apt-get install build-essential

e instale los paquetes con apt.

apt-get install git lua5.1 liblua5.1-0-dev lua-filesystem libidn11-dev libssl-dev lua-zlib lua-expat lua-event lua-bitop lua-socket lua-sec luarocks luarocks

luarocks install lpc

Agregue un usuario shell para Metronome.

adduser --no-create-home --disabled-login --gecos 'Metronome' metronome

Descargue Metronome en el directorio /opt y compílelo.

cd /opt; git clone https://github.com/maranda/metronome.git metronome

cd ./metronome; ./configure --ostype=debian --prefix=/usr

make

make install

El metrónomo ahora se ha instalado en /opt/metronome.

10 Instale Nginx, PHP (PHP-FPM) y Fcgiwrap

Nginx está disponible como un paquete para Debian que podemos instalar de la siguiente manera:

apt-get install nginx

Si Apache2 ya está instalado en el sistema, deténgalo ahora...

service apache2 stop

El mensaje "Error al detener apache2.service:Unidad apache2.service no cargada. " está bien y no indica un error.

... y elimine los enlaces de inicio del sistema de Apache:

systemctl disable apache2

Inicie nginx después:

service nginx start

(Si tanto Apache2 como nginx están instalados, el instalador de ISPConfig 3 le preguntará cuál desea usar; responda nginx en este caso. Si solo está instalado uno de estos, ISPConfig realizará la configuración necesaria automáticamente).

Podemos hacer que PHP 7 funcione en nginx a través de PHP-FPM (PHP-FPM (FastCGI Process Manager) es una implementación alternativa de PHP FastCGI con algunas características adicionales útiles para sitios de cualquier tamaño, especialmente sitios más concurridos) que instalamos de la siguiente manera:

apt-get install php7.0-fpm

PHP-FPM es un proceso daemon que ejecuta un servidor FastCGI en el socket /var/run/php/php7.0-fpm.sock.

Para obtener soporte de MySQL en PHP, podemos instalar el paquete php7.0-mysql. Es una buena idea instalar algunos otros módulos de PHP, ya que podría necesitarlos para sus aplicaciones. Puede buscar módulos PHP disponibles como este:

apt-cache search php7

Elige los que necesites e instálalos así:

apt-get install php7.0 php7.0-common php7.0-gd php7.0-mysql php7.0-imap php7.0-cli php7.0-cgi php-pear php7.0-mcrypt mcrypt imagemagick libruby php7.0-curl php7.0-intl php7.0-pspell php7.0-recode php7.0-sqlite3 php7.0-tidy php7.0-xmlrpc php7.0-xsl memcached php-memcache php-imagick php-gettext php7.0-zip php7.0-mbstring memcached php7.0-soap php7.0-opcache

A continuación, abra /etc/php/7.0/fpm/php.ini...

nano /etc/php/7.0/fpm/php.ini

... y configure cgi.fix_pathinfo=0 y su zona horaria:

[...] cgi.fix_pathinfo=0 [...] date.timezone="Europe/Berlin" [...]

(Puede encontrar todas las zonas horarias disponibles en los directorios /usr/share/zoneinfo y sus subdirectorios).

Ahora recarga PHP-FPM:

service php7.0-fpm reload

Para obtener compatibilidad con CGI en nginx, instalamos Fcgiwrap.

Fcgiwrap es un contenedor CGI que debería funcionar también para secuencias de comandos CGI complejas y se puede usar para entornos de alojamiento compartido porque permite que cada host virtual use su propio directorio cgi-bin.

Instale el paquete fcgiwrap:

apt-get install fcgiwrap

Después de la instalación, el demonio fcgiwrap ya debería estar iniciado; su zócalo es /var/run/fcgiwrap.socket. Si no se está ejecutando, puede usar el script fservice fcgiwrap para iniciarlo.

¡Eso es todo! Ahora, cuando cree un nginx vhost, ISPConfig se encargará de la configuración correcta del vhost.

10.1 Versiones adicionales de PHP

A partir de ISPConfig 3.0.5, es posible tener varias versiones de PHP en un servidor (seleccionables a través de ISPConfig) que se pueden ejecutar a través de PHP-FPM incl. PHP 5.x y 7.x. Para obtener información sobre cómo crear versiones adicionales de PHP (PHP-FPM) y cómo configurar ISPConfig, consulte este tutorial:Cómo instalar PHP 7.1, 7.2 y 5.6 como PHP-FPM y FastCGI para ISPConfig 3 en Debian 9

10.2 Instalar phpMyAdmin

Instale phpMyAdmin de la siguiente manera:

apt-get install phpmyadmin

No seleccione una opción cuando los instaladores soliciten "Servidor web para reconfigurar automáticamente: " y presiona Aceptar.

Configure database for phpmyadmin with dbconfig-common? <-- yes

MySQL application password for phpmyadmin: <-- Press Enter

Password of the database's administrative user: <-- Enter the MySQL root password

Ahora puede encontrar phpMyAdmin en el directorio /usr/share/phpmyadmin/.

Después de haber instalado ISPConfig 3.1, puede acceder a phpMyAdmin de la siguiente manera:

El vhost de aplicaciones ISPConfig en el puerto 8081 para nginx viene con una configuración de phpMyAdmin, por lo que puede usar http://server1.example.com:8081/phpmyadmin o http://server1.example.com:8081/phpMyAdmin para acceder a phpMyAdmin.

Si desea usar un alias /phpmyadmin o /phpMyAdmin que pueda usar desde sus sitios web, esto es un poco más complicado que para Apache porque nginx no tiene alias globales (es decir, alias que se pueden definir para todos los vhosts). Por lo tanto, debe definir estos alias para cada vhost desde el que desea acceder a phpMyAdmin.

Para hacer esto, pegue lo siguiente en el campo Directivas nginx en la pestaña Opciones del sitio web en ISPConfig:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass unix:/var/run/php/php7.0-fpm.sock;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} Si usa https en lugar de http para su host virtual, debe agregar la línea fastcgi_param HTTPS; a su configuración de phpMyAdmin así:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass unix:/var/run/php/php7.0-fpm.sock;

fastcgi_param HTTPS on; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} Si usa tanto http como https para su host virtual, puede usar la variable $https. Vaya al campo Directivas nginx nuevamente, y en lugar de fastcgi_param HTTPS en; agregas la línea fastcgi_param HTTPS $https; para que pueda usar phpMyAdmin para solicitudes http y https:

location /phpmyadmin {

root /usr/share/;

index index.php index.html index.htm;

location ~ ^/phpmyadmin/(.+\.php)$ {

try_files $uri =404;

root /usr/share/;

fastcgi_pass unix:/var/run/php/php7.0-fpm.sock;

fastcgi_param HTTPS $https; # <-- add this line

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $request_filename;

include /etc/nginx/fastcgi_params;

fastcgi_param PATH_INFO $fastcgi_script_name;

fastcgi_buffer_size 128k;

fastcgi_buffers 256 4k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

}

location ~* ^/phpmyadmin/(.+\.(jpg|jpeg|gif|css|png|js|ico|html|xml|txt))$ {

root /usr/share/;

}

}

location /phpMyAdmin {

rewrite ^/* /phpmyadmin last;

} 11 Instalar Let's Encrypt

ISPConfig 3.1 tiene soporte para la autoridad de certificación SSL gratuita Let's encrypt. La función Let's Encrypt le permite crear certificados SSL gratuitos para su sitio web desde ISPConfig.

cd /usr/local/bin

wget https://dl.eff.org/certbot-auto

chmod a+x certbot-auto

./certbot-auto --install-only

12 Instalar Mailman

ISPConfig le permite administrar (crear/modificar/eliminar) listas de correo de Mailman. Si desea utilizar esta función, instale Mailman de la siguiente manera:

apt-get install mailman

Seleccione al menos un idioma, por ejemplo:

Idiomas admitidos:<-- en (inglés)

Falta la lista de sitios <-- Ok

Antes de que podamos iniciar Mailman, se debe crear una primera lista de correo llamada mailman:

newlist mailman

[email protected]:~# newlist mailman

Ingrese el correo electrónico de la persona que ejecuta la lista: <-- dirección de correo electrónico del administrador, p. ej. [email protected]

Contraseña inicial del cartero: <-- contraseña de administrador para la lista de carteros

Para terminar de crear tu lista de correos, debes editar tu archivo /etc/aliases (o

equivalente) por agregando las siguientes líneas, y posiblemente ejecutando el programa

`newaliases':

## mailman mailing list

mailman: "|/var/lib/mailman/mail/mailman post mailman"

mailman-admin: "|/var/lib/mailman/mail/mailman admin mailman"

mailman-bounces: "|/var/lib/mailman/mail/mailman bounces mailman"

mailman-confirm: "|/var/lib/mailman/mail/mailman confirm mailman"

mailman-join: "|/var/lib/mailman/mail/mailman join mailman"

mailman- dejar: "|/var/lib/mailman/mail/mailman leave mailman"

mailman-propietario: "|/var/lib/mailman/mail/mailman propietario mailman"

mailman-request: "| /var/lib/mailman/mail/mailman request mailman"

mailman-subscribe: "|/var/lib/mailman/mail/mailman subscribe mailman"

mailman-un suscribirse: "|/var/lib/mailman/mail/mailman darse de baja de mailman"

Pulse enter para notificar al propietario de mailman... <-- ENTRAR

[email protected] :~#

Abra /etc/aliases luego...

nano /etc/aliases

... y agregue las siguientes líneas:

[...] ## mailman mailing list mailman: "|/var/lib/mailman/mail/mailman post mailman" mailman-admin: "|/var/lib/mailman/mail/mailman admin mailman" mailman-bounces: "|/var/lib/mailman/mail/mailman bounces mailman" mailman-confirm: "|/var/lib/mailman/mail/mailman confirm mailman" mailman-join: "|/var/lib/mailman/mail/mailman join mailman" mailman-leave: "|/var/lib/mailman/mail/mailman leave mailman" mailman-owner: "|/var/lib/mailman/mail/mailman owner mailman" mailman-request: "|/var/lib/mailman/mail/mailman request mailman" mailman-subscribe: "|/var/lib/mailman/mail/mailman subscribe mailman" mailman-unsubscribe: "|/var/lib/mailman/mail/mailman unsubscribe mailman"

Ejecutar

newaliases

después y reinicie Postfix:

service postfix restart

Luego inicie el demonio Mailman:

service mailman start

Después de haber instalado ISPConfig 3, puede acceder a Mailman de la siguiente manera:

El vhost de aplicaciones ISPConfig en el puerto 8081 para nginx viene con una configuración de Mailman, por lo que puede usar http://server1.example.com:8081/cgi-bin/mailman/admin/

Si desea usar Mailman desde sus sitios web, esto es un poco más complicado que para Apache porque nginx no tiene alias globales (es decir, alias que se pueden definir para todos los hosts virtuales). Por lo tanto, debe definir estos alias para cada vhost desde el que desea acceder a Mailman.

Para hacer esto, pegue lo siguiente en el campo Directivas nginx en la pestaña Opciones del sitio web en ISPConfig:

location /cgi-bin/mailman {

root /usr/lib/;

fastcgi_split_path_info (^/cgi-bin/mailman/[^/]*)(.*)$;

include /etc/nginx/fastcgi_params;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED $document_root$fastcgi_path_info;

fastcgi_intercept_errors on;

fastcgi_pass unix:/var/run/fcgiwrap.socket;

}

location /images/mailman {

alias /usr/share/images/mailman;

}

location /pipermail {

alias /var/lib/mailman/archives/public;

autoindex on;

}

Esto define el alias /cgi-bin/mailman/ para su host virtual, lo que significa que puede acceder a la interfaz de administración de Mailman para obtener una lista en http://

En http://

13 Instalar PureFTPd y Quota

PureFTPd y la cuota se pueden instalar con el siguiente comando:

apt-get install pure-ftpd-common pure-ftpd-mysql quota quotatool

Edite el archivo /etc/default/pure-ftpd-common...

nano /etc/default/pure-ftpd-common

... y asegúrese de que el modo de inicio esté configurado como autónomo y establezca VIRTUALCHROOT=true:

[...] STANDALONE_OR_INETD=standalone [...] VIRTUALCHROOT=true [...]

Ahora configuramos PureFTPd para permitir sesiones FTP y TLS. FTP es un protocolo muy inseguro porque todas las contraseñas y todos los datos se transfieren en texto claro. Mediante el uso de TLS, toda la comunicación se puede cifrar, lo que hace que el FTP sea mucho más seguro.

Si desea permitir sesiones FTP y TLS, ejecute

echo 1 > /etc/pure-ftpd/conf/TLS

Para usar TLS, debemos crear un certificado SSL. Lo creo en /etc/ssl/private/, por lo tanto, primero creo ese directorio:

mkdir -p /etc/ssl/private/

Posteriormente, podemos generar el certificado SSL de la siguiente manera:

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nombre del país (código de 2 letras) [AU]:<-- Ingrese el nombre de su país (por ejemplo, "DE").

Nombre del estado o provincia (nombre completo) [Algún estado]:<-- Ingrese su estado o nombre de la provincia.

Nombre de la localidad (p. ej., ciudad) []:<-- Ingrese su ciudad.

Nombre de la organización (p. ej., empresa) [Internet Widgits Pty Ltd]:<-- Ingrese el nombre de su organización (p. ej., el nombre de su empresa).

Nombre de la unidad organizativa (p. ej., sección) []:<-- Ingrese el nombre de su unidad organizativa (p. ej., "Departamento de TI").

Nombre común (p. ej., SU nombre) []:<-- Ingrese el nombre de dominio completo del sistema (por ejemplo, "servidor1.ejemplo.com").

Dirección de correo electrónico []:<-- Ingrese su dirección de correo electrónico.

Cambiar los permisos del certificado SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pem

Luego reinicie PureFTPd:

service pure-ftpd-mysql restart

Edite /etc/fstab. El mío se ve así (agregué, usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 a la partición con el punto de montaje /):

nano /etc/fstab

# /etc/fstab: static file system information.

#

# Use 'blkid' to print the universally unique identifier for a

# device; this may be used with UUID= as a more robust way to name devices

# that works even if disks are added and removed. See fstab(5).

#

# <file system> <mount point> <type> <options> <dump> <pass>

# / was on /dev/sda1 during installation

UUID=f539c5cb-624f-4c27-a149-1446a251a453 / ext4 errors=remount-ro,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 0 1

# swap was on /dev/sda5 during installation

UUID=8d3194e7-edb5-4492-937d-d066b4994baf none swap sw 0 0

/dev/sr0 /media/cdrom0 udf,iso9660 user,noauto 0 0

Para habilitar la cuota, ejecute estos comandos:

mount -o remount /

quotacheck -avugm

quotaon -avug

14 Instalar servidor BIND DNS

BIND se puede instalar de la siguiente manera:

apt-get install bind9 dnsutils

Si su servidor es una máquina virtual, se recomienda encarecidamente instalar el demonio hasged para obtener una mayor entropía para la firma de DNSSEC. También puede instalar haveged en servidores no virtuales, no debería doler.

apt-get install haveged

systemctl enable haveged

service haveged start

Puede encontrar una explicación sobre ese tema aquí.

15 Instalar Webalizer y AWStats

Webalizer y AWStats se pueden instalar de la siguiente manera:

apt-get install webalizer awstats geoip-database libtimedate-perl libclass-dbi-mysql-perl

Abra /etc/cron.d/awstats luego...

nano /etc/cron.d/awstats

... y comentar todo en ese archivo:

#MAILTO=root #*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] && /usr/share/awstats/tools/update.sh # Generate static reports: #10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] && /usr/share/awstats/tools/buildstatic.sh

16 Instalar Jailkit

Solo se necesita Jailkit si desea chrootear a los usuarios de SSH. Se puede instalar de la siguiente manera (importante:Jailkit se debe instalar antes de ISPConfig - ¡no se puede instalar después!):

apt-get install build-essential autoconf automake libtool flex bison debhelper binutils

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.19.tar.gz

tar xvfz jailkit-2.19.tar.gz

cd jailkit-2.19

echo 5 > debian/compat

./debian/rules binary

Ahora puede instalar el paquete Jailkit .deb de la siguiente manera:

cd ..

dpkg -i jailkit_2.19-1_*.deb

rm -rf jailkit-2.19*

17 Instalar Fail2ban y UFW Firewall

Esto es opcional pero recomendado, porque el monitor ISPConfig intenta mostrar el registro:

apt-get install fail2ban

Para hacer que fail2ban monitoree PureFTPd y Dovecot, cree el archivo /etc/fail2ban/jail.local:

nano /etc/fail2ban/jail.local

[pure-ftpd]

enabled = true

port = ftp

filter = pure-ftpd

logpath = /var/log/syslog

maxretry = 3

[dovecot]

enabled = true

filter = dovecot

logpath = /var/log/mail.log

maxretry = 5

[postfix-sasl]

enabled = true

port = smtp

filter = postfix-sasl

logpath = /var/log/mail.log

maxretry = 3

Reinicie fail2ban después:

service fail2ban restart

Para instalar el cortafuegos UFW, ejecute este comando apt:

apt-get install ufw

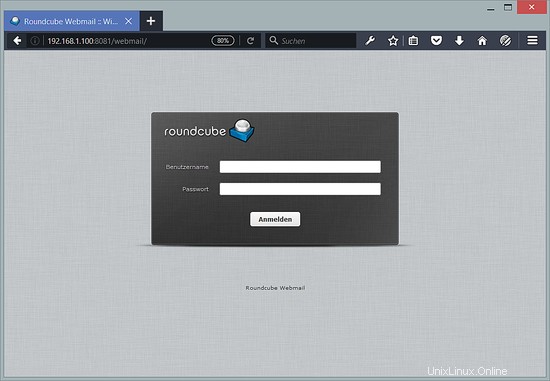

18 Instalar RoundCube

Instale RoundCube con este comando:

apt-get install roundcube roundcube-core roundcube-mysql roundcube-plugins

El instalador le hará las siguientes preguntas:

Configure database for roundcube with dbconfig.common? <-- yes

MySQL application password for roundcube: <-- press enter

Password of the databases administrative user: <-- enter the MySQL root password here.

Luego edite el archivo RoundCube /etc/roundcube/config.inc.php y ajuste algunas configuraciones:

nano /etc/roundcube/config.inc.php

Establezca default_host y smtp_server en localhost.

$config['default_host'] = 'localhost';

$config['smtp_server'] = 'localhost';

ISPConfig tiene alguna configuración en las aplicaciones nginx vhost para squirrelmail que también funciona para roundcube. Lo activamos con:

ln -s /usr/share/roundcube /usr/share/squirrelmail

Ahora puede acceder a RoundCube de la siguiente manera:

http://192.168.1.100:8081/webmail

http://server1.example.com:8081/webmail (después de haber instalado ISPConfig, consulte el próximo capítulo)

19 Instalar ISPConfig 3

Antes de iniciar la instalación de ISPConfig, asegúrese de que Apache esté detenido (si está instalado, es posible que algunos de sus paquetes instalados hayan instalado Apache como una dependencia sin que usted lo sepa). Si Apache2 ya está instalado en el sistema, deténgalo ahora...

service apache2 stop

... y elimine los enlaces de inicio del sistema de Apache:

update-rc.d -f apache2 remove

Asegúrese de que nginx se esté ejecutando:

service nginx restart

(Si tiene Apache y nginx instalados, el instalador le pregunta cuál desea usar:Apache y nginx detectados. Seleccione el servidor que usará para ISPConfig:(apache, nginx) [apache]:

Escriba nginx. Si solo están instalados Apache o nginx, el instalador lo detecta automáticamente y no se hace ninguna pregunta).

Para instalar ISPConfig 3.1 desde la última versión publicada, haga lo siguiente:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install/

El siguiente paso es ejecutar

php -q install.php

Esto iniciará el instalador de ISPConfig 3. El instalador configurará todos los servicios como Postfix, Niginx, Dovecot, etc. por usted.

# php -q install.php

--------------------------------------------------------------------------------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

--------------------------------------------------------------------------------

>> Initial configuration

Operating System: Debian 9.0 (Stretch) or compatible

Following will be a few questions for primary configuration so be careful.

Default values are in [brackets] and can be accepted with <ENTER>.

Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]: <-- Hit Enter

Installation mode (standard,expert) [standard]: <-- Hit Enter

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.canomi.com]: <-- Hit Enter

MySQL server hostname [localhost]: <-- Hit Enter

MySQL server port [3306]: <-- Hit Enter

MySQL root username [root]: <-- Hit Enter

MySQL root password []: <-- Enter your MySQL root password

MySQL database to create [dbispconfig]: <-- Hit Enter

MySQL charset [utf8]: <-- Hit Enter

Apache and nginx detected. Select server to use for ISPConfig: (apache,nginx) [apache]: <-- nginx

Configuring Postgrey

Configuring Postfix

Generating a 4096 bit RSA private key

.......................................................................++

........................................................................................................................................++

writing new private key to 'smtpd.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- Enter 2 letter country code

State or Province Name (full name) [Some-State]: <-- Enter the name of the state

Locality Name (eg, city) []: <-- Enter your city

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- Enter company name or press enter

Organizational Unit Name (eg, section) []: <-- Hit Enter

Common Name (e.g. server FQDN or YOUR name) []: <-- Enter the server hostname, in my case: server1.example.com

Email Address []: <-- Hit Enter

Configuring Mailman

Configuring Dovecot

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring BIND

Configuring Jailkit

Configuring Pureftpd

Configuring Nginx

Configuring vlogger

Configuring Metronome XMPP Server

writing new private key to 'localhost.key'

-----

Country Name (2 letter code) [AU]: <-- Enter 2 letter country code

Locality Name (eg, city) []: <-- Enter your city

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- Enter company name or press enter

Organizational Unit Name (eg, section) []: <-- Hit Enter

Common Name (e.g. server FQDN or YOUR name) [server1.canomi.com]: <-- Enter the server hostname, in my case: server1.example.com

Email Address []: <-- Hit Enter

Configuring UFW Firewall

Configuring Fail2ban

[INFO] service OpenVZ not detected

Configuring Apps vhost

Installing ISPConfig

ISPConfig Port [8080]:

Admin password [admin]: <-- Enter desired ISPConfig admin user password here

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]: <-- Hit Enter

Generating RSA private key, 4096 bit long modulus

.......................++

................................................................................................................................++

e is 65537 (0x10001)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- Enter 2 letter country code

State or Province Name (full name) [Some-State]: <-- Enter the name of the state

Locality Name (eg, city) []: <-- Enter your city

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- Enter company name or press enter

Organizational Unit Name (eg, section) []: <-- Hit Enter

Common Name (e.g. server FQDN or YOUR name) []: <-- Enter the server hostname, in my case: server1.example.com

Email Address []: <-- Hit Enter

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: <-- Hit Enter

An optional company name []: <-- Hit Enter

writing RSA key

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Detect IP addresses

Restarting services ...

Installation completed.

El instalador configura automáticamente todos los servicios subyacentes, por lo que no es necesaria una configuración manual.

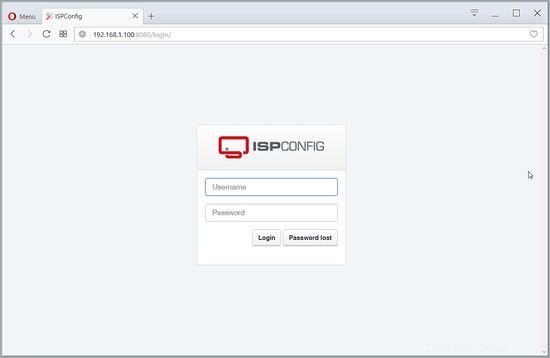

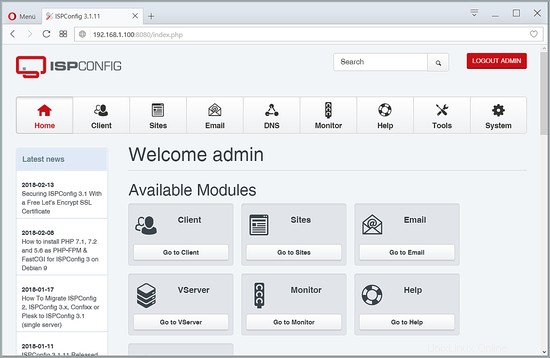

Luego, puede acceder a ISPConfig 3 en http(s)://server1.example.com:8080/ o http(s)://192.168.1.100:8080/ (http o https depende de lo que elija durante la instalación). Inicie sesión con el nombre de usuario admin y la contraseña admin (debe cambiar la contraseña predeterminada después de su primer inicio de sesión):

El sistema ahora está listo para ser utilizado.

20.1 Manual ISPConfig 3

Para aprender a usar ISPConfig 3, recomiendo descargar el Manual de ISPConfig 3.

En más de 300 páginas, cubre el concepto detrás de ISPConfig (administrador, revendedores, clientes), explica cómo instalar y actualizar ISPConfig 3, incluye una referencia para todos los formularios y campos de formulario en ISPConfig junto con ejemplos de entradas válidas y proporciona tutoriales para las tareas más comunes en ISPConfig 3. También explica cómo hacer que su servidor sea más seguro y viene con una sección de solución de problemas al final.

21 Notas Adicionales

21.1 OpenVZ

Si el servidor Debian que acaba de configurar en este tutorial es un contenedor OpenVZ (máquina virtual), debe hacer esto en el sistema host (supongo que el ID del contenedor OpenVZ es 101; reemplácelo con el VPSID correcto en su sistema):

VPSID=101

for CAP in CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE

do

vzctl set $VPSID --capability ${CAP}:on --save

done

22 Descarga de imagen de maquina virtual de este tutorial

Este tutorial está disponible como una imagen de máquina virtual lista para usar en formato ovf/ova que es compatible con VMWare y Virtualbox. La imagen de la máquina virtual utiliza los siguientes detalles de inicio de sesión:

Inicio de sesión SSH/Shell

Nombre de usuario:administrador

Contraseña:howtoforge

Nombre de usuario: root

Contraseña:howtoforge

Iniciar sesión en ISPConfig

Nombre de usuario:admin

Contraseña:howtoforge

Inicio de sesión de MySQL

Nombre de usuario:root

Contraseña:howtoforge

La IP de la VM es 192.168.1.100, se puede cambiar en el archivo /etc/network/interfaces. Cambie todas las contraseñas anteriores para proteger la máquina virtual.

23 Enlaces

- Debian:http://www.debian.org/

- ISPConfig:http://www.ispconfig.org/