En este tutorial, aprenderá cómo verificar la autenticidad de la imagen ISO de Ubuntu descargada. El objetivo es garantizar que la imagen ISO descargada de Ubuntu no haya sido manipulada, no esté dañada de alguna manera y esté libre de malware.

En este tutorial aprenderás:

- Cómo obtener la clave de firma correcta

- Cómo importar la clave de firma correcta

- Cómo verificar el contenido del archivo de suma de comprobación

- Cómo verificar la suma de verificación de la imagen ISO de Ubuntu descargada

Cómo verificar la suma de verificación de la imagen ISO de Ubuntu descargada

Requisitos de software y convenciones utilizadas

Requisitos de software y convenciones de la línea de comandos de Linux | Categoría | Requisitos, convenciones o versión de software utilizada |

|---|

| Sistema | Ubuntu 20.04 Focal Fossa instalado o actualizado |

| Software | N/A |

| Otro | Acceso privilegiado a su sistema Linux como root o a través de sudo comando. |

| Convenciones | # – requiere que los comandos de Linux dados se ejecuten con privilegios de root, ya sea directamente como usuario root o mediante el uso de sudo comando

$ – requiere que los comandos de Linux dados se ejecuten como un usuario normal sin privilegios |

Cómo verificar las instrucciones paso a paso de la suma de verificación de la imagen ISO de Ubuntu descargada

- El primer paso es descargar la imagen ISO de Ubuntu. Lo más probable es que ya hayas completado este paso. En este tutorial usaremos y descargaremos la imagen ISO de Ubuntu 20.04. Antes de continuar con el siguiente paso, debe tener una imagen ISO de Ubuntu disponible. Ejemplo:

$ ls

focal-desktop-amd64.iso

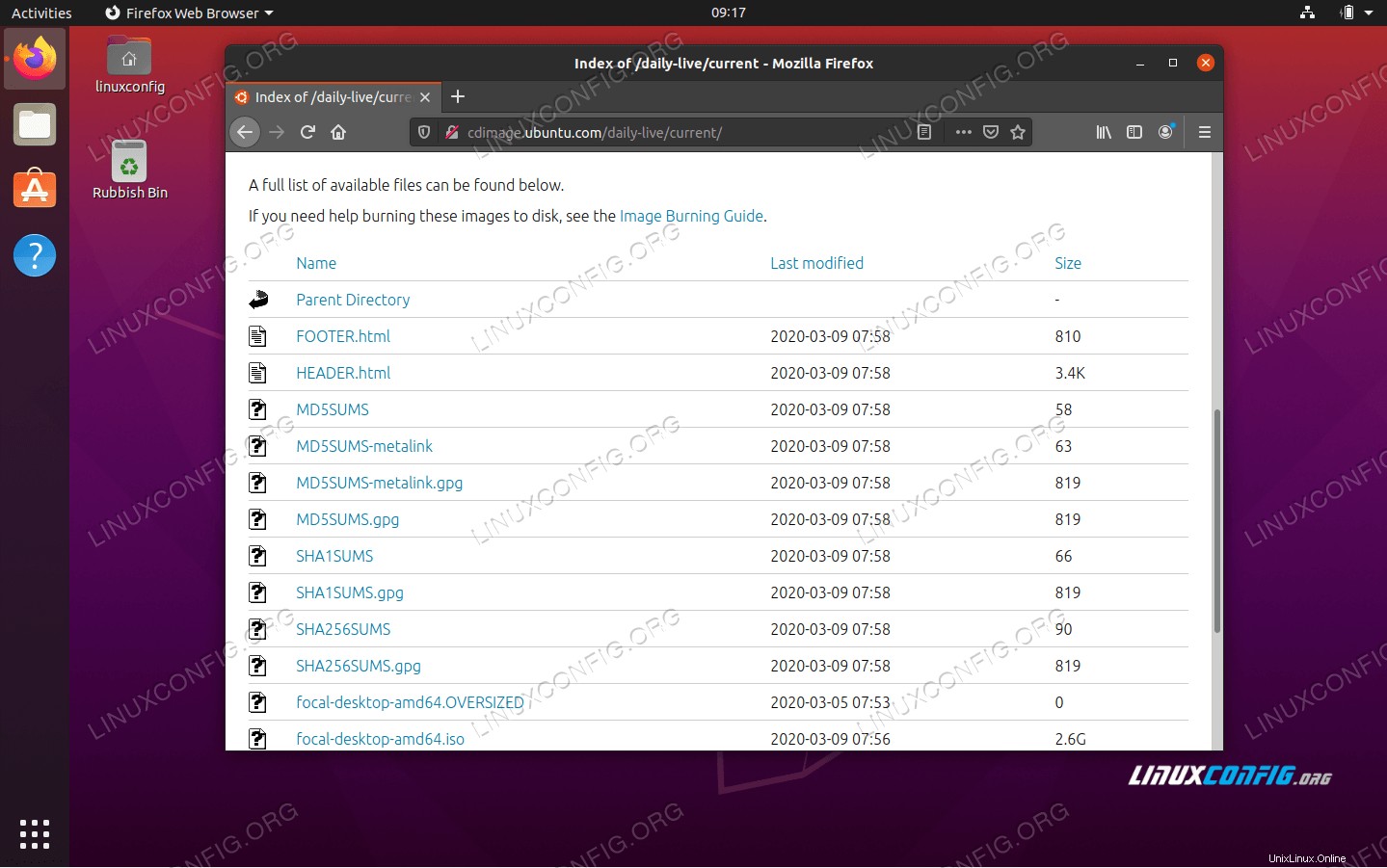

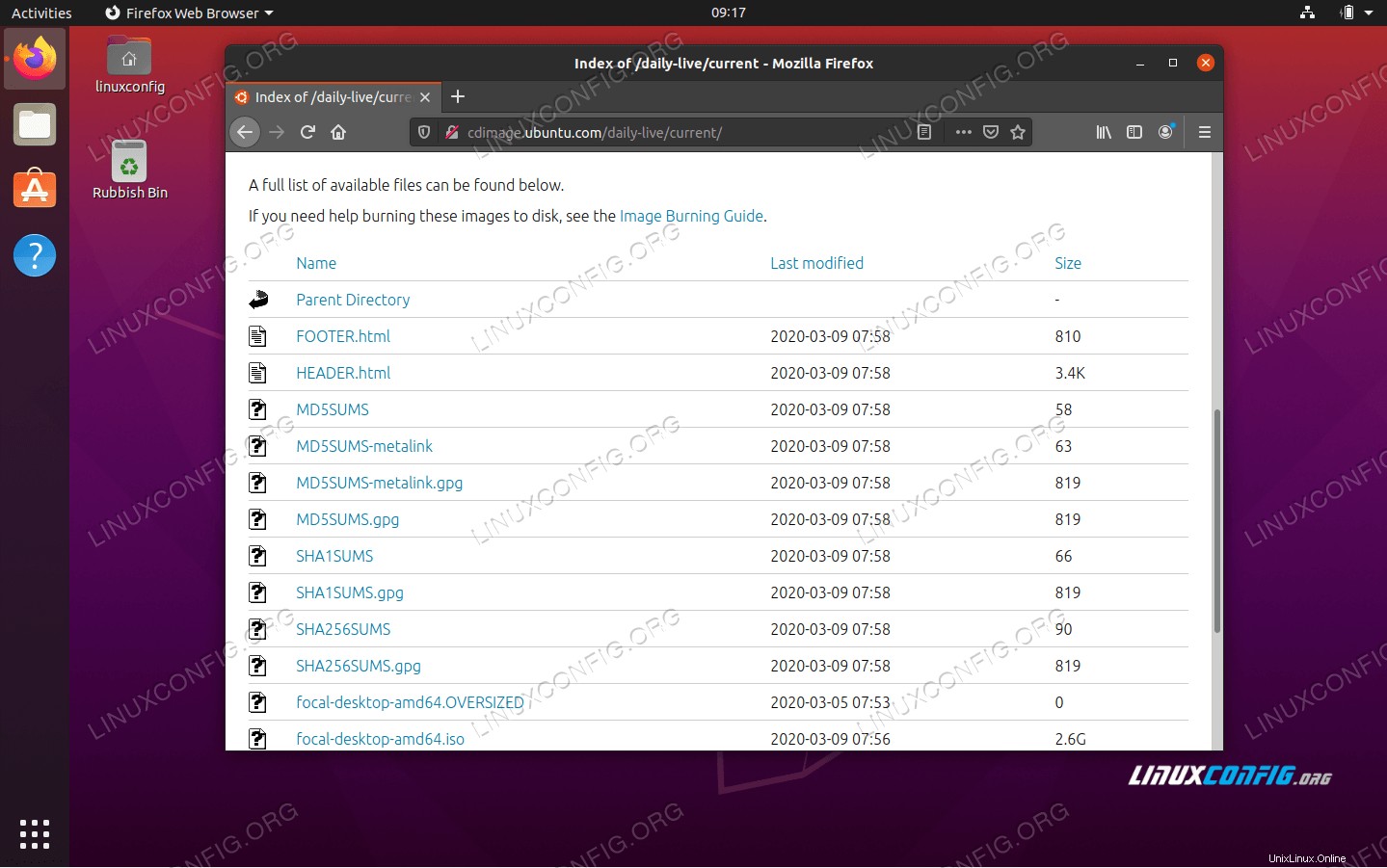

- Desde la misma ubicación del servidor Ubuntu que descargó la imagen ISO real, también necesitará descargar

SHA256SUMS relevante suma de comprobación y SHA256SUMS.gpg archivos de firma.¿SABÍAS QUE?

Que puede verificar la suma de verificación de la imagen ISO de Ubuntu utilizando SHA1SUMS o SHA256SUMS o MD5SUM resúmenes de mensajes. Cualquiera de estos métodos de verificación es válido y debes elegir el que mejor se adapte a tus necesidades. El procedimiento del método de verificación es el mismo para los tres.  Disponible

Disponible SHA256SUMS suma de comprobación y SHA256SUMS.gpg archivos de firma junto con la imagen ISO real de Ubuntu.

Una vez que esté listo, el contenido de su directorio debería contener en esta etapa los siguientes archivos:

$ ls

focal-desktop-amd64.iso SHA256SUMS SHA256SUMS.gpg

- A continuación, debemos obtener la clave de firma correcta para autenticar el contenido de

SHA1SUMS archivo de suma de comprobación. Para hacerlo, ejecute el siguiente gpg comando:

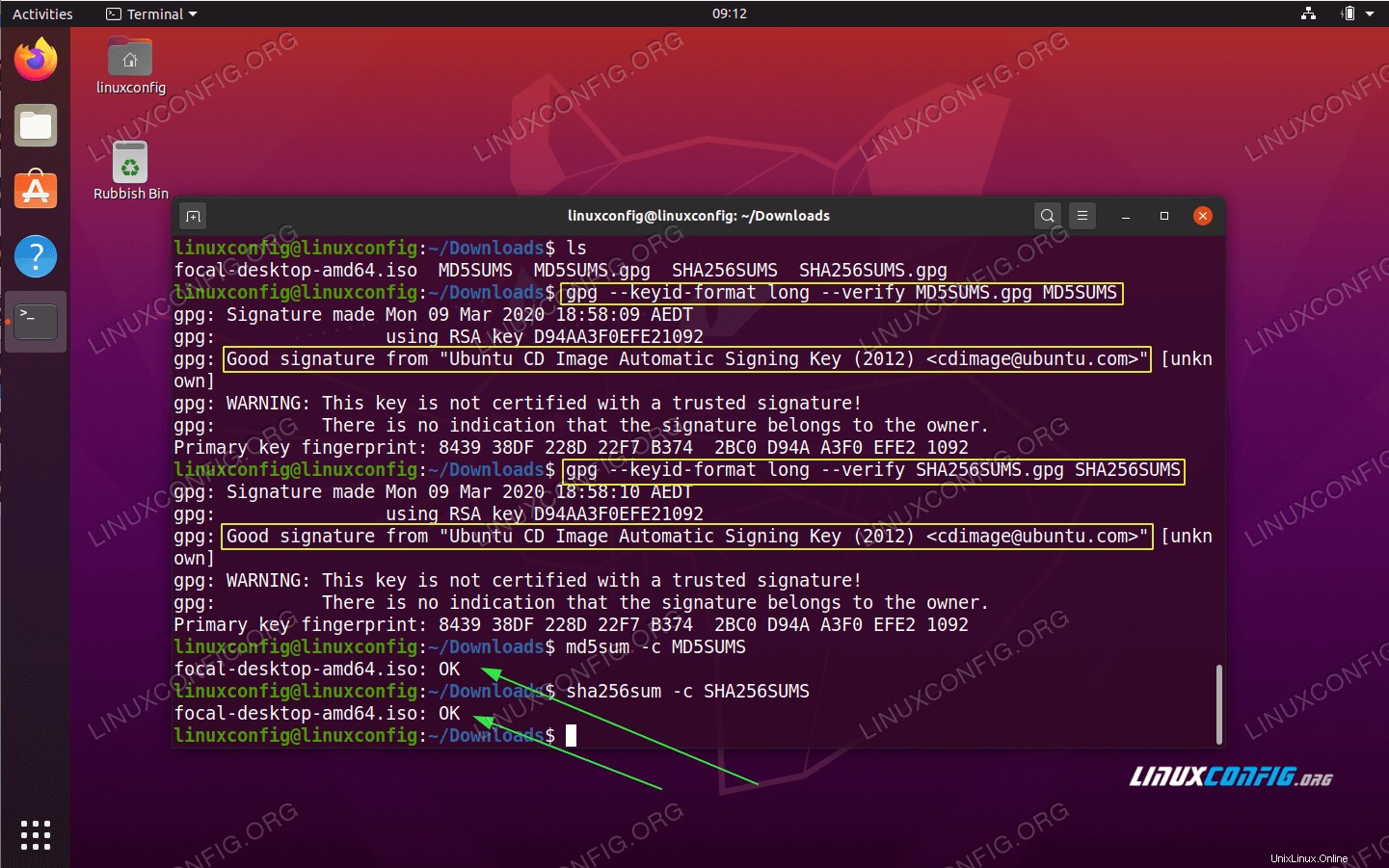

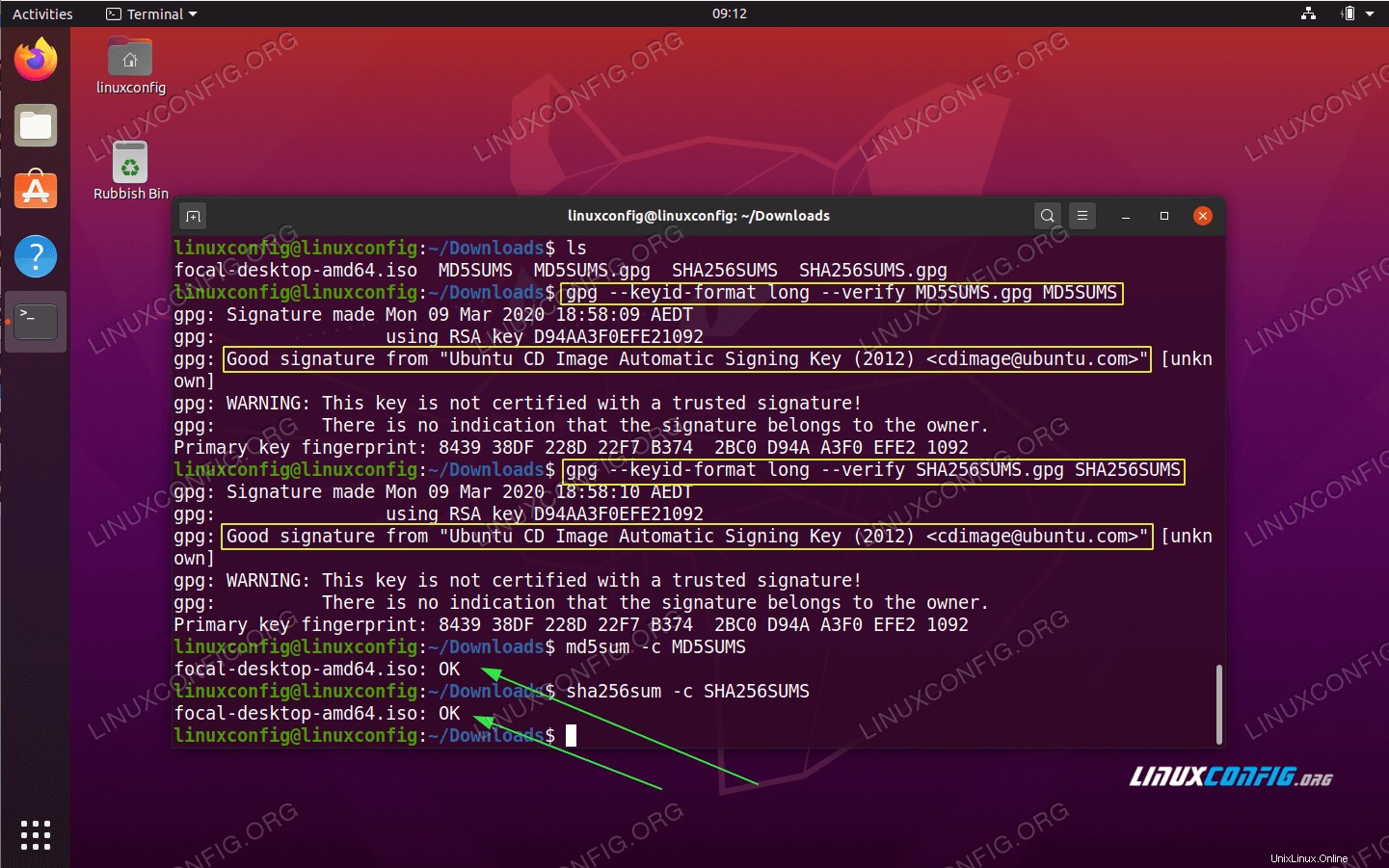

$ gpg --verify SHA256SUMS.gpg SHA256SUMS

gpg: Signature made Mon 09 Mar 2020 18:58:10 AEDT

gpg: using RSA key D94AA3F0EFE21092

gpg: Can't check signature: No public key

El resultado anterior indica que la clave de firma utilizada es D94AA3F0EFE21092 y que nuestro sistema actualmente no tiene disponible esta clave. Para importar la clave de firma que falta, ejecute:

$ gpg --keyserver hkp://keyserver.ubuntu.com --recv-keys D94AA3F0EFE21092

gpg: key D94AA3F0EFE21092: public key "Ubuntu CD Image Automatic Signing Key (2012) " imported

gpg: Total number processed: 1

gpg: imported: 1

Inspeccione el resultado del comando de importación anterior y busque el propietario de la clave pública.

- Con la

Ubuntu CD Image Automatic Signing Key importado estamos listos para validar el contenido del SHA1SUMS archivo de suma de comprobación:

$ gpg --verify SHA256SUMS.gpg SHA256SUMS

gpg: Signature made Mon 09 Mar 2020 18:58:10 AEDT

gpg: using RSA key D94AA3F0EFE21092

gpg: Good signature from "Ubuntu CD Image Automatic Signing Key (2012) " [unknown]

gpg: WARNING: This key is not certified with a trusted signature!

gpg: There is no indication that the signature belongs to the owner.

Primary key fingerprint: 8439 38DF 228D 22F7 B374 2BC0 D94A A3F0 EFE2 1092

La salida del comando anterior debe producir Good signature mensaje.

- El último paso es verificar la suma de verificación del resumen de la imagen ISO de Ubuntu y compararla con el contenido de

SHA1SUMS archivo de suma de comprobación. Para ello ejecute:

$ sha256sum -c SHA256SUMS

focal-desktop-amd64.iso: OK

Alternativamente, puede simplemente generar primero la suma de verificación y comparar la salida con el contenido del archivo de suma de verificación manualmente. Ambas sumas de verificación deben coincidir:

$ sha256sum focal-desktop-amd64.iso

8807ddb1927e341c97031c20da88368276be4e3601c31846db41e32cb44027ef focal-desktop-amd64.iso

$ cat SHA256SUMS

8807ddb1927e341c97031c20da88368276be4e3601c31846db41e32cb44027ef *focal-desktop-amd64.iso

Cómo verificar la suma de verificación de la imagen ISO de Ubuntu descargada

Cómo verificar la suma de verificación de la imagen ISO de Ubuntu descargada  Disponible

Disponible