Introducción

¿Por qué OpenLDAP?

El proyecto es copiar el código fuente de referencia LDAP. OpenLDAP es la abreviatura de Protocolo ligero de acceso a directorios. LDAP es un protocolo de aplicación independiente del proveedor que le permite evaluar y mantener servicios de información de directorio distribuidos a través de un ISP. Hay muchas formas diferentes de proporcionar un directorio. Por ejemplo, usar LDAP le ayuda a proporcionar un lugar central para almacenar nombres de usuario y contraseñas.

Por lo tanto, muchas aplicaciones y servicios diferentes podrían conectarse al servidor LDAP para validar a los usuarios. Los servidores LDAP se usan ampliamente en las organizaciones para almacenar el nombre de usuario y la contraseña en un servidor centralizado contra el cual el usuario puede autenticarse más en los programas y servicios presentes en la red. Además, usaremos paquetes de Symas OpenLDAP para los comandos de mantenimiento de software estándar nativos de su sistema operativo. Symas OpenLDAP es el principal contribuyente en la escritura del 90 % del código OpenLDAP.

Ventajas de OpenLDAP

es gratis Similar a Linux es de código abierto. Protocolo estándar. En segundo lugar, además, es fácil vincular la autenticación a muchas aplicaciones. Personalizable y ligero.

Desventajas de OpenLDAP

Sería mejor si se preparara. Además de que su infraestructura admita todos los requisitos. Políticas y normas de seguridad vigentes. Por lo tanto, las bases de datos o ActiveDirectory siempre deben almacenar datos. Todos los atributos y políticas se romperán si la información actual no está en su lugar. Suponiendo que Microsoft esté en su área, otorga OpenLDAP con Active Directory.

Instalación en Rocky o Centos 8

Además (Rocky Linux/Centos 8) se puede utilizar en el tutorial. Por lo tanto, maneja la autenticación de registros con respecto a las cuentas. Para que este tutorial funcione mejor, considere lo siguiente.

El servicio de cortafuegos. Podemos agregar la regla en esta línea de comando. Está agregando la limitación de firewalld con esto en su terminal Puerto 389 para la asociación no segura. El puerto 636 será exclusivo de la conexión de puerto seguro.

# firewall-cmd --permanent --add-port=389/TCP# firewall-cmd --permanent --add-port=636/TCP# firewall-cmd --reloadSe deben instalar los paquetes necesarios. Además, Sssd, openldap-clients y oddjob-mkhomedir son necesarios para el cliente.

# dnf install wget vim cyrus-sasl-devel libtool-ltdl-devel openssl-devel libdb-devel make libtool autoconf tar gcc perl perl-devel -yBienvenido a Symas OpenLDAP para Linux

Instrucciones para plataformas compatibles:

RHEL7

RHEL8

Ubuntu16.04 LTS

Ubuntu18.04 LTS

Ubuntu20.04 LTS

Configuración de Symas OpenLdap para Linux en RHEL8/Rocky/Centos8

Después de instalar los binarios requeridos. Copie el archivo de repositorio preconfigurado de Symas repositorio.

Los siguientes pasos que obtenga harán que ldap esté listo y funcionando rápidamente:

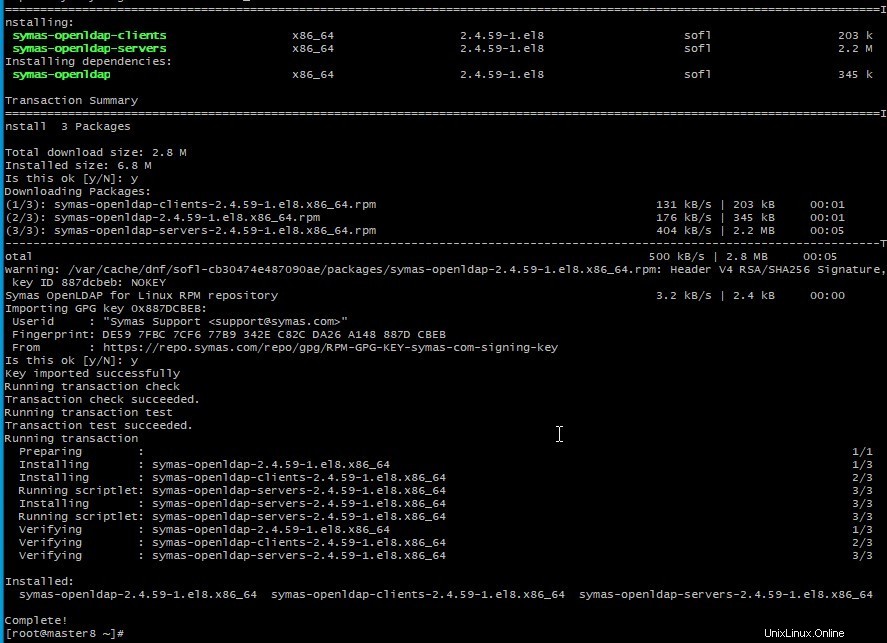

Instale el paquete Symas OpenLDAP deseado

• Symas-OpenLDAP-Client contiene solo bibliotecas y comandos de cliente. Úselo en sistemas donde se requiere acceso a Symas OpenLDAP pero donde no se requiere el software del servidor.

• Symas-OpenLDAP-Nonopt elimina los indicadores de optimización de la instalación estándar de servidor/cliente. Reduce el rendimiento, pero los aumentos fueron las capacidades de depuración y resolución de problemas.

• Symas-OpenLDAP (es decir, el instalador del servidor) contiene todos los componentes de cliente y servidor necesarios para crear un directorio LDAP completamente funcional.

• Symas-OpenLDAP-Devel utilizado si el propósito es desarrollar software basado en bibliotecas que forman parte de Syas-OpenLDAP.

# wget -q https://repo.symas.com/configs/SOFL/rhel8/sofl.repo -O /etc/yum.repos.d/sofl.repo- Instale los paquetes symas-openldap-client y symas-openldap-servers.

# dnf install symas-openldap-clients symas-openldap-servers -y

- Iniciar el servicio .

# systemctl start slapd- Generar una contraseña LDAP a partir de una clave secreta.

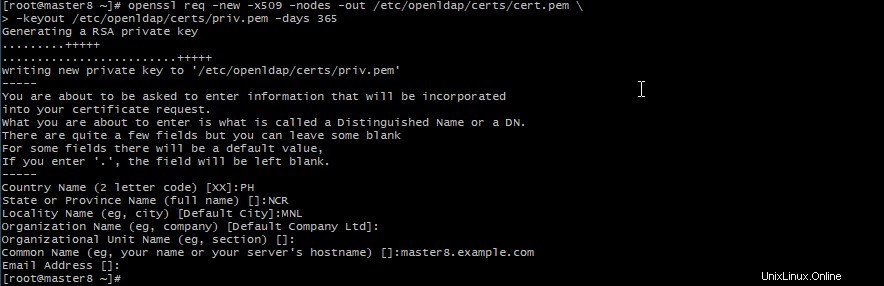

# slappasswd -s rocky -n > /etc/openldap/passwd- El nuevo certificado debe generarse X509 válido por 365 días.

# openssl req -new -x509 -nodes -out /etc/openldap/certs/cert.pem -keyout /etc/openldap/certs/priv.pem -days 365

- Además, mueva el contenido generado al directorio /etc/openldap/certs en el maestro ldap. Copie el cert.pem al cliente para autenticarse con la conexión ldap.

# cd /etc/openldap/certs.# chown ldap:ldap *# chmod 600 priv.pemPreparar la plantilla de base de datos incluida en OpenLDAP instalada

# cp -r /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG- Generar archivo de base de datos.

[root@master ~]#slaptest

config file testing succeeded

[root@master ~]#- Así que cambia la propiedad de los archivos de la base de datos.

# chown ldap:ldap /var/lib/ldap/*- Active el servicio slapd en el arranque y comenzará de inmediato.

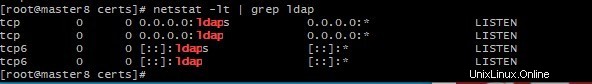

# systemctl enable slapd --now- Así que comprueba si el servicio se está ejecutando.

# netstat -lt | grep ldap

tcp 0 0 0.0.0.0:ldaps 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:ldap 0.0.0.0:* LISTEN

- Configurar contraseña raíz.

# slappasswd

New password:

Re-enter new password:

{SSHA}xxxxxxxxxxxxxxxxxxxxxxxx# vi chroot.ldif

# specify the password generated above for "olcRootPW" section

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}xxxxxxxxxxxxxxxxxxxxxxxx# ldapadd -Y EXTERNAL -H ldapi:/// -f chroot.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"Estamos configurados para agregar el coseno, nis e inetorgperson LDAP esquemas.

# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=cosine,cn=schema,cn=config"# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=inetorgperson,cn=schema,cn=config"# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry “cn=inetorgperson,cn=schema,cn=config”- Cree el archivo changes.ldif en el directorio /etc/openldap/ . Pegue las líneas de salida con {SSHA} con {SSHA}xxx generado por slappasswd.

# slappasswd

New password:

Re-enter new password:

{SSHA}xxxxxxxxxxxxxxxxxxxxxxxx- Entonces, el nombre de la base de datos ahora es mdb. La información almacenada en el backend de mdb se puede encontrar en el archivo /etc/openldap/slapd.d/cn=config/olcDatabase={2}mdb.ldif.

# vi /etc/openldap/changes.ldif

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=example,dc=com

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=example,dc=com

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}xxxxxxxxxxxxxxxxxxxxxxxx

dn: cn=config

changetype: modify

replace: olcTLSCertificateFile

olcTLSCertificateFile: /etc/openldap/certs/cert.pem

dn: cn=config

changetype: modify

replace: olcTLSCertificateKeyFile

olcTLSCertificateKeyFile: /etc/openldap/certs/priv.pem

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base=”gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth” read by dn.base=”cn=Manager,dc=example,d

c=com” read by * none- Importe la configuración a la máquina. Esta será la entrada principal en el directorio LDAP.

# ldapmodify -Y EXTERNAL -H ldapi:/// -f /etc/openldap/changes.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry “olcDatabase={2}mdb,cn=config”

modifying entry “olcDatabase={2}mdb,cn=config”

modifying entry “olcDatabase={2}mdb,cn=config”

modifying entry “cn=config”

modifying entry “cn=config”

modifying entry “olcDatabase={1}monitor,cn=config”- Verificar configuración

# slaptest -uLa salida debería verse como la salida.

# config file testing succeeded- Cree /etc/openldap/base.ldif con la siguiente configuración.

vi /etc/openldap/base.ldif

dn: dc=example,dc=com

dc: example

objectClass: top

objectClass: domain

dn: ou=People,dc=example,dc=com

ou: People

objectClass: top

objectClass: organizationalUnit

dn: ou=Group,dc=example,dc=com

ou: Group

objectClass: top

objectClass: organizationalUnit# ldapadd -x -w redhat -D cn=Manager,dc=example,dc=com -f /etc/openldap/base.ldifCree usuarios creando el archivo users.ldif

# vi users.ldif

dn: uid=user01,ou=People,dc=example,dc=com

uid: user01

cn: user01

objectClass: account

objectClass: posixAccount

objectClass: top

objectClass: shadowAccount

userPassword: {crypt}$6$zz2TKRQVGLyPJoTU$//n.UkHKrrfkeUQUOund2QbSGRMXjU0GV73o.UlprOB3CxBxmQArsESrNUUHC7v3ZhwojszXGh7LowRSnjWhG.

shadowLastChange: 18818

shadowMin: 0

shadowMax: 99999

shadowWarning: 7

loginShell: /bin/bash

uidNumber: 1001

gidNumber: 1001

homeDirectory: /home/guests/user01- Pruebe la configuración si el usuario ya está presente.

# ldapsearch -x cn=user01 -b dc=example,dc=com- La salida debería verse así.

[root@master8 ~]# ldapsearch -x cn=user01 -b dc=example,dc=com

#extended LDIF

#

#LDAPv3

#base with scope subtree

#filter: cn=user01

#requesting: ALL

# user01, People, example.com

dn: uid=user01,ou=People,dc=example,dc=com

uid: user01

cn: user01

objectClass: account

objectClass: posixAccount

objectClass: top

objectClass: shadowAccount

userPassword:: e2NyeXB0fSQ2JHp6MlRLUlFWR0x5UEpvVFUkLy9uLlVrSEtycmZrZVVRVU91bmQ

yUWJTR1JNWGpVMEdWNzNvLlVscHJPQjNDeEJ4bVFBcnNFU3JOVVVIQzd2M1pod29qc3pYR2g3TG93

UlNualdoRy4=

shadowLastChange: 18818

shadowMin: 0

shadowMax: 99999

shadowWarning: 7

loginShell: /bin/bash

uidNumber: 1001

gidNumber: 1001

homeDirectory: /home/guests/user01

user01, Group, example.com

dn: cn=user01,ou=Group,dc=example,dc=com

objectClass: posixGroup

objectClass: top

cn: user01

userPassword:: e2NyeXB0fXg=

gidNumber: 1001

search result

search: 2

result: 0 Success

numResponses: 3

numEntries: 2Conclusión

Así que la instalación de OpenLDAP es bastante sencilla si los pasos los sigues correctamente. Sin embargo, si no se siguen los pasos, el servicio no se ejecutará correctamente. Symas OpenLDAP es una alternativa fantástica para compilar su paquete openldap desde openldap.org. En mi perspectiva, no hay mejor aprendizaje práctico que la teoría. Finalmente, ha sido un viaje explorando cosas nuevas de memoria y amando lo que haces.