Un Servidor LDAP (openldap-servers) debe instalarse primero usando paquetes de software (o la línea de comandos, por supuesto).

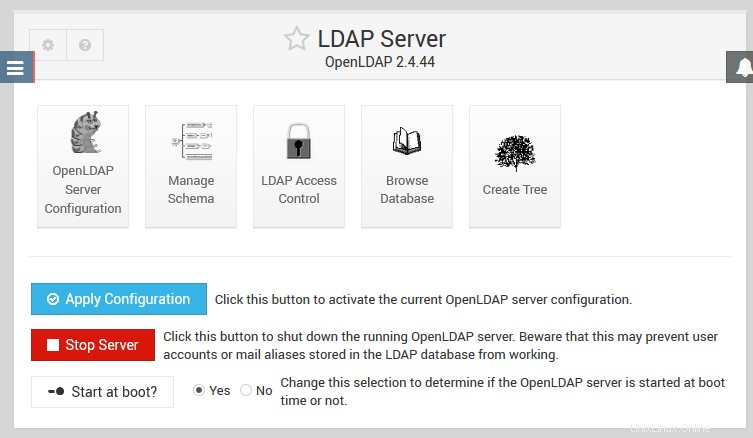

Este módulo le permite configurar el servidor de directorio OpenLDAP y administrar objetos en su base de datos. Suponiendo que tiene el servidor LDAP instalado en el mismo sistema que Webmin, la página principal mostrará iconos para editar la configuración del servidor y administrar la base de datos. Si el módulo está configurado para comunicarse con un servidor LDAP remoto, solo mostrará íconos para acceder a la base de datos.

Puede controlar si utiliza un servidor local o remoto haciendo clic en el enlace Configuración del módulo. Solo cuando se administra un servidor local, las páginas estarán disponibles para editar archivos de configuración y detener, iniciar y reiniciar el proceso del servidor OpenLDAP.

Si está buscando una forma de administrar usuarios y grupos de Unix en su base de datos LDAP, pruebe el módulo Usuarios y grupos LDAP en la categoría Sistema Webmin. Para configurar un sistema para obtener usuarios y grupos de un servidor LDAP local o remoto, use el módulo Cliente LDAP, también en la categoría Sistema.

-

Página del servidor LDAP

Página del servidor LDAP

Contenido

Configuración del módulo

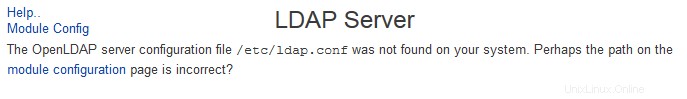

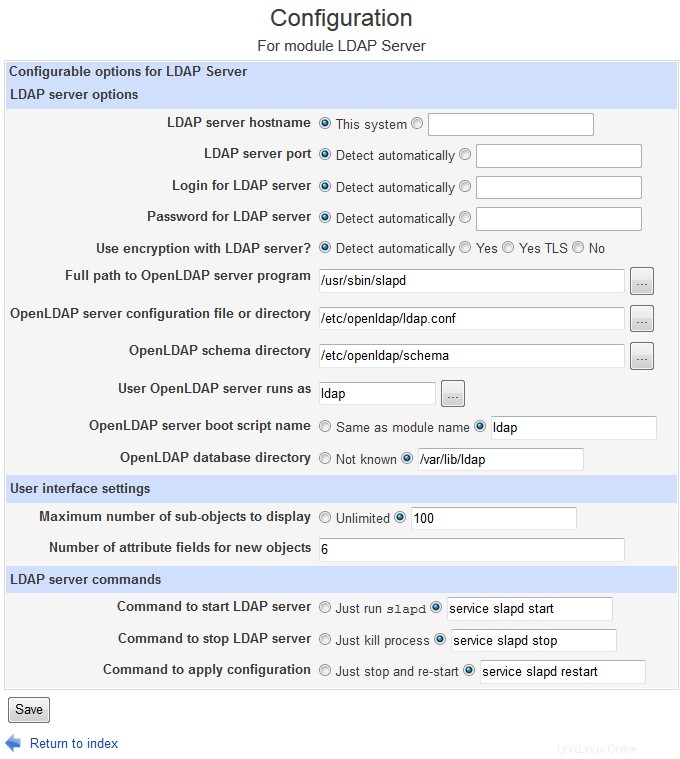

Para poder usar el módulo del servidor LDAP, debe configurarse dentro de Webmin. La Configuración del módulo enlace en la parte superior izquierda lo hará.

-

Módulo configurado incorrectamente del servidor LDAP

Módulo configurado incorrectamente del servidor LDAP

Lo primero que debe asegurarse, por supuesto, es la ubicación de los archivos de configuración ldap en el servidor.

- Archivo o directorio de configuración del servidor OpenLDAP que probablemente se establecerá en el directorio /etc/openldap/slapd.d

- Comando para iniciar el servidor LDAP puede establecerse en service slapd start

- Comando para detener el servidor LDAP puede establecerse en servicio slapd stop

- Comando para aplicar configuración se puede establecer en reinicio de slapd de servicio

-

Configuración del módulo para el servidor LDAP

Configuración del módulo para el servidor LDAP

Contenido predeterminado de /etc/openldap/ldap.conf parece:

# LDAP Defaults # See ldap.conf(5) for details # This file should be world readable but not world writable. #BASE dc=example,dc=com #URI ldap://ldap.example.com ldap://ldap-master.example.com:666 #SIZELIMIT 12 #TIMELIMIT 15 #DEREF never TLS_CACERTDIR /etc/openldap/certs

Así que efectivamente, TLS_CACERTDIR es el único parámetro definido.

Configuración del servidor OpenLDAP

-

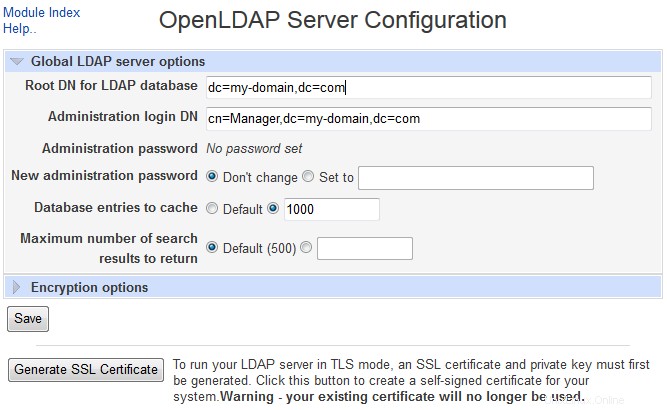

Pantalla de configuración del servidor LDAP

Pantalla de configuración del servidor LDAP

Esta página le permite configurar ajustes globales para su servidor OpenLDAP, como el DN raíz para la base de datos, inicio de sesión de administración, tamaños de caché y certificados SSL. Los campos que se modifican con más frecuencia son :

- DN raíz para la base de datos LDAP

- Este campo es para ingresar el DN (nombre distinguido) bajo el cual se deben almacenar todos los objetos en su base de datos LDAP. Por lo general, debe cambiarse por algo que coincida con el nombre de su empresa u organización, como dc=yourcompany,dc=com. Pero puede ingresar cualquier cosa siempre que tenga el formato correcto.

- DN de inicio de sesión de administración

- Este es efectivamente el usuario raíz de su base de datos LDAP. Debe ser un DN debajo de su conjunto raíz en el campo anterior, como cn=Gerente,dc=suempresa,dc=com.

- Contraseña de administración

- Este campo muestra la contraseña actual (posiblemente encriptada) y una opción para ingresar una nueva. Si cambia la contraseña, el módulo la usará automáticamente cuando se conecte a la base de datos para realizar cambios.

Los cambios realizados en esta página no tendrán efecto hasta que se haga clic en el botón Aplicar configuración en la página principal del módulo.

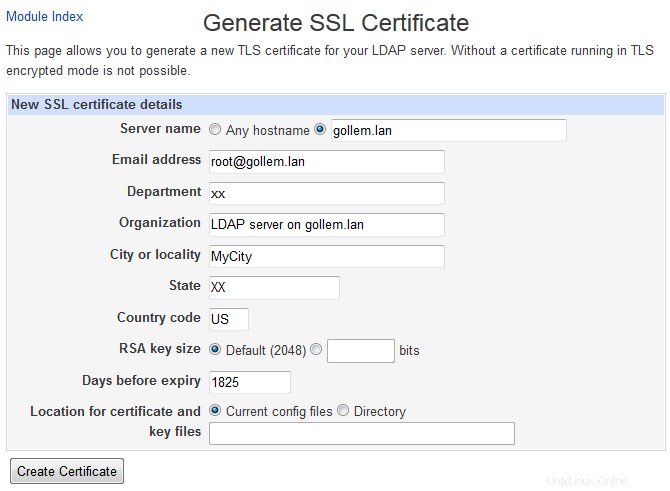

Si desea que su servidor LDAP acepte conexiones encriptadas TLS, primero debe generar un certificado SSL y una clave pública. Esto se puede automatizar principalmente haciendo clic en el botón Generar certificado SSL en la parte inferior de la página.

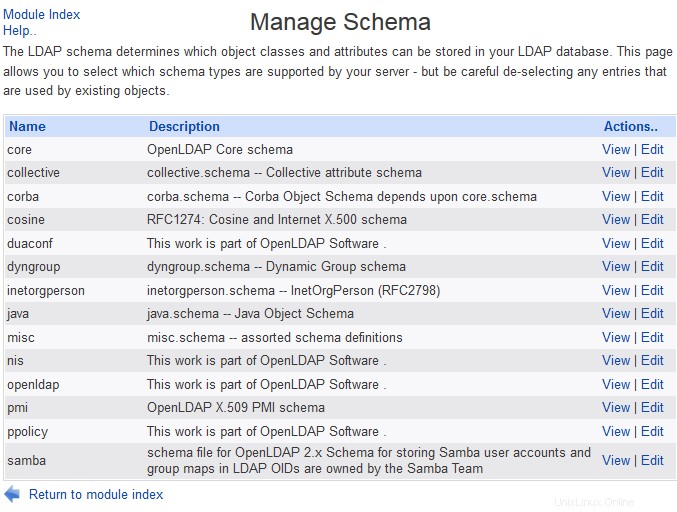

Administrar esquema

-

Administrar esquema LDAP

Administrar esquema LDAP

El esquema LDAP determina qué clases de objetos y atributos se pueden almacenar en su base de datos LDAP. Esta página le permite seleccionar qué tipos de esquema son compatibles con su servidor, usando la casilla de verificación junto a cada nombre de archivo de esquema. Una vez que haya realizado los cambios, haga clic en Guardar para actualizar el archivo de configuración de OpenLDAP y luego en Aplicar configuración en la página principal para activarlos.

Sin embargo, tenga cuidado al anular la selección de los archivos de esquema existentes, ya que esto puede romper su servidor LDAP si los objetos ya existen en la base de datos utilizando los atributos definidos en esos archivos. El esquema central que contiene las clases LDAP más básicas no se puede anular.

El orden de los esquemas es importante, ya que los esquemas posteriores solo pueden hacer referencia a atributos definidos previamente. Puede reordenar la lista usando las flechas hacia arriba y hacia abajo en esta página, pero nuevamente, esto debe hacerse con cuidado con los esquemas existentes para evitar romper la base de datos LDAP.

Para ver qué clases y atributos define un esquema, haga clic en su enlace Ver. Si está familiarizado con el formato del esquema y desea editar un archivo, haga clic en Editar en su lugar.

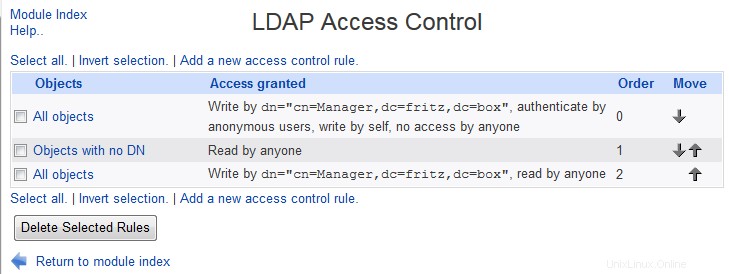

Control de acceso LDAP

Control de acceso LDAP

Control de acceso LDAP De forma predeterminada, un servidor LDAP permite que cualquier cliente LDAP que pueda conectarse lea todos los objetos y atributos de la base de datos. Sin embargo, solo el usuario administrativo puede realizar actualizaciones. Sin embargo, esto puede no ser ideal para redes que tienen usuarios con diferentes niveles de confianza, por lo que OpenLDAP le permite otorgar diferentes niveles de acceso a diferentes usuarios en diferentes partes de la base de datos.

Esta página enumera todas las reglas de control de acceso definidas actualmente, si las hay. Para crear uno nuevo, haga clic en el enlace Agregar una nueva regla de control de acceso. Para eliminar varias reglas a la vez, marque las casillas junto a ellas y presione el botón Eliminar reglas seleccionadas. Para cambiar el orden de las reglas, use las flechas hacia arriba y hacia abajo en el lado derecho de la tabla.

Al igual que con la mayoría de los demás cambios de configuración del servidor LDAP, las reglas de control de acceso no surtirán efecto hasta que Aplicar configuración. se hace clic en el botón en la página principal del módulo.

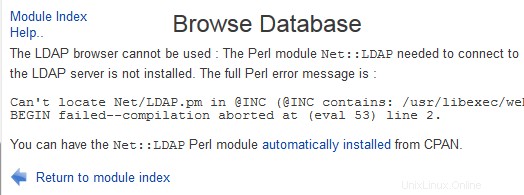

Explorar base de datos

Configuración

Si falta un módulo perl necesario, es posible que reciba un error:

-

falta el módulo perl; solo deja que webmin se instale usando CPAN

falta el módulo perl; solo deja que webmin se instale usando CPAN

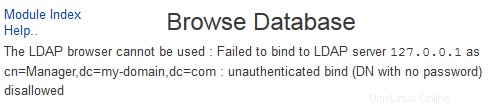

Después de instalar un montón de módulos Perl (simplemente haga clic en instalar automáticamente) aparece el siguiente error:

-

Sin acceso debido a un dominio ficticio

Sin acceso debido a un dominio ficticio

Así que ingrese un dominio válido (local) y genere un certificado SSL usando webmin nuevamente.

-

Certificado de creación de servidor

Certificado de creación de servidor

Navegación

Esta página le permite navegar a través de la jerarquía de objetos en su base de datos LDAP, crear y eliminar objetos y editar sus atributos. El DN del objeto que se administra siempre se muestra en el campo de exploración:para navegar rápidamente a otro objeto, ingrese un nuevo DN y haga clic en Mostrar. Para subir en la jerarquía, haga clic en Examinar principal.

El resto de la página se divide en dos pestañas :

- Objetos secundarios

- Esta tabla enumera todos los objetos bajo el actual. Puede editar un subobjeto haciendo clic en su DN o eliminar objetos marcándolos y presionando el botón Eliminar elementos secundarios seleccionados. Para cambiar el DN de un subobjeto, haga clic en el enlace Cambiar nombre e ingrese un nuevo DN en el campo que aparece.

Al hacer clic en Agregar un nuevo subobjeto, aparecerá un formulario para ingresar los detalles de un nuevo objeto vacío debajo del actual.

- Atributos de objeto

- Esta tabla enumera todos los atributos del objeto actual. Para editar los valores de uno, haga clic en el enlace Editar a la derecha. Para eliminar atributos, marque las casillas junto a ellos y luego haga clic en el botón Eliminar atributos seleccionados. En ambos casos, el servidor LDAP impondrá restricciones sobre los atributos permitidos y requeridos para la clase del objeto.

Se puede crear un nuevo atributo haciendo clic en el vínculo Agregar atributo al objeto, que mostrará un campo para ingresar un nombre y un valor.

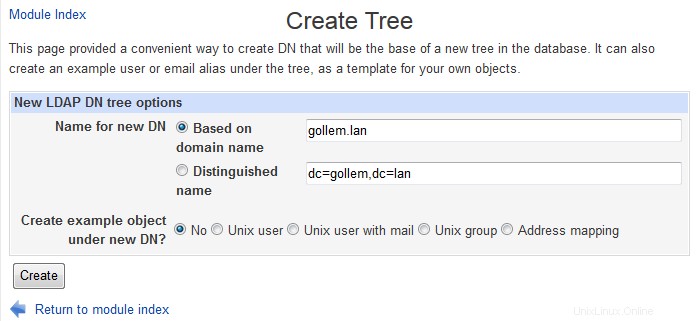

Crear árbol

-

Crear página de árbol

Crear página de árbol

Problemas

- bdb_db_open:Advertencia:no se encontró el archivo DB_CONFIG en el directorio /var/lib/openldap-data:(2) Espere un rendimiento deficiente para el sufijo

- remedio

- cp /usr/share/openldap-servers/DB_CONFIG.ejemplo /var/lib/ldap/DB_CONFIG

chown ldap.ldap /var/lib/ldap/DB_CONFIG