Introducción

Network Mapper (Nmap) es una herramienta gratuita de escaneo de seguridad de red de código abierto. Mediante el envío de paquetes IP y el análisis de las respuestas, Nmap puede descubrir información sobre hosts y servicios en redes informáticas remotas.

Nmap también puede auditar la seguridad de un dispositivo, identificar las vulnerabilidades de su red o realizar una verificación de inventario con relativa facilidad.

Este tutorial muestra cómo instalar Nmap en Linux y explica las funciones más importantes de Nmap.

Requisitos previos

- Un usuario con sudo privilegios

- Acceso a una línea de comando

Instalación de Nmap en Linux

El proceso de instalación de NMAP es simple y directo, y solo requiere un comando.

Cómo instalar Nmap en Debian/Ubuntu

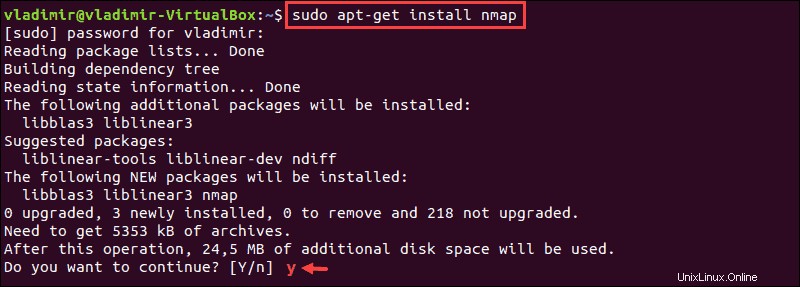

1. Instale Nmap en Ubuntu ingresando el siguiente comando:

sudo apt-get install nmap2. El sistema le solicita que confirme la instalación escribiendo y.

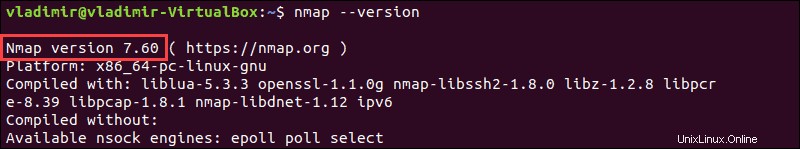

3. Una vez finalizada la instalación, verifique la versión instalada de Nmap ingresando:

nmap –versionEn este ejemplo, la versión es 7.60.

Cómo instalar Nmap en CentOS/RHEL

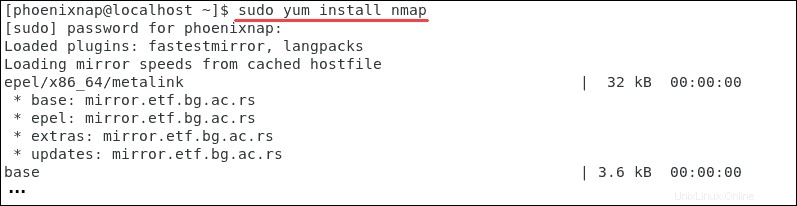

1. Para instalar Nmap en una distribución de Linux basada en RHEL, escriba el siguiente comando:

sudo yum install nmapEste es un ejemplo de la salida en CentOS 7.

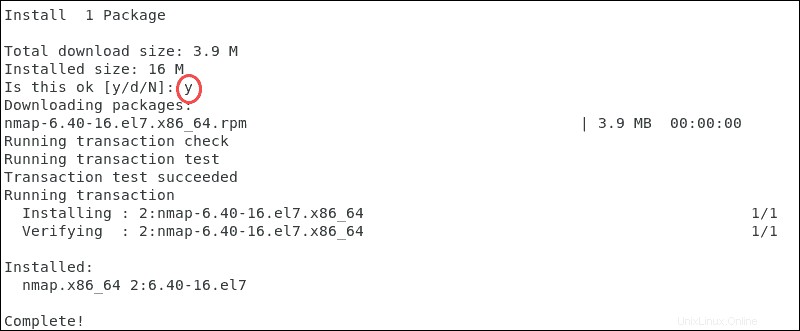

2. Confirme la instalación escribiendo y.

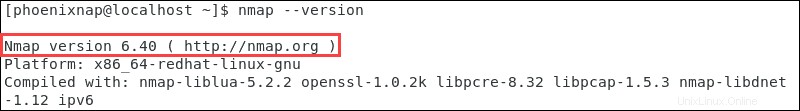

3. Al igual que en otras distribuciones de Linux, una vez completada la instalación, verifique la versión de Nmap ingresando:

nmap –versionEn este ejemplo, la versión instalada para CentOS 7 es 6.40.

Cómo utilizar el escáner de seguridad NMAP en Linux

Una vez que complete el proceso de instalación, Nmap los comandos son idénticos independientemente de la distribución de Linux. Nmap proporciona una lista de objetivos escaneados junto con información adicional, según las opciones y los argumentos utilizados.

El artículo cubre las opciones básicas que ofrece esta herramienta. Para obtener una lista completa de opciones, visite la página oficial de Nmap o acceda al manual desde su línea de comandos:

man nmapEscanear rango de IP o subred

Para obtener información general de un tipo de sistema remoto:

sudo nmap target_IP or domain.comEn lugar de escanear IP individuales, escanea un rango de IP completo definiéndolo en tu línea de comando:

sudo nmap 185.52.53.2-222El siguiente comando escanea toda la subred especificada:

sudo nmap 185.52.53.0/24Escaneo de puertos con Nmap

Nmap es un escáner de puerto eficiente que reconoce seis estados de puerto:

- abierto:acepta activamente conexiones TCP, datagramas UDP o asociaciones SCTP

- cerrado – accesible; sin embargo, ninguna aplicación está escuchando en el puerto

- filtrado:nmap no puede determinar si el puerto está abierto debido al filtrado de paquetes

- sin filtrar:el puerto es accesible; sin embargo, nmap no puede determinar si está abierto o cerrado

- abierto|filtrado:nmap no puede determinar si un puerto está abierto o filtrado

- cerrado|filtrado:nmap no puede establecer si un puerto está cerrado o filtrado

Especificación de puertos y orden de escaneo

Por defecto, Nmap escanea los mil puertos más comunes para cada protocolo. También ofrece opciones para especificar qué puertos se escanearán y si el escaneo es aleatorio u ordenado.

La -p La opción le permite especificar rangos de puertos y secuencias:

sudo nmap –p 80,443 185.52.53.222Este comando escanea los puertos 80 y 443 para el host definido.

Escaneo TCP SYN

Inicie TCP SYN para un escaneo rápido y discreto. Dado que este tipo de exploración nunca completa las conexiones TCP, a menudo se denomina exploración semiabierta.

Para ejecutar un escaneo TCP SYN, use el comando:

sudo nmap -sS 185.52.53.222Nmap:velocidad de exploración, agresión y verbosidad

Velocidad de escaneo

Escanear una gran cantidad de hosts es un proceso que requiere mucho tiempo. Nmap tiene una opción para definir la velocidad y la minuciosidad del escaneo. Es comprensible que los análisis que deben evitar las alertas de IDS sean más lentos.

Las designaciones de velocidades de escaneo comienzan en T0 y se extiende a T5 . Cuanto mayor sea la velocidad del escaneo, más agresivo se considera.

Salida de escaneo

Los resultados de pruebas y algoritmos sofisticados deben presentarse de manera comprensible y estructurada para que sean útiles. La –v El comando aumenta la verbosidad y obliga a Nmap a imprimir más información sobre el escaneo en curso.

Los puertos abiertos se muestran en tiempo real y se proporcionan estimaciones de tiempo de finalización.

Escaneo agresivo

El -A La opción habilita un conjunto completo de opciones de escaneo. Permite:

- Detección de SO (sistema operativo), también disponible con -O comando

- escaneo de versiones, también disponible con -sV comando

- escaneo de secuencias de comandos, también disponible con -sC comando

- traceroute, también disponible con –traceroute comando

Desde Nmap acepta múltiples especificaciones de host en la línea de comando, no es necesario que sean del mismo tipo.

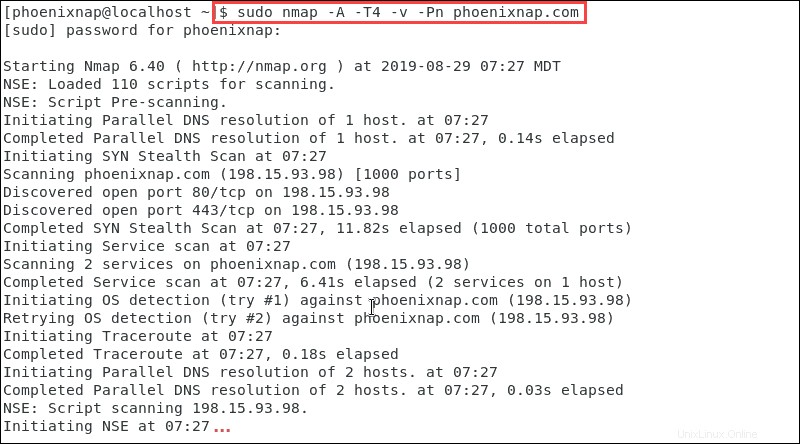

Podemos combinar las opciones enumeradas para detectar el sistema operativo y la versión, escanear scripts y rastrear rutas. También podemos usar –A y –T4 para una ejecución más rápida. Además, el –Pn opción para decirle a la herramienta Nmap que no inicie un escaneo de ping:

sudo nmap –A –T4 –v –Pn phoenixnap.comEl resultado compila y presenta la información del escaneo que solicitamos.