La popularidad mundial continua y creciente de WordPress lo ha convertido en el sistema de gestión de contenido de referencia. Ahora es el centro del universo para todas las personas que desean crear, editar y publicar sus ideas contempladas. Sin embargo, toda la atención que WordPress ha atraído tiene un precio. Los tráficos web maliciosos siempre intentan y, en algunas ocasiones, logran derribar sitios de WordPress específicos.

Dichos ataques pueden tener efectos nefastos en la salud de un sitio web en ejecución e incluso hacer que el servicio MySQL no responda debido a que los recursos del sistema se han agotado. En tales circunstancias, un administrador de WordPress no puede escapar de mensajes erróneos como Sin memoria y Error al conectarse a la base de datos. Dichos mensajes de error están relacionados con XML-RPC ataques y esta guía de artículos nos mostrará cómo lidiar con ellos.

[ También te puede interesar:Cómo bloquear el acceso a wp-admin y wp-login en Nginx/Apache ]

Comprender XML-RPC

El XML-RPC El protocolo ayuda a WordPress a lograr la ejecución de ciertas funciones remotas. Gestiona este rol a través de la iniciación de un canal de comunicación directa con otros sistemas configurados externamente. Esta comunicación implica la transferencia de datos a través del protocolo HTTP, siendo XML el mecanismo de codificación preferido.

Un ejemplo de caso perfecto es usar el dispositivo de su teléfono inteligente para publicar o publicar en su sitio de WordPress. La última acción es posible a través de un xmlrpc.php habilitado. función de acceso remoto.

Los siguientes rasgos clasifican a cualquier usuario, propietario o administrador de un sitio de WordPress como víctima de ataques XML-RPC.

- Registros del servidor web con “POST /xmlrpc.php HTTP/1.0 ” o entradas similares.

- Un sitio de WordPress que no está transmitiendo "Error al conectarse a la base de datos ”.

Reconocer un ataque XML-RPC activo

Se deben buscar los archivos de registro del servidor web en la distribución de su sistema Linux para comprobar la viabilidad de XML-RPC ataques Puede utilizar el siguiente comando de localización.

$ locate access.log || access_log

Por ejemplo, para comprobar el Nginx registro de acceso para la posibilidad de un XML-RPC ataque, usaríamos el comando grep:

$ grep xmlrpc /var/log/nginx/access.log

Si el access.log la salida del archivo de la ejecución del comando anterior tiene la cadena:

“POST /xmlrpc.php HTTP/1.0”

Será una prueba positiva para un ataque XML-RPC activo.

Cómo bloquear la ejecución de ataques XML-RPC

Las preocupaciones de seguridad asociadas con el uso de XML-RPC están llevando lentamente la función a un estado obsoleto. Con una nueva API de WordPress tomando el control, la popularidad de XML-RPC se hunde continuamente, de ahí la necesidad de bloquearlo de su sitio de WordPress.

Deshabilitar XML-RPC a través del complemento de WordPress

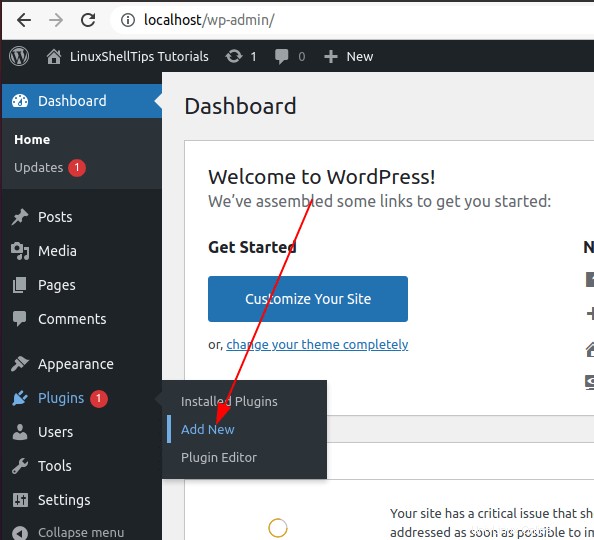

Visite la sección de complementos de su página de administración de WordPress y haga clic en 'Agregar nuevo botón ‘.

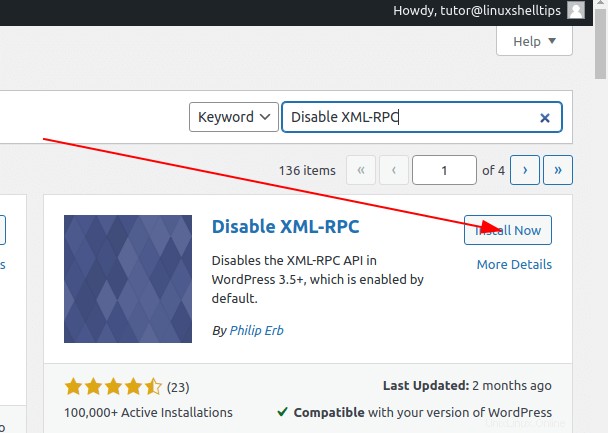

Busque el complemento "Deshabilitar XML-RPC ” e instalarlo.

Instale, active y habilite las actualizaciones automáticas en el complemento.

Bloquear el acceso XML-RPC a través de Nginx

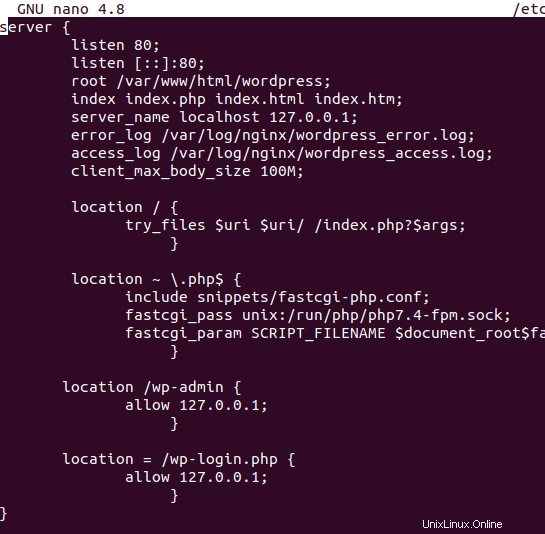

Si usted es el tipo de administrador de sitios web de WordPress que cree en arreglar manualmente todos los tecnicismos activos y relacionados con el sitio, entonces esta solución es para usted. El primer paso es rastrear el archivo de configuración del servidor web asociado con su sitio de WordPress.

Para Nginx , sería una configuración parecida al siguiente archivo.

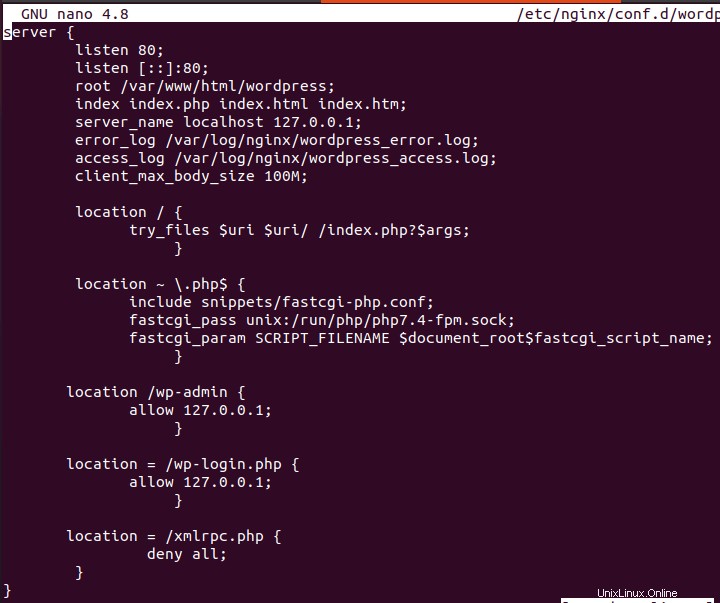

Para bloquear XML-RPC acceso en Nginx, agregue la siguiente línea:

location = /xmlrpc.php {

deny all;

}

Guarde el archivo y reinicie Nginx.

$ sudo systemctl restart nginx

Bloquear el acceso XML-RPC a través de Apache

Para Apache, sería una configuración parecida al siguiente archivo.

Para bloquear el acceso XML-RPC en Apache, agregue la siguiente línea:

<Files xmlrpc.php> Order Deny,Allow Deny from all </Files>

Guarde el archivo y reinicie Apache.

$ sudo systemctl restart apache2 OR $ sudo systemctl restart httpd

Deshabilitar XML-RPC de WordPress a través de .htaccess

También puede bloquear el acceso a xmlrpc.php usando .htaccess archivo, simplemente copie y pegue el siguiente código en su .htaccess archivo:

<Files xmlrpc.php> order deny,allow deny from all </Files>

Bloqueo de este XML-RPC que pronto quedará obsoleto si aún no está obsoleto característica de su sitio de WordPress es un movimiento de ahorro de recursos. Si su plataforma de WordPress utiliza demasiados recursos, tenderá a desconectarse. Bloquear esta función evita que seas otra víctima de WordPress XML-RPC ataques de fuerza bruta.