Red Hat Insights:gestión de vulnerabilidades

Cómo instalar Spotify en Linux Mint 20

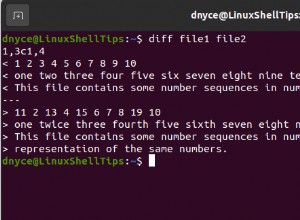

Cómo comparar dos archivos en la terminal de Linux

El mejor software de diseño gráfico para Linux en 2020

Los 5 mejores juegos de zombis para Linux:juega para obtener una experiencia emocionante

Resuelve Wordle usando la línea de comandos de Linux